Rançongiciel

Un rançongiciel[1] - [2] (de l'anglais ransomware [ˈɹænsəmwɛɚ][3]), logiciel rançonneur[2] - [4], logiciel de rançon[2] - [5] ou logiciel d'extorsion[2] - [6], est un logiciel malveillant qui prend en otage des données personnelles. Pour ce faire, un rançongiciel chiffre des données personnelles puis demande à leur propriétaire d'envoyer de l'argent en échange de la clé qui permettra de les déchiffrer.

Un rançongiciel peut aussi bloquer l'accès de tout utilisateur à une machine jusqu'à ce qu'une clé ou un outil de débridage soit envoyé à la victime en échange d'une somme d'argent. Les modèles modernes de rançongiciels sont apparus en Russie initialement, mais on constate que le nombre d'attaques de ce type a grandement augmenté dans d'autres pays, entre autres l'Australie, l'Allemagne, les États-Unis.

En , « McAfee, l’éditeur de logiciels de sécurité, rapporte avoir enregistré 120 000 nouveaux échantillons de ce genre de virus au deuxième trimestre 2012, soit quatre fois plus qu’à la même période l’année d'avant. »[7].

Les rançongiciels ont enregistré une augmentation de 36 % entre 2016 et 2017. Au premier semestre 2017, l'entreprise Symantec, spécialisée dans les antivirus, annonce avoir bloqué près de 320 000 rançongiciels, un chiffre en augmentation notamment dû aux différentes attaques de type WannaCry[8].

Mode opératoire

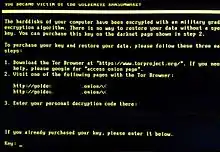

Un rançongiciel se propage généralement de la même manière qu'un cheval de Troie (Trojan horse en anglais) : il s'insinue dans le système par exemple par le biais d'un Web Exploit ou d'une campagne de courriels malveillants. Il exécute ensuite une charge active (payload), par exemple un exécutable qui va chiffrer les fichiers de l'utilisateur sur son disque dur[9] - [10] - [11] - [12]. Des rançongiciels plus sophistiqués utilisent des algorithmes de cryptographie hybride sur les données de la victime, avec une clé symétrique aléatoire et une clé publique fixe. Ainsi, l'auteur du logiciel malveillant est le seul qui connaisse la clé privée qui permette de déchiffrer les documents[13].

Certains rançongiciels n'utilisent pas de chiffrement. Dans ce cas, la payload est une simple application qui va restreindre toute interaction avec le système, couramment en changeant le shell par défaut (explorer.exe) dans la base de registre Windows[14], ou même changer le Master Boot Record (MBR), pour empêcher le système d'exploitation de démarrer tant qu'il n'a pas été réparé[15].

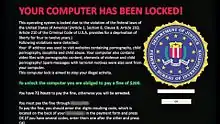

La payload des rançongiciels, plus particulièrement ceux qui n'utilisent pas de technique de chiffrement de fichiers, se sert de tactiques dites scarewares pour forcer l'utilisateur à payer pour le rétablissement de ses données. La charge active peut, par exemple, afficher une alerte à l'utilisateur, faussement issue d'une agence gouvernementale qui avertit l'utilisateur que son système a été pris à partie par un pirate informatique, qui aurait effectué des actions illégales ou bien aurait stocké des contenus illégaux comme des contenus pornographiques ou des logiciels piratés[16] - [17]. Certains rançongiciels imitent l'apparence de Windows Product Activation, en indiquant que la version de leur logiciel est illégale ou requiert une ré-activation[18].

Dans tous les cas, un rançongiciel va tenter d'extorquer de l'argent à l'utilisateur, en lui faisant acheter soit un programme pour déchiffrer ses fichiers, soit un simple code qui retire tous les verrous appliqués à ses documents bloqués. Les paiements sont le plus souvent effectués sous la forme de virement bancaire, de SMS surtaxés[19], d'achats de monnaie virtuelle comme le bitcoin[12] ou encore l'acquittement préalable d'une somme donnée effectuée par le biais de sites de paiement en ligne comme Paysafecard ou Paypal[20] - [21] - [22].

Après avoir connu une hausse continue, la moyenne des rançons exigées se stabilise, en 2017, aux alentours des 550 dollars[8].

Histoire

Logiciel de rançon à chiffrement ou crypto-rançongiciel

Le premier rançongiciel référencé est apparu en 1989 : PC Cyborg Trojan (en), codé par Joseph Popp, possédait une payload qui avertissait l'utilisateur qu'une certaine licence d'un certain logiciel aurait expiré, en chiffrant des fichiers sur le disque dur, et en demandant à l'utilisateur de payer 189 $ à la société « PC Cyborg Corporation » pour déverrouiller le système. Les chercheurs ont toutefois découvert que le chiffrement était réalisé symétriquement, ce qui signifie que la clé de chiffrement et de déchiffrement est la même. Et pour que le logiciel soit capable de chiffrer le contenu du disque dur, il faut dès lors qu’il transporte la clé sur lui. Un travail de rétro-ingénierie permet ainsi de retrouver et l’algorithme utilisé, et la clé. Popp a été déclaré psychologiquement irresponsable de ses actes, mais il a promis de donner les profits de ce logiciel malveillant à la recherche contre le SIDA[23]. L'idée d'introduire de la cryptographie asymétrique pour ce genre d'attaques a été émise par Adam L. Young et Moti Yung en 1996, qui a présenté une preuve de concept pour un virus cryptographique conçu contre les systèmes Macintosh SE/30, en utilisant les algorithmes RSA ou TEA. Young et Yung ont qualifié ce type d'attaques de « cryptovirus d'extorsion », une attaque non-dissimulée faisant partie de la plus grande famille de la cryptovirologie (en), qui inclut des attaques à la fois ouvertes et dissimulées[9]. D'autres occurrences de rançongiciels sont apparus en [24]. En , des rançongiciels comme GPcode (en), TROJ.RANSOM.A, Archiveus (en), Krotten (en), Cryzip ou MayArchive ont commencé à utiliser des schémas de chiffrement RSA plus sophistiqués, notamment en augmentant la taille des clés de chiffrement. GPcode.AG, détecté en , utilisait un schéma de chiffrement RSA à 660 bits[25]. En , une nouvelle variante de cette souche virale connue sous le nom de GPcode.AK a été découverte. Elle utilisait une clé RSA à 1 024 bits, qui était considérée comme suffisamment grande pour être incassable sans utiliser une puissance de calcul considérable, concertée et distribuée[13] - [26] - [27] - [28].

Le rançongiciel introduit aussi des fichiers texte, html ou au format image contenant les instructions de paiement. Très souvent, la tentative de paiement se fait à travers des sites web hébergés sur le réseau TOR.

En sévit KeRanger, le premier rançongiciel visant les systèmes MacOSX. Ce dernier était proposé à l'installation à travers un faux popup de mise à jour du logiciel Transmission. Le certificat du développeur a été révoqué pour limiter la contagion[29].

CryptoLocker

C'est un logiciel qui tourne sous Windows et Android[30]. Ce type de rançongiciel se diffuse principalement via des courriels infectés, déguisés en factures UPS, FedEx ou de banques américaines[31]. Une fois activé, il chiffre les données personnelles de l'utilisateur via une clé RSA secrète – stockée sur des serveurs pirates – et demande une rançon (payable en bitcoins ou par des services externes comme GreenDot ou MoneyPack[32]) pour les rendre à nouveau accessibles. Le message d'alerte s'accompagne d'un compte à rebours de 72 ou 100 heures qui menace de supprimer les données si la rançon n'est pas payée. Une fois arrivé à zéro, il augmente en réalité fortement le montant de cette dernière.

Logiciel de rançon sans chiffrement

En , les autorités russes ont arrêté dix pirates qui étaient reliés à WinLock, un rançongiciel qui affichait des images à caractère pornographique en demandant aux victimes d'envoyer un SMS surtaxé (d'environ 8 euros de surtaxe) pour recevoir un code permettant de déverrouiller leurs machines. Un grand nombre d'utilisateurs de Russie et de pays voisins a été affecté par ce virus, le montant du butin étant estimé à plus de 14 millions d'euros. Contrairement à ses prédécesseurs du type GPCode, WinLock n'utilisait pas de chiffrement mais seulement un programme plus simple demandant un code d'activation[17] - [33].

En 2011, un rançongiciel imitant la notification du Windows Product Activation ; qui informait l'utilisateur que son système d'exploitation Windows devait-être réactivé, car il aurait été piraté (victim of fraud). Une activation en ligne était proposée (comme la vraie procédure d'authentification), mais elle était indisponible. La victime devait alors appeler l'un des six numéros internationaux pour avoir un code à six chiffres. Le logiciel malveillant indiquait, à tort, que l'appel était gratuit. En réalité, il était routé via un opérateur pirate vers un pays avec un fort surcoût, qui mettait l'utilisateur en attente. Cela engendrait des coûts de communication très élevés[18].

Reveton

En 2012, un nouveau rançongiciel important est apparu : il est connu sous le nom de « Reveton », ou encore « the Police Trojan ». Ce dernier se propageait par des publicités malicieuses (malvertising) qui visent à charger un Web Exploit sur l'ordinateur, sa charge active affiche un faux avertissement d'une autorité gouvernementale, signalant que l'ordinateur infecté serait utilisé à des fins illégales, comme du téléchargement de logiciels crackés[34]. Un pop-up informe l'utilisateur que pour déverrouiller son système, il doit acheter un coupon via un service de pré-paiement comme Ukash (en) ou Paysafecard. Pour accroitre l'illusion que l'ordinateur est surveillé par la police, le logiciel affiche aussi l'adresse IP de la machine, voire un aperçu de la webcam pour faire croire à la victime que la police enregistre son visage en temps réel[20] - [35].

D'autres variantes, plus spécifiques à la Grande-Bretagne, se revendiquaient d'émaner de la Metropolitan Police Service, de la SPRD (Société de Perception et de Répartition des Droits) PRS for Music (en) (qui accusait plus spécifiquement l'utilisateur de télécharger illégalement des musiques), ou de la division nationale de police pour la Cybercriminalité (Police National E-Crime Unit (en))[36] - [37]. En réponse à cette diffusion du virus, le Metropolitan Police Service a clairement expliqué qu'il ne bloquait jamais un ordinateur pour mener une enquête[20] - [16].

Reveton s'est répandu en Europe au début de l'année 2012[20]. En , la division de détection de menaces de Trend Micro avait découvert des variantes du logiciel malveillant à destination des États-Unis et du Canada, ce qui laissait à penser que ses auteurs cherchaient à cibler des utilisateurs d'Amérique du Nord[38]. En , une nouvelle variante de Reveton est finalement apparue aux États-Unis, demandant une rançon de 200 dollars au FBI avec une carte de type MoneyPak (en)[35].

Par la suite, Reveton est aussi devenu un rançongiciel s'attaquant au navigateur web « BrowLock » (pour « Browser Locker »), le rançongiciel bloque la fermeture de la page par des popups incessantes. Cette nouvelle variante permet de toucher tous les systèmes d'exploitation. L'abandon de la diffusion de la version Trojan, pour la version Browlock coïncide avec l'arrêt du Web ExploitKit BlackHole. Enfin en 2015, Reveton s'est aussi attaqué aux téléphones et tablettes Android à travers la variante Koler.

Winwebsec

Winwebsec est une catégorie de logiciels malveillants s'exécutant sur des plateformes Windows et produisant des pop-ups, en se revendiquant être un vrai logiciel antivirus. Leurs pop-ups proposent à l'utilisateur un scan de son système à la recherche de logiciels malveillants, puis affiche de faux résultats tels que « 32 Virus and Trojans Detected on your computer. Click on Fix Now button to clean these threats » (« 32 virus et chevaux de Troie ont été détectés sur votre ordinateur. Cliquez sur « Corriger maintenant » pour éliminer ces menaces »). Ensuite, un message est affiché pour demander à l'utilisateur de payer pour activer le logiciel, afin d'éliminer les hypothétiques menaces.

Moyens de lutte

Le système de chiffrement d'un crypto-verrouilleur vise certaines extensions de fichiers, notamment celles des fichiers Microsoft Office, Open Document, AutoCAD, mais aussi les images. Il s'attaque aux disques durs, aux disques partagés sur les réseaux, aux clés USB, et parfois aux fichiers synchronisés dans le cloud.

Les moyens de lutte préconisés contre un crypto-verrouilleur sont les suivants :

- déconnecter les appareils infectés des réseaux partagés, avec ou sans fil ;

- changer ses mots de passe après avoir nettoyé le réseau ;

- faire des sauvegardes régulières de ses données, et les stocker hors ligne ;

- consulter un expert en sécurité informatique pour connaître la marche à suivre.

Les sociétés FireEye et Fox-IT, spécialisées dans la sécurité informatique, ont mis en ligne un service qui permet gratuitement aux victimes d'un crypto-verrouilleur de déchiffrer leurs fichiers[39]. Ce service a cessé de fonctionner à la suite du détournement qui en a été fait. En effet, de nombreux pirates imitaient cet outil à des fins frauduleuses. Les victimes de ce rançongiciel peuvent essayer de récupérer leurs fichiers avec d'autres solutions comme les sauvegardes instantanées de Windows si ces dernières ne sont pas effacées par le crypto-verrouilleur[40].

Afin de combattre les entreprises cybercriminelles exploitant des rançongiciels, les agences de police et les sociétés spécialisées en sécurité informatique se sont associées. Ainsi, la plateforme No More Ransom est une initiative de la police néerlandaise, d’Europol et des entreprises de cybersécurité Kaspersky Lab et McAfee, visant à aider les victimes à retrouver leurs données chiffrées sans avoir à verser de l'argent aux criminels[41].

En France le Service statistique ministériel de la sécurité intérieure (SSMSI) publie une analyse et des statistiques relatives aux attaques par rançongiciel envers les entreprises et les institutions[42]..

Notes et références

- (en) Cet article est partiellement ou en totalité issu de l’article de Wikipédia en anglais intitulé « Ransomware (malware) » (voir la liste des auteurs).

- Martin Untersinger, « Cyberattaque : « On a l’impression que c’est crapuleux, plus qu’organisé par un Etat » », sur Le Monde, (consulté le ).

- « rançongiciel », Grand Dictionnaire terminologique, Office québécois de la langue française.

- Prononciation en anglais américain retranscrite selon la norme API.

- « Qu'est-ce qu'un logiciel rançonneur »(Archive.org • Wikiwix • Archive.is • Google • Que faire ?) (consulté le )

- « Protection contre les logiciels de rançon »(Archive.org • Wikiwix • Archive.is • Google • Que faire ?) (consulté le )

- « Cyberextorsion: l’horrible exemple sud-coréen » (consulté le )

- Le virus-rançon: les kidnappeurs de disque dur arrivent 30 octobre 2012.

- « Les demandes de rançons informatiques en très nette hausse en 2017 », FIGARO, (lire en ligne, consulté le )

- DOI 10.1109/SECPRI.1996.502676

- (en) Adam Young, Jianying Zhou et Javier Lopez, « Building a Cryptovirus Using Microsoft's Cryptographic API », Information Security: 8th International Conference, ISC 2005, Springer-Verlag, , p. 389–401

- (en) Adam Young, « Cryptoviral Extortion Using Microsoft's Crypto API: Can Crypto APIs Help the Enemy? », International Journal of Information Security, Springer-Verlag, vol. 5, no 2, , p. 67–76

- « Synolocker, le virus qui vous rançonne » [[vidéo] 19:30 le journal], RTS Un,

- (en) Ryan Naraine, « Blackmail ransomware returns with 1024-bit encryption key », ZDnet, .

- (en) Nicolas Brulez, « Ransomware: Fake Federal German Police (BKA) notice », SecureList (Kaspersky Lab),

- (en) « And Now, an MBR Ransomware », sur SecureList (Kaspersky Lab) (consulté le ).

- (en) « Police warn of extortion messages sent in their name »(Archive.org • Wikiwix • Archive.is • Google • Que faire ?), sur Helsingin Sanomat (consulté le )

- (en) Robert McMillian, « Alleged Ransomware Gang Investigated by Moscow Police », PC World,

- (en) Gregg Keizer, « Ransomware squeezes users with bogus Windows activation demand », Computerworld, .

- Dancho Danchev, « New ransomware locks PCs, demands premium SMS for removal », ZDNet, (consulté le )

- (en) John E. Dunn, « Ransom Trojans spreading beyond Russian heartland », sur TechWorld,

- (en) Gregg Keizer, « Ransomware plays pirated Windows card, demands $143 », Computerworld,

- (en) Jacqui Cheng, « New Trojans: give us $300, or the data gets it! », Ars Technica,

- (en) Michael Kassner, « Ransomware: Extortion via the Internet », TechRepublic, 10 janvier 2010consulté le=

- (en) Susan Schaibly, « Files for ransom », Network World,

- John Leyden, « Ransomware getting harder to break », The Register, (consulté le )

- Robert Lemos, « Ransomware resisting crypto cracking efforts », SecurityFocus,

- (en) Brian Krebs, « Ransomware Encrypts Victim Files With 1,024-Bit Key », The Washington Post,

- (en) « Kaspersky Lab reports a new and dangerous blackmailing virus », Kaspersky Lab,

- « 1ère attaque ransomware pour Mac bloquée par Apple - Le Monde Informatique », sur LeMondeInformatique (consulté le )

- Korben, « Comprendre CryptoLocker et ses clones : Et sur mobile ? », sur korben.info, Korben (consulté le ) : « des variantes existent aussi comme Simplocker. Ce rançongiciel à destination des téléphones sous Android »

- Zataz.com - CryptoLocker : nouveau ransomware destructeur « Copie archivée » (version du 23 juillet 2018 sur Internet Archive)

- Sécurité Publique Canada - Rançongiciel Cryptolocker

- (en) John Leyden, « Russian cops cuff 10 ransomware Trojan suspects », The Register,

- (en) « Fake cop Trojan 'detects offensive materials' on PCs, demands money », The Register (consulté le )

- (en) Mathew J. Schwartz, « Reveton Malware Freezes PCs, Demands Payment », InformationWeek,

- (en) Lance Whitney, « Ransomware locks up PCs in fake anti-piracy campaign », ZDnet.co.uk (consulté le )

- (en) John E. Dunn, « Police alert after ransom Trojan locks up 1,100 PCs », TechWorld (consulté le )

- (en) Lucian Constantin, « Police-themed Ransomware Starts Targeting US and Canadian Users », PC World (consulté le )

- (en) « FireEye - FoxIt Scanner »

- « Supprimer TeslaCryt ».

- « The No More Ransom Project », sur www.nomoreransom.org (consulté le ).

-

- Sylvie Plantevignes et Benoit Cotreuil, Attaques par rançongiciel envers les entreprises et les institutions, novembre 2021 lire en ligne sur Gallica

Voir aussi

Articles connexes

Liens externes

- (fr+en) StopRansomware.fr

- Ransomware (rançongiciel) - Blocage d'un ordinateur ou smartphone sur service-public.fr