Catalogue ANT

Le catalogue Advanced/Access Network Technology (ou catalogue TAO ) est un catalogue répertoriant de nombreux produits informatiques classifiés de la National Security Agency (NSA) des États-Unis dont la version rédigée en 2008-2009 a été publiée par le magazine d'information allemand Der Spiegel en décembre 2013. Quarante-neuf pages de catalogue [note 1] avec des images, des schémas et des descriptions d'appareils d'espionnage et de logiciels d'espionnage ont été publiées. Les articles sont disponibles pour l'unité des Tailored Access Operations et sont principalement destinés aux produits d'entreprises américaines telles qu'Apple, Cisco et Dell. La source de cette fuite ne serait pas liée à Edward Snowden, qui est en grande partie responsable des divulgations de surveillance mondiale depuis 2013. Les entreprises dont les produits pourraient être compromis ont nié toute collaboration avec la NSA dans le développement de ces outils. En 2014, un projet a été lancé pour mettre en œuvre les fonctionnalités du catalogue ANT en tant que matériel et logiciel open source.

| Format |

Catalogue (d) |

|---|---|

| Date de parution | |

| Éditeur | |

| Nombre de pages |

49 |

Programmes

Avant 1978 Depuis 1978 Depuis 2001 Depuis 2007 Bases de données, outils, etc. Collaboration avec le GCHQ Lois

Poursuites

Divers

|

Contexte

L'unité des Tailored Access Operations existe depuis la fin des années 1990. Sa mission est de collecter des renseignements sur des cibles étrangères des États-Unis en attaquant des ordinateurs et des réseaux de télécommunication[2].

En 2012, Edward Snowden a organisé une CryptoParty avec Runa Sandvik, une ancienne collègue de Jacob Appelbaum au Tor Project. En juin 2013, Snowden subtilisa des documents internes de la NSA qu'il a partagés avec Glenn Greenwald et Laura Poitras, ce qui a entraîné les divulgations de la surveillance mondiale[3]. Il a été spéculé pendant des années que des outils comme ceux répertoriés dans le catalogue ANT existaient[1].

Publication

Jacob Appelbaum a co-écrit la publication anglaise dans Der Spiegel avec Christian Stöcker (de) et Judith Horchert, qui a été rendu public le 29 décembre 2013[4]. La publication anglaise connexe du même jour sur le TAO par Der Spiegel a également été rédigée par les mêmes personnes, et comprend Laura Poitras, Marcel Rosenbach, Jörg Schindler (de) et Holger Stark (de)[5]. Le 30 décembre, Appelbaum a donné une conférence sur « la militarisation d'Internet » au 30e Chaos Communication Congress à Hambourg, en Allemagne[6]. À la fin de son discours, il a encouragé les employés de la NSA à divulguer davantage de documents[7].

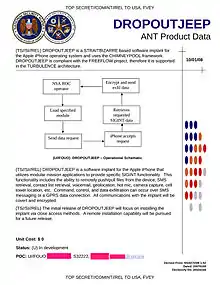

Apple a nié les allégations selon lesquelles ils auraient collaborés au développement de DROPOUTJEEP dans une déclaration au journaliste Arik Hesseldahl de All Things Digital (qui fait partie du réseau numérique du Wall Street Journal )[8]. The Verge s'est demandé comment le programme s'est développé au cours des années suivantes, puisque le document a été composé au début de l'iPhone et des smartphones en général[9]. Dell a nié avoir collaboré avec un gouvernement en général, y compris le gouvernement américain. John Stewart, vice-président senior et directeur de la sécurité de Cisco, a déclaré qu'ils étaient "profondément préoccupés et continueront à explorer toutes les voies pour déterminer si nous devons résoudre de nouveaux problèmes". Juniper a déclaré travailler activement pour résoudre tous les vecteurs d'exploitation possible. Huawei a déclaré qu'ils effectueraient les audits appropriés pour déterminer si une compromission avait eu lieu, et si oui, la communiquerait. La NSA, quant à elle, a refusé de commenter la publication de Der Spiegel[10].

Source

La source qui a divulgué le catalogue ANT à la presse reste inconnue à ce jour.

L'auteur James Bamford, spécialisé dans les agences de renseignement américaines, a noté dans un article publié par Reuters qu'Appelbaum n'a pas identifié la source qui lui a divulgué le catalogue ANT, ce qui a conduit les gens à supposer à tort qu'il s'agissait d'Edward Snowden. Bamford a obtenu un accès illimité au cache de documents d'Edward Snowden et n'a pu trouver aucune référence au catalogue ANT à l'aide d'outils de recherche automatisés, concluant ainsi que les documents n'avaient pas été divulgués par lui[11]. L'expert en sécurité Bruce Schneier a déclaré sur son blog qu'il pensait également que le catalogue ANT ne provenait pas de Snowden, mais d'un deuxième leaker[12]. Les responsables de la NSA ne croyaient pas que le robot d'indexation (web crawler) utilisé par Snowden touchait le catalogue ANT et ont commencé à rechercher d'autres personnes qui auraient pu divulguer le catalogue[13].

Contenu

Les pages du catalogue publié ont été écrites entre 2008 et 2009. Le prix des articles variait de 0 jusqu'à 250 000 $.

| Page | Nom de code | Description[14] | Prix à l'unité en $[note 2] |

|---|---|---|---|

| CANDYGRAM | Tripwire émulant une antenne téléphonique GSM. | 40,000 |

| COTTONMOUTH-I | Une famille de connecteurs USB et Ethernet modifiés permettant d'installer un cheval de troie et fonctionnant comme une passerelle, fournissant un accès caché à distance à la machine cible. COTTONMOUTH-I est une prise USB qui utilise TRINITY comme noyau numérique et HOWLERMONKEY comme émetteur-récepteur RF. | 20,300 |

| COTTONMOUTH-II | Peut être déployé dans une prise USB (plutôt que dans une fiche) mais nécessite une intégration supplémentaire dans la machine cible pour se transformer en un système déployé. | 4,000 |

| COTTONMOUTH-III | Prise Ethernet et USB superposée pouvant être reprogrammé et utilisant l'USB 2.0 | 24,960 |

| CROSSBEAM | module de communication GSM capable de collecter et de compresser des données vocales | 4,000 |

| CTX4000 | Dispositif radar à ondes entretenues qui peut "illuminer" un système cible pour récupérer des informations "hors réseau". | N/A |

| CYCLONE-HX9 | Routeur de station de base GSM fonctionnant en tant que Network-In-a-Box | 70,000[note 3] |

| DEITYBOUNCE | Technologie qui installe une porte dérobée dans les serveurs Dell PowerEdge grâce au BIOS et au(x) contrôleur(s) RAID de la carte mère. | 0 |

| DROPOUTJEEP | Un implant logiciel pour l'iPhone qui utilise des applications de mission modulaires pour fournir une fonctionnalité SIGINT spécifique. Cette fonctionnalité comprend la possibilité d'envoyer/récupérer à distance des fichiers de l'appareil. Il permet par exemple la récupération de SMS, liste de contacts, messagerie vocale, géolocalisation, capture du micro, capture d'appareil photo, localisation de tour cellulaire, etc. Le contrôle et l'exfiltration des données peuvent se faire par le biais de la messagerie SMS ou d'une connexion de données GPRS. Toutes les communications avec l'implant seront secrètes et cryptées. | 0 |

| EBSR | Station de base GSM active tri-bande avec capacité interne 802.11/GPS/téléphone. | 40,000 |

| ENTOURAGE | Application de Radiogoniométrie pour les signaux GSM, UMTS, CDMA2000 et FRS | 70,000 |

| FEEDTROUGH | Un logiciel capable de pénétrer les pare-feu de Juniper Networks permettant d'installer sur les ordinateurs centraux d'autres logiciels déployés par la NSA. | N/A |

| FIREWALK | Dispositif d'apparence identique à une prise RJ45 qui permet d'injecter, de surveiller et de transmettre des données via la technologie radio à l'aide de l'émetteur-récepteur RF HOWLERMONKEY. Il peut par exemple créer un VPN vers l'ordinateur cible. | 10,740 |

| GENESIS | Combiné GSM doté de fonctions Radio logicielle permettant d'enregistrer le spectre des fréquences radioélectriques. | 15,000 |

| GODSURGE | Implant logiciel pour un dispositif de bus JTAG FLUXBABBITT qui est ajouté aux serveurs Dell PowerEdge. GODSURGE installe un implant au démarrage du système en utilisant l'interface JTAG FLUXBABBITT sur le processeur de la série Xeon. | 500[note 4] |

| GINSU | Technologie qui utilise un dispositif de bus PCI dans un ordinateur et qui peut se réinstaller au démarrage du système. | 0 |

| GOPHERSET | Logiciel GSM qui utilise l'API de la carte SIM d'un téléphone (SIM Toolkit ou STK) pour contrôler le téléphone par le biais de commandes envoyées à distance. | 0 |

| GOURMETTROUGH | Implant de persistance configurable par l'utilisateur pour certains pare-feu Juniper Networks. | 0 |

| HALLUXWATER | Exploitation d'une porte dérobée pour les pare-feu Huawei Eudemon. | N/A |

| HEADWATER | Technologie de porte dérobée persistante qui peut installer des logiciels espions à l'aide d'une attaque de l'homme à côté ou "quantum insert attack" capable d'infecter les paquets des routeurs Huawei. | N/A |

| HOWLERMONKEY | Un émetteur-récepteur RF qui permet (en association avec des processeurs numériques et diverses méthodes d'implantation) d'extraire des données de systèmes ou de les contrôler à distance. | 750[note 5] |

| IRATEMONK | Technologie permettant d'infiltrer le firmware des disques durs fabriqués par Maxtor, Samsung, Seagate et Western Digital. | 0 |

| IRONCHEF | Technologie qui peut "infecter" les réseaux en s'installant dans le BIOS d'un ordinateur. IRONCHEF comprend également "STRAITBIZARRE" et "UNITEDRAKE" qui ont été liés au logiciel espion REGIN[15]. | 0 |

| JUNIORMINT | Implant basé sur un noyau ARM9 et un FPGA. | N/A |

| JETPLOW | Firmware pouvant être implanté pour créer une porte dérobée permanente dans les séries Cisco PIX et les pare-feu ASA. | 0 |

| LOUDAUTO | Dispositif d'écoute de rétro-réflecteurs RF basé sur l'audio. | 30 |

| MAESTRO-II | Module multi-puces de la taille d'une pièce de dix cents qui sert de noyau matériel à plusieurs autres produits. Le module contient un processeur ARM7 de 66 MHz, 4 Mo de flash, 8 Mo de RAM et un FPGA avec 500 000 portes. Il remplace les modules de la génération précédente qui étaient basés sur le microcontrôleur HC12. | 3,000[note 6] |

| MONKEYCALENDAR | Logiciel qui transmet la localisation d'un téléphone mobile par message texte caché. | 0 |

| NEBULA | Système de réseau multiprotocole en Network-In-a-Box. | 250,000 |

| NIGHTSTAND | Système windows portatif permettant d'installer des exploits Microsoft Windows à une distance pouvant aller jusqu'à 13 km via une connexion sans fil. | N/A[note 7] |

| NIGHTWATCH | Ordinateur portable utilisé pour reconstruire et afficher des données vidéo à partir de signaux VAGRANT ; utilisé en conjonction avec une source radar comme le CTX4000 pour éclairer la cible afin d'en recevoir les données. | N/A |

| PICASSO | Logiciel pouvant collecter les données de localisation des téléphones mobiles, les métadonnées des appels, accéder au microphone du téléphone pour écouter les conversations à proximité. | 2,000 |

| PHOTOANGLO | Projet conjoint de la NSA et du GCHQ visant à développer un système radar pour remplacer le CTX4000. | 40,000 |

| RAGEMASTER | Un dispositif dissimulé qui capte le signal vidéo de la sortie VGA de l'ordinateur d'une cible afin qu'il soit possible de voir ce qui se trouve sur l'écran du bureau de la cible. Il est alimenté par un radar à distance et réagit en modulant le signal rouge VGA (qui est également envoyé par la plupart des ports DVI) en signal RF qu'il réémet ; cette méthode de transmission porte le nom de code VAGRANT. RAGEMASTER est généralement installé/caché dans la bobine de ferrite du câble cible. Les documents originaux sont datés du 2008-07-24. Plusieurs dispositifs de réception/démodulation sont disponibles, par exemple NIGHTWATCH. | 30 |

| SCHOOLMONTANA | Logiciel qui rend les implants DNT[note 8] persistants sur les routeurs/pare-feu de la série J de JUNOS (variante FreeBSD). | N/A |

| SIERRAMONTANA | Logiciel qui rend les implants DNT persistants sur les routeurs/pare-feu M-series basés sur JUNOS. | N/A |

| STUCCOMONTANA | Logiciel qui rend les implants DNT persistants sur les routeurs/pare-feu T-series basés sur JUNOS. | N/A |

| SOMBERKNAVE | Logiciel qui peut être implanté sur un système Windows XP permettant de le contrôler à distance depuis le siège de la NSA. | 50,000 |

| SOUFFLETROUGH | Logiciel d'injection de BIOS pouvant compromettre les pare-feu des séries SSG300 et SSG500 de Juniper Networks. | 0 |

| SPARROW II | Un petit ordinateur fonctionnant sur Linux 2.4 destiné à être utilisé pour la collecte WLAN, y compris à partir de drones. L'ordinateur est équipé d'un processeur IBM Power PC 405GPR, 64 MB SDRAM, 16 MB de flash intégré, 4 slots mini PCI, 1 slot CompactFlash et du matériel normé 802.11 B/G. | 6,000 |

| SURLYSPAWN | Technologie de surveillance de la frappe au clavier pouvant être utilisée sur des ordinateurs distants qui ne sont pas connectés à Internet. | 30 |

| SWAP | Technologie permettant de reflasher le BIOS de systèmes multiprocesseurs fonctionnant sous FreeBSD, Linux, Solaris, ou Windows. | 0 |

| TAWDRYYARD | Rétroréflecteur à radiofréquence pour fournir des informations de localisation. | 30 |

| TOTECHASER | Implant Windows CE pour extraire les journaux d'appels, les listes de contacts et autres informations. | N/A |

| TOTEGHOSTLY | Un logiciel qui peut être implanté sur un téléphone mobile Windows permettant un contrôle total à distance. | 0 |

| TRINITY | Module multi-puces utilisant un processeur ARM9 de 180 MHz, 4 Mo de flash, 96 Mo de SDRAM et un FPGA avec 1 million de portes. Plus petit qu'un centime. Il s'agit de la version avancé de MAESTRO-II. | 6,250[note 9] |

| TYPHON HX | Network-In-a-Box pour un réseau GSM avec signalisation et contrôle des appels. | N/A |

| WATERWITCH | Un "outil de finition" portable qui permet à l'opérateur de trouver l'emplacement précis d'un téléphone mobile à proximité. | N/A |

| WISTFULTOLL | Plugin pour la collecte d'informations à partir de cibles utilisant Windows Management Instrumentation. | 0 |

Évolution de la situation

L'expert en sécurité Matt Suiche a noté que les exploits divulgués par les Shadow Brokers pouvaient être considérés comme authentiques car ils correspondaient aux noms du catalogue ANT[16]. John Bumgarner a déclaré à IEEE Spectrum que la suspicion du gouvernement américain à l'égard de Huawei est basée sur sa propre capacité à ajouter des portes dérobées, comme indiqué dans le catalogue ANT[17].

NSA Playset

Le NSA Playset est un projet open source inspiré du catalogue ANT pour créer des outils plus accessibles et faciles à utiliser pour les chercheurs en sécurité[18]. La plupart des outils de surveillance peuvent être recréés avec du matériel et des logiciels standard ou open source. Jusqu'à présent, le NSA Playset se compose de quatorze éléments, dont le code et les instructions peuvent être trouvés en ligne sur la page d'accueil du projet. Après la fuite initiale, Michael Ossman, le fondateur de Great Scott Gadgets, a invité d'autres chercheurs en sécurité à commencer à travailler sur les outils mentionnés dans le catalogue et à les recréer. Le nom NSA Playset vient à l'origine de Dean Pierce, qui est également un contributeur (TWILIGHTVEGETABLE (GSM)) au NSA Playset. Tout le monde peut rejoindre et contribuer à son propre appareil. Pour ajouter un projet au NSA Playset, il doit ressembler à l'un des projets NSA ANT existants, il doit être facile à utiliser et doit porter un nom idiot. Le nom idiot requis est une règle que Michael Ossman lui-même a inventée et un exemple est donné sur le site Web du projet : "Par exemple, si votre projet est similaire à FOXACID, vous pourriez peut-être l'appeler COYOTEMETH." La partie facilité d'utilisation découle également de la devise du NSA Playset : "Si un enfant de 10 ans ne peut pas le faire, ça ne compte pas !"[18] - [19] - [20] - [21]

| Nom[22] | Descriptif[21] |

|---|---|

| TWILIGHTVEGETABLE | une image de démarrage pour la surveillance de la communication GSM. |

| LEVITICUS | un analyseur de fréquence GSM portatif déguisé en téléphone Motorola ; nommé d'après GENÈSE. |

| DRIZZLECHAIR | un disque dur avec tous les outils nécessaires pour cracker l'A5/1, y compris les tables arc-en-ciel (rainbow tables). |

| PORCUPINEMASQUERADE | un drone de reconnaissance Wi-Fi. |

| KEYSWEEPER | un enregistreur de frappe sous la forme d'un chargeur mural USB, qui cherche, décrypte, enregistre et transmet les frappes en sans fil et passivement (via GSM ). |

| SLOTSCREAMER | un implant matériel PCI, qui peut accéder à la mémoire et aux E/S. |

| ADAPTERNOODLE | un périphérique d'exploitation USB. |

| CHUKWAGON | utilise une broche sur le port VGA d'un ordinateur pour attaquer, via le bus I²C, le système d'exploitation de l'ordinateur. |

| TURNIPSCHOOL | un implant matériel dissimulé dans un câble USB qui fournit une capacité de communication par radiofréquence à courte portée au logiciel exécuté sur l'ordinateur hôte. |

| BLINKERCOUGH | un implant matériel qui est intégré dans un câble VGA qui permet l'exfiltration des données. |

| SAVIORBURST | un implant matériel exploitant l'interface JTAG pour la persistance des applications logicielles ; nommé d'après GODSURGE. FLUXBABBIT est remplacé par SOLDERPEEK. |

| CACTUSTUTU | Système portable qui permet l'installation sans fil des exploits de Microsoft Windows ; couvre NIGHTSTAND. |

| TINYALAMO | logiciel qui cible le BLE (Bluetooth Low Energy) et permet la surveillance des frappes (keylogger). |

| CONGAFLOCK | Rétroréflecteur radiofréquence destiné à l'expérimentation. L'utilisation prévue serait l'implantation dans un câble et l'exfiltration de données en fonction de la réflectivité radio de l'appareil. (FLAMENCOFLOCK (PS/2), TANGOFLOCK (USB), SALSAFLOCK (VGA) sont des rétroréflecteurs avec des interfaces spécifiques pour tester l'exfiltration des données. ) |

Articles connexes

Notes

- L'article de Der Spiegel indique qu'il s'agit d'un "document de 50 pages" et que "près de 50 pages" sont publiées. La galerie contient 49 pages. Der Spiegel note également que le document est probablement loin d'être complet[1].

- Si le prix est indiqué en vrac, un calcul est effectué pour obtenir le prix unitaire

- Pour 2 mois

- Le prix inclus les frais d'installation

- Le prix unitaire est de 1000$ si l'on en prend 25

- Jusqu'a 4000

- diffère en fonction des plateformes

- Data Network Technologies, une sous division du Tailored Access Operations

- 100 unités pour 625,000

Références

- (en) Jacob Appelbaum, « Unit Offers Spy Gadgets for Every Need », Der Spiegel, (ISSN 2195-1349, lire en ligne [archive du ], consulté le )

- (en-US) Aid, « Inside the NSA's Ultra-Secret China Hacking Group » [archive du ], Foreign Policy (consulté le )

- (en-US) Michael B. Kelley, « We Now Know A Lot More About Edward Snowden's Epic Heist — And It's Troubling » [archive du ], sur Business Insider (consulté le )

- (en) Jacob Appelbaum, Judith Horchert et Christian Stöcker, « Catalog Advertises NSA Toolbox », Der Spiegel, (ISSN 2195-1349, lire en ligne [archive du ], consulté le )

- (en) « Documents Reveal Top NSA Hacking Unit », Der Spiegel, (ISSN 2195-1349, lire en ligne [archive du ], consulté le )

- « Vortrag: To Protect And Infect, Part 2 - The militarization of the Internet » [archive du ], ccc.de (consulté le )

- Storm, « 17 exploits the NSA uses to hack PCs, routers and servers for surveillance » [archive du ], Computerworld, (consulté le )

- (en-US) Hesseldahl, « Apple Denies Working with NSA on iPhone Backdoor » [archive du ], AllThingsD (consulté le )

- (en) Robertson, « Apple denies any knowledge of NSA's iPhone surveillance implant » [archive du ], The Verge, (consulté le )

- Bent et Spring, « Dell, Cisco 'Deeply Concerned' Over NSA Backdoor Exploit Allegations » [archive du ], CRN, (consulté le )

- (en) James Bamford, « Commentary: Evidence points to another Snowden at the NSA », Reuters, (lire en ligne [archive du ], consulté le )

- Pasick, « The NSA may have another leaker on its hands » [archive du ], Quartz, (consulté le )

- David E. Sanger, The perfect weapon: war, sabotage, and fear in the cyber age, New York, 1st, , 74 p. (ISBN 978-0-451-49789-5, OCLC 1039082430)

- « Interactive Graphic: The NSA's Spy Catalog » [archive du ], sur Der Spiegel, (consulté le )

- (de) Christian Stöcker et Marcel Rosenbach, « Trojaner Regin ist ein Werkzeug von NSA und GCHQ » [archive du ], sur Spiegel Online, (consulté le )

- (en) Hackett, « Hackers Have Allegedly Stolen NSA-Linked 'Cyber Weapons' and Are Auctioning Them Off » [archive du ], Fortune (consulté le )

- (en) Hsu, « U.S. Suspicions of China's Huawei Based Partly on NSA's Own Spy Tricks » [archive du ], IEEE Spectrum, (consulté le )

- Lucy Teitler, « Let's Play NSA! The Hackers Open-Sourcing Top Secret Spy Tools » [archive du ], Vice Motherboard, (consulté le )

- Violet Blue, « NSA Playset invites hackers to 'play along with the NSA' » [archive du ], ZDNet, (consulté le )

- Michael Ossmann, « The NSA Playset » [archive du ], Mossman's blog, (consulté le )

- Sean Gallagher, « The NSA Playset: Espionage tools for the rest of us » [archive du ], Ars Technica, (consulté le )

- « NSA Playset homepage », www.nsaplayset.org

Lectures complémentaires

- (en) Koop, « Leaked documents that were not attributed to Snowden » [archive du ], Electrospaces.net (consulté le )

Liens externes

- Wiki du NSA Playset

- Le NSA Playset une année de jouets et d'outils à Black Hat 2015

- Ensemble de NSA Playset au Toorcamp 2014