XKeyscore

XKeyscore est un programme de surveillance de masse créé par la NSA et opéré conjointement avec les services de renseignements britanniques, canadiens, australiens et néo-zélandais[1], services dont la coopération historique en matière de partage de l'information a entraîné le surnom des « Five Eyes ». Il permettrait une « collecte quasi systématique des activités de tout utilisateur sur Internet »[1], grâce à plus de 700 serveurs localisés dans plusieurs dizaines de pays[2] - [3] - [4].

Présentation

Historique des révélations

Le fonctionnement et les capacités du programme XKeyscore ont été révélées successivement en par les journaux The Sydney Morning Herald[5], Der Spiegel[6] - [7], O Globo[8], et The Guardian[1], sur la base des informations communiquées par le lanceur d'alerte Edward Snowden.

Selon le journal O Globo, XKeyscore détecte la nationalité des utilisateurs en analysant la langue utilisée dans les courriels interceptés, et affirme que cette technique a été utilisée pour l'Amérique latine, spécialement en Colombie, en Équateur, au Venezuela et au Mexique[9] - [4]. Selon Der Spiegel, XKeyscore a également la possibilité d'importer rétroactivement plusieurs jours de métadonnées échangées, ainsi que le contenu de communications. L'article dresse une liste des termes utilisés dans un moteur de recherche comme un exemple des possibilités d'interception de XKeyscore[10].

Le , le journaliste Glenn Greenwald publie dans le journal The Guardian un article détaillant les fonctionnalités du programme, ainsi qu'un dossier de présentation (32 planches) de la NSA du programme Xkeyscore daté du [1].

Un programme international

Plusieurs pays participent au programme XKeyscore, dont les États-Unis, l'Australie et la Nouvelle-Zélande[5] - [11].

Selon les documents publiés par le journal Der Spiegel et obtenus par Snowden, les agences de renseignements allemandes BND (renseignement étranger) et BfV (renseignement intérieur) ont eu accès à XKeyscore et l'ont utilisé. Dans ces documents, l'agence BND fut décrite par la NSA comme le partenaire le plus prolifique en recherche d'information[10].

En , selon the Guardian, plus de 700 serveurs XKeyscore étaient déployés dans plus de 150 sites au sein de dizaines de pays, incluant la majeure partie des pays européens, la Chine, l'Inde, le Brésil et la Russie[1].

En Australie, le programme est centré sur quatre bases : Pine Gap près d'Alice Springs, Shoal Bay près de Darwin, ADSCS à Geraldton, Harman à l'extérieur de Canberra. En Nouvelle-Zélande, un site se trouve au GCSB Waihopai[2].

De nombreuses entreprises privées, principalement américaines, comme L-3 Communications[12], Tasc, Cytech Services, SAIC, Raytheon ou BAE Systems contribuent au développement du programme[7].

Une surveillance de masse des activités des internautes

Le programme XKeyscore permet une collecte quasi systématique des activités de tout utilisateur sur Internet (notamment en interceptant le protocole HTTP) :

- Les courriels (adresse émettrice, adresses destinataires, date et heure, objet, contenu et pièces jointes)[1].

- Les activités sur les réseaux sociaux. Avec l'aide d'un outil complémentaire appelé DNI Presenter, les analystes de la NSA sont en mesure de lire les messages privés échangés sur les réseaux sociaux, comme Facebook, par un internaute donné, à partir d'un simple nom d'utilisateur[13].

- L'historique de navigation d'un utilisateur, des sites visités ou recherches effectuées sur les moteurs de recherche comme Google.

- Et, d'une manière générale, tout formulaire rempli par l'internaute (contenu, identifiant — et vraisemblablement les mots de passe —)[1].

La NSA est ainsi capable d'intercepter l'ensemble des informations d'une session de navigation sur Internet (adresse Internet des sites visités, paramètres, cookie)[1]. L'agence est également capable d'obtenir les adresses IP de toute personne qui visite un site défini par l'analyste[13].

Les analystes de la NSA peuvent intercepter en temps réel les informations, sauf si la communication est réalisée dans un « tunnel chiffré » (VPN). Dans ce cas, le décryptage se fait a posteriori[1] (l'impact du recours à des connexions sécurisées de type SSL n'est pas évoqué).

Cette surveillance de masse est dans le périmètre de Boundless Informant.

Durée d'enregistrement et de consultation des données

L'article détaillé publié dans The Guardian, sur la base des informations datant de 2008, affirme que XKeyscore collecte simultanément tellement de données qu'elles ne peuvent être enregistrées que pour une courte période. Le contenu reste sur le système pour seulement 3 à 5 jours, pendant que les métadonnées restent enregistrées durant 30 jours[1]. Le même article indique, sur certains sites, « les quantités de données que nous recevons par jour (+ de 20 téraoctets) peuvent seulement être enregistrées pour 24 heures au plus »[1]. Les données identifiées comme intéressantes sont ensuite stockées pour une durée de 5 ans[1].

Glenn Greenwald précise que les bases de données de la NSA ont collecté au fil des années des communications permettent aux analystes de rechercher et d'écouter « les appels ou les courriels de tout ce que la NSA a sauvegardé, ou regarder les historiques de navigation ou les termes que vous avez utilisé lors de recherches Google, et ça les alerte pour toute activité qu'une personne connectée avec telle adresse courriel ou telle adresse IP fait dans le futur »[14].

Des recherches effectuées sans autorisation préalable

Selon Glenn Greenwald du journal The Guardian, même les analyses de bas niveau sont autorisées par la NSA, ce qui permet de chercher et d'écouter des communications d'Américains et autres sans l'approbation ou la supervision de la cour. Greenwald a déclaré que les analystes de bas niveau peuvent, à l'aide d'un système comme X-Keyscore, « lire n'importe quel courriel désiré, écouter n'importe quel appel téléphonique, historique de navigation Web, documents Word. Et tout cela est fait sans demander à une cour, sans demander l'approbation d'un superviseur pour cette part d'analyse »[14].

Les diapositives publiées dans le journal The Guardian en 2013 prétendent que X-Keyscore a joué un rôle dans la capture de 300 terroristes depuis 2008[15]. Ces affirmations n'ont cependant pas encore été confirmées, les diapositives ne citant pas les instances d'intervention en terrorisme.

Analyse du code source de XKeyscore

Le , le site web tagesschau.de indique qu'après analyse du code source de XKeyscore par Lena Kampf, Jacob Appelbaum et John Goetz, il apparait que la NSA considère comme « extrémiste » potentiel toute personne (excepté les personnes américaines, britanniques, canadiennes, australiennes et néo-zélandaises) qui s'est intéressée au réseau Tor ou à la distribution Linux Tails, même sans les avoir installés. Ainsi le site officiel de Tor est observé ainsi que les serveurs racines de Tor et les connexions vers bridges.torproject.org. Par ailleurs, XKeyscore semble capable de lire l'ensemble du contenu des emails envoyés à bridges@torproject.org et pas uniquement les métadonnées.

L'analyse du code source aurait également révélé que toutes les données relatives à un des pays des Five Eyes sont traitées de manière différentes de celles provenant d'autres pays[16] - [17].

Supports de présentation du programme

Une présentation partiellement censurée de XKeyscore datant de 2008. (PDF, 27.26 MB)

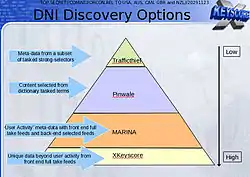

Une présentation partiellement censurée de XKeyscore datant de 2008. (PDF, 27.26 MB) « DNI Discovery Options » : des différentes bases de données de la NSA, XKeyscore est celle qui stocke le plus de données, mais le moins triées et sur la durée la plus courte.

« DNI Discovery Options » : des différentes bases de données de la NSA, XKeyscore est celle qui stocke le plus de données, mais le moins triées et sur la durée la plus courte. Affichage d'une session de XKeyscore analysant des adresses e-mail.

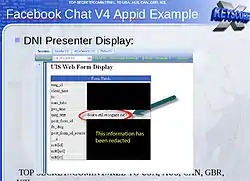

Affichage d'une session de XKeyscore analysant des adresses e-mail. Exemple avec un identifiant de l'application Facebook Chat V4.

Exemple avec un identifiant de l'application Facebook Chat V4. Log de métadonnées.

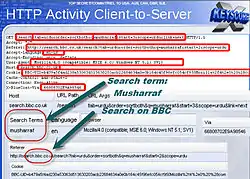

Log de métadonnées. Activité HTTP de client à serveur.

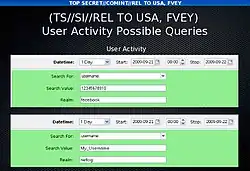

Activité HTTP de client à serveur. Requêtes possibles de l'activité d'un utilisateur.

Requêtes possibles de l'activité d'un utilisateur. Formulaire de requête d'adresse e-mail avec le champ « justification ».

Formulaire de requête d'adresse e-mail avec le champ « justification ». Formulaire de requête d'activité HTTP avec le champ « justification ».

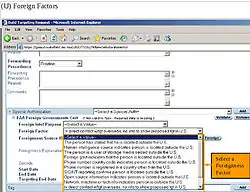

Formulaire de requête d'activité HTTP avec le champ « justification ». Facteurs indiquant que la cible est hors des États-Unis à sélectionner dans l'outil de ciblage.

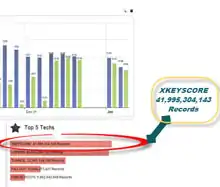

Facteurs indiquant que la cible est hors des États-Unis à sélectionner dans l'outil de ciblage. Capture d'écran de Boundless Informant montrant que XKeyscore a la plus grande base de données avec près de 42 milliards d'entrées en 2012.

Capture d'écran de Boundless Informant montrant que XKeyscore a la plus grande base de données avec près de 42 milliards d'entrées en 2012.

Réactions

Réponse de la NSA

Dans un communiqué de presse du , la NSA confirmait l'existence du programme[18] et indiquait que « Les affirmations selon lesquelles la collecte d'informations par la NSA est arbitraire et sans contrainte est fausse. Les activités de l'Agence sont déployées contre, et seulement contre, les cibles légitimes et étrangères […] afin de protéger [les États-Unis d'Amérique] et [leurs] intérêts. Les allégations d'un accès large, sans contrôle des analystes aux données de la NSA sont tout simplement fausses. L'accès à Xkeyscore est limité aux personnels qui en ont besoin dans le cadre de leurs tâches. […] Il existe de nombreux contrôles techniques, manuels et hiérarchiques pour éviter les abus. »[19].

Mise en place de solutions de chiffrement

À la suite des révélations du Guardian, Jimmy Wales, le cofondateur de Wikipédia, a annoncé que l'encyclopédie collaborative mettrait en place un renforcement de sa sécurité. Il a ainsi indiqué sur son compte Twitter : « Le fait que la NSA surveille ce que VOUS lisez sur Wikipedia me pousse à vouloir accélérer le passage au SSL »[19]. La fondation Wikimedia a annoncé que la solution de sécurité HTTPS sera activée par défaut pour l'ensemble de ses utilisateurs authentifiés, à partir du [20].

Le , Facebook a annoncé la généralisation de la connexion en HTTPS de ses utilisateurs[19].

Voir aussi

- Historique des révélations d'Edward Snowden

- UDAQ, programme similaire du GCHQ

Articles connexes

Programmes de surveillance de la NSA :

- Echelon

- PRISM (programme de surveillance)

- Boundless Informant

- Programme de surveillance électronique de la NSA

Autres :

Liens externes

- Dossier de présentation de la NSA du programme XKeyscore - 25 février 2008 - Publié par The Guardian le - (32 slides)

- XKeyscore sur nsa-observer.net

Notes et références

- (en) Cet article est partiellement ou en totalité issu de l’article de Wikipédia en anglais intitulé « XKeyscore » (voir la liste des auteurs).

- (en) Glenn Greenwald, « XKeyscore: NSA tool collects 'nearly everything a user does on the internet », The Guardian, (consulté le ).

- Snowden reveals Australia's links to US spy web, Sydney Morning Herald, 8 Jul 2013.

- EUA expandem o aparato de vigilância continuamente, O Globo, 6 juillet 2013.

- No alvo dos EUA, Infographic, O Globo.

- (en) Philip Dorling, « Snowden reveals Australia's links to US spy web », The Sydney Morning Herald, (consulté le ).

- (de) « Schnüffelsoftware XKeyscore: Deutsche Geheimdienste setzen US-Spähprogramm ein », Der Spiegel, (consulté le ).

- (de) Christian Stöcker et Ole Reißmann, « System XKeyscore: US-Privatfirmen suchen Überwachungsfachleute », Der Spiegel, (consulté le )

- (pt) « Mapa mostra volume de rastreamento do governo americano », O Globo, (consulté le ).

- Espionagem dos EUA se espalhou pela América Latina, O Globo, 9 juillet 2013.

- 'Prolific Partner': German Intelligence Used NSA Spy Program, Der Spiegel

- (en) Chris Barton, « Can NZ say no to the US? », The New Zealand Herald, (consulté le )

- L-3 Communications - Offre d'emploi d'ingénieur XKEYSCORE - Juillet 2013

- Martin Untersinger, « L'outil qui permet à la NSA d'examiner "quasiment tout ce que fait un individu sur Internet" », le Monde, (consulté le ).

- Kari Rea, « Glenn Greenwald: Low-Level NSA Analysts Have ‘Powerful and Invasive’ Search Tool », ABC News, (lire en ligne)

- « XKeyscore presentation from 2008 – read in full », The Guardian, (lire en ligne, consulté le )

- (de) « Von der NSA als Extremist gebrandmarkt », sur tagesschau.de, (consulté le )

- « NSA : la surveillance du réseau Tor plus serrée que prévue », sur nextinpact.com, (consulté le )

- NSA, « Press Statement on 30 July 2013 », US National Security Agency, (consulté le ).

- Martin Untersinger, « Surveillance du Net : la NSA se justifie, les spécialistes s'interrogent », le Monde, (consulté le )

- (en) Kit Eaton, « After NSA's XKeyscore, Wikipedia Switches To Secure HTTPS », Fast Company, (consulté le ).