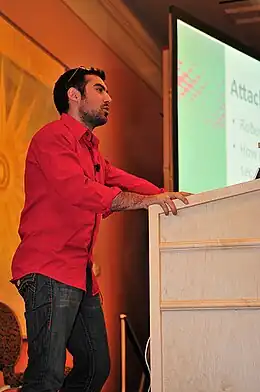

Samy Kamkar

Samy Kamkar est un chercheur en sécurité, pirate informatique, lanceur d'alerte et entrepreneur américain. À 16 ans, Kamkar abandonne ses études[1] et participe un an plus tard à la création de Fonality , une entreprise proposant des solutions de VoIP basées sur un logiciel open source et qui lèvera plus de 46 millions de dollars en financement privé[2] - [3].

| Naissance | |

|---|---|

| Nationalité | |

| Domicile | |

| Activités |

| Site web |

|---|

Samy Kamkar est célèbre pour avoir créé et diffusé le ver MySpace Samy, qui devint en 24 heures le virus le plus répandu de tous les temps[4] et provoquera son arrestation par les services secrets des États-Unis, en vertu du Patriot Act[5].

Il est également connu pour divers projets faisant la démonstration de vulnérabilités comme SkyJack, un drone personnalisé permettant de prendre le contrôle d'autres drones Parrot et Evercookie, dont il est fait mention dans un des documents secrets de la NSA révélés par Edward. Snowden[6].

Samy Kamkar est à l'origine de plusieurs découvertes concernant les collectes de données illégales opérées par certains systèmes d'exploitation pour téléphone mobile comme iOS, Android et Windows Phone. Ses recherches dans ce domaine ont abouti à une série de recours collectifs et à une audience sur la protection de la vie privée à Capitol Hill[7].

Travaux

Ver Samy

En 2005, Kamkar a publie sur MySpace le ver Samy, premier script XSS publique capable d'auto-propagation[8]. Le ver transportait une charge utile affichant le message "but most of all, Samy is my hero" ("mais surtout, Samy est mon héros") sur le profil de la victime tout en lui faisant envoyer une demande d'ami à Kamkar. Lorsqu'un utilisateur visualisait ce profil, la charge utile était déployée sur sa page. En seulement 20 heures[9] de sa version du , plus d'un million d'utilisateurs avaient exécuté la charge utile[10], faisant de Samy le virus à la propagation la plus rapide de tous les temps[4]. L'équipe MySpace a temporairement arrêté le site pour résoudre le problème qui permettait au ver de fonctionner.

En 2006, Kamkar a été perquisitionné par le United States Secret Service and Electronic Crimes Task Force pour avoir utilisé le ver[5]. Après s'être vu offrir une négociation de peine lui permettant d'échapper à la prison en échange d'une amende de vingt mille dollars, de trois ans de probation et de 720 heures de travail d'intérêt général, Kamkar a plaidé coupable à une accusation de crime de piratage informatique à la Cour supérieure de Los Angeles[11]. En outre, conformément à l'accord susmentionné, Kamkar était autorisé à conserver un seul ordinateur sans réseau, mais était expressément interdit d'accès à Internet pendant sa peine[12]. Depuis 2008, Kamkar effectue des recherches et des conseils indépendants en matière de sécurité informatique et de respect de la vie privée[13].

Travaux remarquables

Après la fin de sa peine aménagée en 2008, Kamkar s'investit dans la recherche et fait la démonstration de vulnérabilités dans les cartes de crédit Visa, MasterCard et Europay équipées de puces de communication en champ proche (NFC) et de radio-identification (RFID).

Il publie des preuves logicielles de la possibilité de voler des informations comme le nom du propriétaire, le numéro et la date d'expiration d'une carte de crédit de ce type, le tout sans contact direct[14] - [15].

Kamkar publie également des démonstrations de vol d'identité de cartes de contrôle d'accès physique en utilisant la radio-identification à partir d'un appareil de la taille d'une carte de crédit, supprimant ainsi la nécessité d'être connecté à un ordinateur[16] - [17].

En 2010, Kamkar se rend dans plus d'une douzaine de pays pour parler de ses recherches sur la sécurité mobile et des faiblesses qu'il a découvertes lors de sa cryptanalyse du langage de programmation PHP, notamment en prenant la parole lors de certaines des plus grandes conventions dans ce domaine telles que la DEF CON, les Black Hat. Briefings et la ToorCon[18] - [19] - [20].

Fin 2010, Kamkar assiste au Faraday Hack Day de Bratislava afin d'aider à mettre en lumière la corruption politique et professionnelle du gouvernement slovaque[21].

Début 2011, Kamkar rejoint le conseil d'administration de Brave New Software[22], une organisation à but non lucratif initialement financée par une subvention de plusieurs millions de dollars du Département d'État américain[23]. L’organisme est responsable de la création de uProxy avec l’ Université de Washington et Google Ideas. L’association a également créé Lantern, un réseau conçu pour contourner la censure sur Internet et empêcher la suppression de l’information numérique et de la liberté d'expression[24].

En plus de publier Evercookie en tant que logiciel libre et opensource et d'exposer les campagnes de collecte illégale de données opérées par Apple, Google et Microsoft[25] en 2011, Kamkar a également révélé les pratiques de KISSmetrics et Hulu en matière de traque des utilisateurs. Les cookies d'identification utilisés par les entreprises étaient créés de nouveau immédiatement après leur suppression grâces aux cookies Flash et HTML5 Local Storage, qui n'étaient pas automatiquement supprimés lorsque les consommateurs supprimaient les cookies de leur navigateur[26] - [27]. Plusieurs sociétés identifiées comme exerçant une activité de ré-cookie ont par la suite été poursuivies par des avocats en recours collectif. En , KISSmetrics, un réseau de publicité en ligne, a réglé son action en justice liée à la régénération de cookies pour 500 000 USD[28].

Faille dans PHP

Début 2010, Kamkar découvre une faille majeure dans toutes les versions du langage de programmation PHP, en particulier dans le générateur de nombres pseudo-aléatoires, permettant de subtiliser l'ID de session d'un utilisateur et de prendre ainsi le contrôle de sa session[29]. Kamkar a publié un correctif [30] puis démontré que l'attaque était possible sur les principales banques, réseaux sociaux et forums[31] - [32] - [33].

Evercookie

En 2010, Kamkar dévoile Evercookie, un cookie qui "ne peut apparemment pas être supprimé", documenté par la suite à la une du New York Times[6] - [34] - [35]. En 2013 il est découvert qu'un des documents top secret sur la NSA divulgué par Edward Snowden cite Evercookie comme méthode de suivi des utilisateurs de Tor.

Recherche mobile

En 2011, Kamkar découvre que les téléphones portables sous iOS, Android et Windows Phone envoient de manière continue à Apple, Google et Microsoft des informations permettant de corréler des coordonnées GPS avec les adresses MAC de routeurs Wi-Fi. Ses recherches sur le sujet sont publiées dans plusieurs articles en première page du Wall Street Journal[25] - [36] - [37]. L'iPhone continuerait d'envoyer des données de localisation "même lorsque les services de localisation étaient désactivés". Le Windows Phone continuerait également à envoyer des données de localisation "même lorsque l'utilisateur n'a pas donné l'autorisation à l'application de le faire". Il a découvert que certaines de ces données avaient été révélées par Google et il a publié Androidmap, un outil exposant la base de données d'adresses MAC Wi-Fi de Google, corrélée aux coordonnées physiques fournies par les téléphones Android[38].

Recherche Parrot AR Drone

En 2013, Kamkar créé SkyJack, un projet open source visant à rendre un drone capable de « rechercher, pirater et prendre le contrôle d'autres drones Parrot à distance, créant ainsi une armée de drones zombies »[39] - [40]. L'ensemble de la spécification matérielle et logicielle a été publié et détaillé sur son site Web, un jour après l'annonce par Amazon de son futur service de livraison par drone, Amazon Prime Air[41] - [42].

Recherche sur la sécurité automobile

Le Kamkar présente OwnStar - un petit appareil pouvant être dissimulé à proximité d'un véhicule General Motors et ainsi s'interposer entre le système de communication OnStar de la voiture et l'application mobile RemoteLink sur le téléphone de son propriétaire. Cette attaque de l'homme du milieu permet à tout utilisateur non autorisé d'utiliser des commandes OnStar pour localiser, déverrouiller ou démarrer le véhicule. Le , General Motors met à jour le serveur OnStar et l'application RemoteLink afin de bloquer ces attaques[43].

En 2015, Kamkar aurait également construit un dispositif électronique peu coûteux de la taille d'un portefeuille, capable de capturer un code de déverrouillage à distance des portes de voiture afin de l'utiliser ultérieurement. L'appareil émet un signal de brouillage pour bloquer sa réception par le véhicule, tout en l'enregistrant. Sur deux tentatives de l'utilisateur, le dispositif enregistre un code et ne le transmet au véhicule qu'après la réception du deuxième, conservant le code supplémentaire pour une utilisation future. Selon Kamkar, cette vulnérabilité était connue depuis des années pour affecter de nombreux types de véhicules, mais aucune démonstration n'en avait été faite[44].

Dispositif d'émulation de bande magnétique et de carte de crédit

Le , Samy Kamkar publie MagSpoof[45] ; un appareil portable permettant d'émuler n'importe quelle bande magnétique ou carte de crédit « à distance », même sur les lecteurs standard, en générant un fort champ électromagnétique.

Selon ses propres termes, MagSpoof peut être utilisé comme une carte de crédit traditionnelle et stocker plusieurs cartes (il est aussi techniquement possible de désactiver les exigences en matière de puces via une modification). L'appareil peut se révéler utile dans la recherche en sécurité faisant intervenir la lecture de bandes magnétiques, comme sur les lecteurs de cartes de crédit, de clés de chambre d'hôtel, de tickets de parking, etc.

Détournement de trafic Internet

Le , Samy Kamkar publie PoisonTap[46], un adaptateur Ethernet USB permettant de détourner tout le trafic Internet d'une machine cible, même protégée par un mot de passe et verrouillée.

L'appareil ciblé peut ainsi être contraint à envoyer une requête contenant les cookies de son utilisateur sur un site non sécurisé, permettant au pirate d'usurper son identité.

Notes et références

- « Samy Kamkar got 3-year computer ban now he's a hacker hero », Fusion (TV channel), (consulté le )

- « Fonality - CrunchBase Profile », Crunchbase

- « Open Source - Fonality », Intel

- Jeremiah Grossman, « Cross-Side Scripting Worms and Viruses: The Impending Thread and the Best Defense » [archive du ], Whitehat Security,

- « [Owasp-losangeles] OWASP LA » (consulté le )

- « New Web Code Draws Concern Over Privacy Risks », The New York Times, (consulté le )

- « Google and Apple on Capitol Hill for high-tech privacy hearing », CNN

- « Cross-Site Scripting Worm Hits MySpace », Betanews,

- « MySpace Worm Explanation » [archive du ] (consulté le )

- « Cross-Site Scripting Worm Floods MySpace », Slashdot

- (en-US) Justin Mann, « MySpace speaks about Samy Kamkar's sentencing », TechSpot, (lire en ligne, consulté le )

- (en) « Greatest Moments In Hacking History: Samy Kamkar Takes Down Myspace », Vice-videos (consulté le )

- « Background Data », The Wall Street Journal,

- « chap.py »

- « RFIDiot Documentation »

- « SpiderLabs - Getting in with the Proxmark3 »

- « Proxmark3 Code »

- « Samy Kamkar Talks » (consulté le )

- « DEF CON 18 Speakers » (consulté le )

- « Black Hat USA 2010 Speakers » (consulté le )

- « Faraday Hack Day » (consulté le )

- « Brave New Software »

- « Brave New Software »

- « Lantern »

- « Apple, Google Collect User Data », The Wall Street Journal, (consulté le )

- « Respawn Redux by Ashkan Soltani »

- « Samy Kamkar KISSmetrics Research »

- (en) Wendy Davis, « KISSmetrics Finalizes Supercookies Settlement », MediaPost New, (lire en ligne)

- « PHP blunders with random numbers »

- « PHP 5.3.2 Release Announcement »

- Roberto Baldoni et Gregory Chockler, Collaborative Financial Infrastructure Protection,

- « Attack on PHP sessions and random numbers »

- « Advisory: Weak RNG in PHP session ID generation leads to session hijacking »

- « 'Evercookie' is one cookie you don't want to bite » [archive du ], MSNBC, (consulté le )

- « Q&A: Evercookie Creator Samy Kamkar »

- « Jobs Tries to Calm iPhone Imbroglio », The Wall Street Journal, (consulté le )

- « Microsoft collects phone location data without permission », CNET Networks, (consulté le )

- « Google's Wi-Fi Database May Know Your Router's Physical Location », Huffington Post, (consulté le )

- (en) Dan Goodin, « Flying hacker contraption hunts other drones, turns them into zombies », Ars Technica, (lire en ligne)

- « Samy Kamkar - SkyJack »

- « SkyJack source code », (consulté le )

- Strange, « Amazon Unveils Flying Delivery Drones on '60 Minutes' », Mashable (consulté le )

- (en) Glen Woodcock, « OnStar Plugs Hacker Attacks », Autonet, (lire en ligne)

- (en) Cadie Thompson, « A hacker made a $30 gadget that can unlock many cars that have keyless entry », Tech Insider, (lire en ligne)

- « samyk/magspoof », GitHub (consulté le )

- « samyk/poisontap », GitHub (consulté le )