ANOM Operation Trojan Shield

L’opération Trojan Shield[1] aux États-Unis, Bouclier de Troie en français[2], Greenlight en Europe[3] et IronSide en Australie[3] - [4] est une opération d'infiltration menée en collaboration par les agences gouvernementales responsables de l'application de la loi de plusieurs pays, entre 2018 et 2021, qui a intercepté des millions de messages envoyés via l'application de messagerie installée sur le smartphone prétendument sécurisé ANOM (également appelée AN0M ou ΛNØM ).

| ANOM Operation Trojan Shield | |

Le sceau de l'opération Trojan Shield du FBI (en haut), le logo de l'opération Ironside de l'AFP (au centre) et le logo de l'application ANOM (en bas) | |

| Création | octobre 2018 Distribution des terminaux |

|---|---|

| Localisation | >100 pays |

| Organisateur | U.S. Federal Bureau of Investigation, Europol, Australian Federal Police, et autres |

| Date | 8 juin 2021 Exécution des mandats de perquisition |

| Revendications | Surveillance des activités criminelles |

| Résultat | Capture de 40 tonnes de drogues, 250 armes, 55 voitures de luxe, et plus 48 million de $ en monétaire et cryptomonnaies |

| Répression | |

| Arrestations | 800 |

Le service a été largement utilisé par les criminels, mais au lieu de fournir des communications sécurisées, il s'agissait en fait d'un cheval de Troie distribué secrètement par le Federal Bureau of Investigation (FBI) des États-Unis et la police fédérale australienne (AFP), leur permettant de surveiller toutes les communications. Grâce à la collaboration avec d'autres organismes équivalents tels que Europol, l'opération a permis l'arrestation de plus de 800 personnes dans 16 pays suspectées d'être impliquées dans des activités criminelles. Parmi celles-ci se trouvent des membres présumés de la mafia italienne basée en Australie, du crime organisé albanais, des gangs de motards hors-la-loi, du milieu de la drogue et d'autres groupes criminels organisés.

Contexte

La fermeture de la société canadienne de messagerie sécurisée Phantom Secure en a laissé les criminels internationaux avec la nécessité d'un système alternatif de communication sécurisée[5] - [6]. À peu près à la même époque, la branche du FBI de San Diego travaillait avec une personne qui développait un appareil crypté de « nouvelle génération » destiné à être utilisé par des réseaux criminels. La personne faisait face à des accusations et a coopéré avec le FBI en échange d'une réduction de peine. L'individu a proposé de développer l'ANOM et de la distribuer ensuite aux criminels via leurs réseaux existants[7] - [8]. Les premiers dispositifs de communication avec ANOM ont été proposés par cet informateur à trois anciens distributeurs de Phantom Secure (en) en [9].

L'Australie ayant des lois nettement moins restrictive que les États-Unis pour le respect de la vie privée, le FBI a profité de ces lois plus laxistes pour demander à l'Australie de réaliser les écoutes, puis de lui envoyer les informations[10].

En plus de l'Australie, le FBI a également négocié avec un pays tiers (non nommé) pour mettre en place l'interception des communications, mais sur la base d'une ordonnance du tribunal qui permettait de transmettre les informations au FBI. Depuis , les communications de l'ANOM sont transmises au FBI depuis ce pays tiers[5] - [6] en plus de l'Australie.

Distribution et utilisation

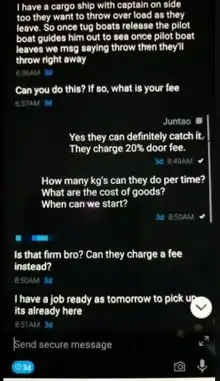

Les appareils ANOM contiennent une application de messagerie fonctionnant sur des smartphones spécialement modifiés pour désactiver les fonctions normales telles que la téléphonie vocale, la messagerie électronique ou les services de localisation. Après avoir vérifié que la fonctionnalité normale est désactivée[11], les applications de messagerie communiquent entre elles via des serveurs proxy supposés sécurisés. Ces serveurs, en fait contrôlés par le FBI, ont copié tous les messages qui leur étaient envoyés. Le FBI peut alors les déchiffrer avec une clé privée associée au message, sans jamais avoir besoin d'accéder à distance aux appareils[8] - [12]. Les appareils ont également un numéro d'identification fixe attribué à chaque utilisateur, permettant aux messages du même utilisateur d'être connectés les uns aux autres.

Environ 50 appareils ont été distribués en Australie pour des tests bêta à partir d'. Les communications interceptées ont montré que chaque appareil était utilisé pour des activités criminelles, principalement par des gangs criminels organisés[5] - [6] - [8].

L'utilisation de l'application s'est propagée par le bouche à oreille[8] et a été encouragée par des agents infiltrés[13]; l'ancien trafiquant de drogue Hakan Ayik a été identifié « comme quelqu'un en qui on avait confiance et qui allait pouvoir distribuer avec succès cette plateforme », et à son insu a été encouragé par des agents infiltrés à utiliser et vendre les appareils sur le marché noir, étendant encore plus son utilisation de par le monde[14]. Les utilisateurs de ces appareils ont demandé des téléphones plus petits et plus récents, aussi de nouveaux appareils ont été conçus et vendus[9].

Après un démarrage lent, le taux de distribution des ANOM a augmenté à partir de la mi-2019. En , il y avait plusieurs centaines d'utilisateurs. En , 11 800 appareils avec ANOM étaient installés, dont environ 9 000 étaient en cours d'utilisation[5] - [6]. La Nouvelle-Zélande comptait 57 utilisateurs du système de communication ANOM[15]. La police suédoise a eu accès aux conversations de 1 600 utilisateurs, et elle a concentré sa surveillance sur 600 d'entre eux[16]. Europol a déclaré que 27 millions de messages avaient été collectés à partir d'appareils ANOM dans plus de 100 pays[17].

Scepticisme

Un certain scepticisme à l'égard de l'application existait ; un article d'un blog WordPress de fin par un expert en sécurité informatique a qualifié l'application d'arnaque, démontrant d'une part que le discours "sécuritaire" de ANOM (comparant ANOM aux autres services de ce type) était au mieux surévalué, au pire complètement faux, et d'autre part que, derrière ce discours marketing, et sous une façade "technologique" sur les appareils mobiles, la réalité était que les serveurs et les applications de développement n'étaient pas correctement protégés, et permettait une compromission des serveurs plus aisée qu'un service comme Ciphr (en)[18] - [19] - [8].

Arrestations et réactions

L'opération d'infiltration a abouti à des mandats de perquisition qui ont été exécutés simultanément dans le monde entier le [15]. La raison pour laquelle cette date a été choisie n'est pas tout à fait claire, mais les organes de presse ont émis l'hypothèse qu'elle pourrait être liée à un mandat d'accès au serveur expirant le [8]. Le contexte de l'opération d'infiltration et sa nature transnationale ont été révélés à la suite de l'exécution des mandats de perquisition. Plus de 800 personnes ont été arrêtées dans 16 pays[20] - [21] - [22]. Parmi les personnes arrêtées se trouvent des membres présumés de la mafia italienne basée en Australie, du crime organisé albanais, des gangs de motards hors-la-loi, des syndicats du crime spécialisés dans la drogue et d'autres groupes criminels [4] - [23]. Dans l' Union européenne, les arrestations étaient coordonnées par Europol[24]. Des arrestations ont également été effectuées au Royaume-Uni mais la National Crime Agency n'a pas voulu fournir de détails sur le nombre d'arrestations[25].

Les éléments de preuve saisis comprennent près de 40 tonnes de drogues (plus de huit tonnes de cocaïne, 22 tonnes de cannabis et de résine de cannabis, six tonnes de précurseurs de drogues de synthèse, deux tonnes de drogues de synthèse), 250 armes à feu, 55 voitures de luxe[22] et plus de 48 millions $ dans diverses devises et crypto-monnaies. En Australie, 224 personnes ont été arrêtées pour 526 chefs d'accusation au total[23]. En Nouvelle-Zélande, 35 personnes ont été arrêtées et ont fait face à un total de 900 chefs d'accusation. La police a saisi 3,7 millions $ d'actifs, dont 14 véhicules, de la drogue, des armes à feu et plus de 1 millions $ en espèces[26] - [27].

Au cours des trois années, plus de 9 000 policiers de 18 pays ont été impliqués dans l'opération d'infiltration. Le Premier ministre australien Scott Morrison a déclaré que l'opération d'infiltration avait "porté un coup dur au crime organisé". Europol l'a décrit comme "la plus grande opération d'application de la loi contre les communications cryptées"[20].

En Suède, 155 personnes ont été arrêtées dans le cadre de l'opération[16]. Selon la police suédoise, qui a reçu des renseignements du FBI au cours d'une première phase de l'opération, il a été découvert que de nombreux suspects se trouvaient en Suède. Les suspects en Suède ont été notés pour un taux plus élevé de crimes violents[28].

En Allemagne, 70 suspects auraient été arrêtés ainsi que 49 aux Pays-Bas[29].

Aux États-Unis, même si le FBI a été pilote et coordinateur de l'action, aucun ressortissant n'a été arrêté en raison des lois protectrices de la vie privée.

Voir également

- EncroChat

- Ciel Global

Les références

- (en) Cet article est partiellement ou en totalité issu de l’article de Wikipédia en anglais intitulé « ANOM » (voir la liste des auteurs).

- « Hundreds arrested after Australian police and FBI crack underworld messaging app », The Guardian,

- Agence France-Presse, « Crime organisé : spectaculaire coup de filet mondial », Agence France-Presse, (lire en ligne)

- Jean-Marc Manach, « Anom, le cryptophone dont le FBI avait la clef », Next Impact

- Ben Westcott, « FBI and Australian Federal Police encrypted app trap ensnares hundreds of criminal suspects », CNN, (lire en ligne [archive du ], consulté le )

- Nicholas Cheviron, « Affidavit in support of application for search warrant » [archive du ], sur documentcloud.org, (consulté le )

- « unsealed_trojan_shield_search_warrant_21mj1948.pdf » [archive du ], sur United States Department of Justice, Federal government of the United States (consulté le )

- Mike Corder et Nick Perry, « Global sting: FBI-encrypted app tricks organized crime », apnews, Associated Press, (lire en ligne [archive du ])

- « ANOM global phone sting: What we know » [archive du ], sur www.rte.ie, Raidió Teilifís Éireann, (consulté le )

- (en-US) Yan Zhuang et Elian Peltier, « The Criminals Thought the Devices Were Secure. But the Seller Was the F.B.I. », The New York Times, (ISSN 0362-4331, lire en ligne, consulté le )

- (en) Ursula Malone, « The FBI played a huge role in Operation Ironside but haven't made a single arrest — here's why », sur www.abc.net.au, (consulté le )

- (en) Sharwood, « Australian cops, FBI created backdoored chat app, told crims it was secure – then snooped on 9,000 users' plots » [archive du ], The Register (consulté le )

- (en) Robertson, « The FBI secretly launched an encrypted messaging system for criminals » [archive du ], The Verge, (consulté le )

- (en) « The Australian fugitive who led his criminal friends into a police trap » [archive du ], Australian Broadcasting Corporation, (consulté le )

- (en-GB) « Hakan Ayik: The man who accidentally helped FBI get in criminals' pockets », BBC News,

- « Anom: The app at the heart of the FBI's major transnational sting », The New Zealand Herald, (lire en ligne [archive], consulté le )

- (sv) Akvelina Smed, « 155 tungt kriminella gripna i Sverige i stor insats », SVT Nyheter,

- (en) « Drug Rings' Favorite New Encrypted Platform Had One Flaw: The FBI Controlled It » [archive du ], NPR (consulté le )

- « ANOM EXPOSED – ANOM ENCRYPTED PHONE SCAM EXPOSED », sur archive.is, (consulté le )

- « Anom Encrypted App Analysis » [archive du ], (consulté le )

- (en-GB) « ANOM: Hundreds arrested in massive global crime sting », BBC News, (lire en ligne [Archived archive], consulté le )

- (en) Cox, « Trojan Shield: How the FBI Secretly Ran a Phone Network for Criminals » [archive du ], Vice (magazine), (consulté le )

- (ru) Светлова, « ru:Европол задержал более 800 преступников в рамках международной операции » [archive du ], Gazeta.ru, (consulté le )

- « AFP-led Operation Ironside smashes organised crime » [archive du ], Australian Federal Police, (consulté le )

- (en-GB) « Trojan Shield: Europol details massive organized crime sting » [archive du ], Deutsche Welle, (consulté le )

- (en-GB) « UK criminals among those duped into using secret message service run by the FBI », Belfast Telegraph,

- (en) « FBI-encrypted app hailed as a 'shining example' of collaboration between world cops for tricking gangs » [archive du ], Stuff, (consulté le )

- (en) « Anom: The app at the heart of the FBI's major transnational sting » [archive du ], The New Zealand Herald (consulté le )

- (sv) « Underrättelsechefen: "Sveriges användare stack ut" », SVT Nyheter,

- Grégory Plesse, « Coup de filet planétaire contre le crime organisé », Le Figaro, (lire en ligne, consulté le )

Liens externes

- https://anom.io/ - à compter du , des graphiques du FBI et de l'AFP sont affichés, un graphique « Bouclier de Troie » et un avis « Ce domaine a été saisi », avec un formulaire invitant les visiteurs « Pour déterminer si votre compte est associé à une enquête en cours, veuillez saisir les détails de l'appareil ci-dessous"