Réseau ad hoc

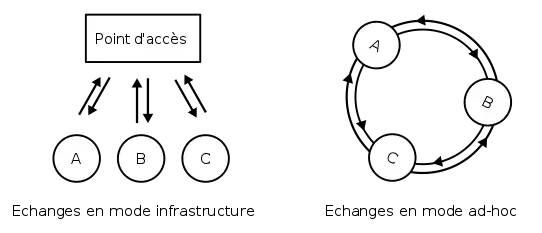

Un réseau sans fil ad hoc[1] ou WANET (Wireless Ad Hoc Network) ou MANET (Mobile Ad Hoc Network, du nom du groupe de travail qui a créé ce protocole) est un type de réseau sans fil décentralisé[2] - [3]. Le réseau est ad hoc car il ne s’appuie pas sur une infrastructure préexistante, comme des routeurs dans les réseaux filaires ou des points d’accès dans les réseaux sans fil administrés[4]. Au lieu de cela, chaque nœud participe au routage en retransmettant les données aux autres nœuds, de façon que le choix du nœud qui va transmettre les données est opéré dynamiquement sur la base de la connectivité du réseau et de l’algorithme de routage utilisé[5].

Dans le système d’exploitation Windows, le ad-hoc est un mode de communication (paramètre) qui permet aux ordinateurs de communiquer directement entre eux sans routeur.

Les réseaux sans fil ad hoc sont des réseaux auto-configurants et dynamiques dans lesquels les nœuds sont libres de se déplacer. Les réseaux sans fil ne souffrent pas des complexités liées à la configuration et à l’administration d’infrastructures, permettant ainsi aux appareils de créer et joindre des réseaux à la volée – n’importe où, n’importe quand[2].

Principe

Chaque entité (node ou nœud) communique directement avec sa voisine. Pour communiquer avec d’autres entités, il lui est nécessaire de faire passer ses données par d’autres qui se chargeront de les acheminer. Pour cela, il est d’abord primordial que les entités se situent les unes par rapport aux autres, et soient capables de construire des routes entre elles : c’est le rôle du protocole de routage.

Ainsi, le fonctionnement d’un réseau ad-hoc le différencie notablement d’un réseau comme le réseau GSM ou des réseaux Wi-Fi avec des points d’accès : là où une ou plusieurs stations de base sont nécessaires à la plupart des communications entre les différents nœuds du réseau (mode Infrastructure), les réseaux ad-hoc s’organisent d’eux-mêmes et chaque entité peut jouer différents rôles.

L’utilisation la plus simple et la plus courante des réseaux ad-hoc est faite par les réseaux sans fil Wi-Fi en permettant une mise en place rapide d’une connexion réseau entre deux ordinateurs.

Histoire du packet radio

Le plus ancien réseau de données sans fil est appelé réseau “packet radio”, et est promu par la Defense Advanced Research Projects Agency (DARPA) au début des années 1970. Bolt, Beranek and Newman Technologies (BBN) et SRI International conçoivent, construisent, et expérimentent avec ces systèmes initiaux. On compte parmi les chercheurs Robert Elliot Kahn[6], Jerry Burchfiel, et Ray Tomlinson[7]. Des expériences similaires prennent place au sein de la communauté des radioamateurs avec le protocole x25. Ces premiers systèmes packet radio prédatent Internet, et font ainsi partie de la motivation derrière le protocole Internet original. Plus tard, les expériences du DARPA incluent le projet SURAN[8] (Survivable Radio Network) qui prend place pendant les années 1980. Une troisième vague de recherches académiques commence au milieu des années 1990 avec l’avènement des cartes radio 802.11 bon marché pour PC. Les réseaux sans fil ad hoc actuels sont principalement conçus pour des usages militaires[9]. Les problèmes du packet radio sont : (1) éléments encombrants, (2) débit de données lent, (3) incapable de maintenir les liaisons si la mobilité est élevée. Le projet n’avance pas beaucoup plus jusqu’au début des années 1990, lorsque les réseaux sans fil ad hoc sont nés.

Premiers travaux sur le MANET

Au début des années 1990, Charles Perkins de SUN Microsystems USA, et Chai Keong Toh de l’université de Cambridge commencent séparément à travailler sur un nouvel Internet : celui des réseaux sans fil ad hoc. Perkins travaille sur les problèmes d’adressage dynamique. Toh travaille sur un nouveau protocole de routage appelé ABR (Associativity-Based Routing)[10]. Perkins propose finalement le routage DSDV (Destination Sequence Distance Vector), qui est basé sur du routage distribué à vecteurs de distance. La proposition de Toh est un routage à la demande, c’est-à-dire que les routes sont découvertes à la volée en temps réel quand elles sont nécessaires. L’ABR[11] est soumis à l’IETF sous la forme de RFCs. ABR est implémenté avec succès sous système Linux sur des ordinateurs portables équipés de la Lucent WaveLAN 802.11a, et il est ainsi démontré en 1999 qu’un réseau mobile sans fil est possible[2] - [12] - [13]. Un autre protocole de routage connu sous le nom de AODV est subséquemment présenté puis, plus tard, prouvé et implémenté en 2005[14] ; en 2007, David Johnson et Dave Maltz proposent le DSR : Dynamic Source Routing[15].

Applications

La nature décentralisée des réseaux sans fil ad hoc les rend adaptés à une multitude d’applications où l’on ne peut pas s’appuyer sur des nœuds centraux, et peut améliorer la scalabilité par rapport aux réseaux sans fil administrés, bien que des limites théoriques et pratiques aux capacités globales de ce type de réseaux aient été identifiées. Une configuration minimale et un déploiement rapide rendent les réseaux ad hoc adaptés aux situations d’urgence comme les catastrophes naturelles ou les conflits militaires. La présence de protocoles de routage dynamiques et adaptatifs permet aux réseaux ad hoc de se former rapidement. Les réseaux sans fil ad hoc peuvent être classés selon leurs applications :

Réseaux mobiles ad hoc (MANETs)

Un réseau mobile ad hoc (MANET) est un réseau continuellement auto-configurant, auto-organisant et sans infrastructure[16] de dispositifs mobiles connectés sans fils. Ils sont parfois connus sous le nom de réseaux “à la volée” ou “réseaux spontanés”[17].

Réseaux véhiculaires ad hoc (VANETs)

Les VANETs sont utilisés pour la communication entre véhicules et équipements routiers. Les réseaux véhiculaires ad hoc intelligents (InVANETs) sont un type d’intelligence artificielle qui aide les véhicules à se comporter de manière intelligente lors de collisions vehicle-to-vehicle ou accidents. Les véhicules utilisent des ondes radios pour communiquer entre eux, créant instantanément des réseaux de communication à la volée alors qu’ils se déplacent sur les routes.

Réseaux de smartphones ad hoc (SPANs)

Un SPAN met à profit du hardware (principalement Wi-Fi et Bluetooth) et du software (protocoles) existant dans les smartphones disponibles à la vente, afin de créer des réseaux pair à pair sans s’appuyer sur des réseaux cellulaires, des points d’accès sans fil ou des infrastructures réseau traditionnelles. Récemment, l’iPhone d’Apple avec iOS 8.4 et plus est capable de gérer des réseaux maillés ad hoc multipairs[18], permettant à des millions de smartphones de créer des réseaux ad hoc sans dépendre des communications cellulaires. Il a été revendiqué que cela allait “changer le monde”[19].

Réseaux maillés sans fil

Les réseaux maillés sans fil tiennent leur nom de la topologie du réseau résultant. Dans un maillage totalement connecté, chaque nœud est connecté à tous les autres nœuds, créant un ainsi “maillage”. Un maillage partiel, au contraire, à une topologie dans laquelle certains nœuds ne sont pas connectés aux autres, cependant ce terme est très peu utilisé. Les réseaux sans fil ad hoc peuvent prendre la forme d’un réseau maillé ou autre. Un réseau sans fil ad hoc n’a pas de topologie fixée, et sa connectivité entre nœuds est totalement dépendante du comportement des dispositifs, leurs mobilités, les distances entre eux, etc. Ainsi, les réseaux maillés sans fil sont des types particuliers de réseaux sans fil ad hoc, avec un accent particulier sur la topologie du réseau résultant. Tandis que certains réseaux maillés sans fil (particulièrement ceux sans les maisons) ont une mobilité relativement peu fréquente, et donc peu de ruptures de liaisons, d’autres réseaux maillés plus mobiles nécessitent des ajustements fréquents de routage afin de prendre en compte les liaisons perdus. Google Home, Google Wi-Fi et Google OnHub supportent tous les réseaux Wi-Fi maillés (i.e. la Wi-Fi ad hoc). L’AirPort d’Apple[20] permet la formation de réseaux maillés sans fil à la maison, connectant ensemble des dispositifs Wi-Fi divers et fournissant une bonne couverture et connectivité sans fil à la maison[21].

MANETs tactiques de l’US Army

L’armée a besoin de moyens de communication mobile[22] depuis longtemps. Les communications mobiles ad hoc permettent de bien répondre à ce besoin, en particulier par leur absence d’infrastructure, leur déploiement rapide et leur fonctionnement. Les MANETs militaires sont utilisés par les unités avec un accent sur le déploiement rapide, les réseaux sans infrastructure et totalement sans fil (pas de tour radio fixée), la robustesse (les ruptures de liaison ne sont pas un problème), la sécurité, la portée, et le fonctionnement instantané. Les MANETs peuvent être utilisés dans les mines “sautantes” de l’armée[23], dans des pelotons où les soldats communiquent en terrain étranger, leur donnant la supériorité sur le champ de bataille. Des MANETs tactiques peuvent être formés automatiquement pendant la mission, et le réseau “disparaît” quand la mission s’arrête. Ils sont parfois appelés réseaux sans fil tactiques “à la volée”.

Réseaux sans fil ad hoc des drones de l’US Air Force

Les drones sont des aéronefs sans pilote à bord. Les drones peuvent être contrôlés à distance (c’est-à-dire dirigés par un pilote dans une station au sol) ou peuvent voler de façon autonome en se basant sur des plans de vol pré-programmés. L’utilisation civile de drones inclut la modélisation de terrains 3D, la livraison de colis (Amazon), etc[24]…

Les drones militaires sont aussi utilisés par l’US Air Force[25] pour la collecte de données et la détection de situations, sans risquer que le pilote soit dans un environnement étranger et hostile. Avec la technologie de réseaux sans fil ad hoc embarquée dans les drones, plusieurs drones peuvent communiquer entre eux et travailler en équipe, collaborativement afin de compléter une tâche et une mission. Si un drone est détruit par un ennemi, sa donnée peut être rapidement déchargée sans fil aux autres drones voisins. Les réseaux de communication ad hoc de drones sont aussi parfois appelés réseaux célestes instantanés de drones.

Réseaux ad hoc de l’US Navy

Les bateaux de la marine utilisent traditionnellement les communications satellite et d’autres radios afin de communiquer entre eux ou avec les stations sur la terre ferme. Cependant, ces communications sont limitées par des délais et une bande passante limitée. Les réseaux sans fil ad hoc permettent à des réseaux de zone d’être formés sur les bateaux alors qu’ils sont en mer, permettant des communications sans fil à grande vitesse entre les bateaux, améliorant le partage d’images et de données multimédia, et une meilleure coordination dans les opérations sur le champ de bataille[26]. Certaines entreprises de défense (comme Rockwell Collins et Rohde & Schwarz) ont créé des produits qui améliorent les communications de bateau à bateau et de bateau à la côte[27].

Réseaux sans fil pour capteurs Éclairage intelligent ad hoc

Les capteurs sont des dispositifs qui collectent des informations relatives à un paramètre spécifique, comme le bruit, la température, l’humidité, la pression, etc. Les capteurs sont de plus en plus connectés sans fil afin de permettre la collecte de données de capteurs à grande échelle. Avec une grande quantité de données capteur, des traitements analytiques peuvent être utilisés pour tirer un sens de ces données. La connectivité des réseaux sans fil pour capteurs s’appuie sur les principes derrière les réseaux sans fil ad hoc, puisque les capteurs peuvent maintenant se déployer sans aucune tour radio fixée, et ils peuvent maintenant former des réseaux à la volée. « Smart Dust » était un des premiers projets en la matière, effectué à l’UC Berkeley, où des petites radios ont été utilisées pour interconnecter de la poussière intelligente. Plus récemment, les réseaux sans fil mobiles de capteurs (MWSNs) sont également devenus un domaine d'intérêt académique[28].

Éclairage intelligent ad hoc

ZigBee est une forme de réseau sans fil ad hoc à faible puissance qui est maintenant en train de trouver sa place dans la domotique. Sa faible consommation, sa robustesse et sa portée étendue en réseau maillé offre plusieurs avantages pour l’éclairage intelligent dans les maisons et les bureaux. Le contrôle inclut l’ajustage de lumières à variateur, de lumières colorées et les scènes. Les réseaux permettent de contrôler un ensemble ou un sous-ensemble de lumières avec un smartphone ou via un ordinateur[29]. Le marché de la domotique est suspecté d’excéder 16 milliards de dollars d’ici 2019.

Réseaux d’éclairages publics ad hoc

Les réseaux sans fil ad hoc pour éclairages publics commencent à évoluer. Le concept consiste à contrôler sans fil les éclairages publics pour une meilleure efficacité énergétique, en tant qu’élément d’architecture de ville intelligente[30]. De multiples éclairages forment un réseau sans fil ad hoc. Un seul dispositif passerelle peut contrôler jusqu’à 500 éclairages publics. En utilisant le dispositif passerelle, on peut allumer, éteindre ou tamiser les lampes individuellement, ainsi que déterminer quelle lampe individuelle est défectueuse et nécessite une maintenance[31].

Réseaux robots ad hoc

Les robots sont des systèmes mécaniques automatiques qui réalisent des tâches qui seraient difficiles pour un humain. Des efforts ont été faits pour coordonner et contrôler un groupe de robots afin de réaliser des travaux collaboratifs pour compléter une tâche. Le contrôle centralisé est souvent basé sur une approche “en étoile”, où les robots se succèdent pour communiquer avec la station de contrôle. Cependant, avec les réseaux sans fil ad hoc, les robots peuvent former un réseau de communication à la volée, c’est-à-dire que les robots peuvent maintenant “se parler” et collaborer de façon distribuée[32]. Avec un réseau de robots, les robots peuvent communiquer entre eux, partager des informations locales, et décider comment résoudre de façon distributive une tâche de la manière la plus efficace et efficiente[33].

Réseaux ad hoc pour plans d’urgence

Une autre utilisation civile des réseaux sans fil ad hoc est la sécurité publique. Lors de catastrophes (inondations, tempêtes, tremblements de terre, incendies, etc.), un réseau sans fil de communication rapide et instantané est nécessaire. En particulier lors de tremblements de terre lorsque les tours radio se sont effondrées ou ont été détruites, des réseaux sans fil ad hoc peuvent être formés indépendamment. Les pompiers et les secouristes peuvent utiliser des réseaux ad hoc pour communiquer et secourir les blessés. Des radios commerciales avec de telles capacités sont disponibles sur le marché[34] - [35].

Réseaux ad hoc pour hôpitaux

Les réseaux sans fil ad hoc permettent aux capteurs, caméras, instruments et autres dispositifs d’être déployés et interconnectés sans fil pour le suivi de patients d'hôpital ou de clinique, la notification d’alertes aux docteurs et infirmiers, et aussi extraire du sens de toutes ces données rapidement au moment de leur fusion, afin que des vies puissent être sauvées[36] - [37].

Défis

De nombreux livres[3] - [1] et travaux ont révélé les challenges techniques[38] - [39] et de recherche auxquels les réseaux sans fil ad hoc ou les MANETs font face. Les avantages et défis (inconvénients) peuvent être brièvement résumés ci-dessous :

Avantages

- Réseaux à haute performance

- Pas d’infrastructure coûteuse à installer

- Utilisation de spectre de fréquence sans licence

- Distribution rapide d’information autour de l’émetteur

- Pas de point unique de défaillance

Inconvénients et désavantages

Les principaux problèmes des réseaux ad hoc, et les problématiques à gérer sont :

- absence d'infrastructure

- bande passante limitée

- perte de données

- perte de routes

- contraintes de consommation d'énergie

- sécurité limitée

- erreur de transmission

- interférences

- nœuds cachés

- auto-configuration et détection d'adresses dupliquées

Radios pour l’ad hoc

Les réseaux ad hoc peuvent opérer sur différents types d’ondes radio. Cela peut être des UHF (300 - 3 000 MHz), des SHF (3 - 30 GHz), et des EHF (30 - 300 GHz). L’ad hoc Wi-Fi utilise les radios ISM 2,4 GHz qui ne sont pas sous licence. Il peut aussi être utilisé sur des radios 5,8 GHz.

La Wi-Fi de la génération suivante, connue sous le nom de 802.11ax fournit des délais faibles, une capacité élevée (jusqu’à 10 Gbit/s) et un taux de paquets perdus faible, offrant 12 canaux - 8 canaux à 5 GHz et 4 canaux à 2,4 GHz. L’IEEE 802.11ax utilise 8x8 canaux MU-MIMO, OFDMA à 80 Hz. Ainsi, le 802.11ax a la possibilité de former des réseaux Wi-Fi ad hoc à haute capacité.

À 60 GHz, il y a une autre forme de Wi-Fi appelée WiGi - Wireless Gigabit. Celle-ci a la capacité d’offrir jusqu’à 7 Gbit/s de rendement. Actuellement, la WiGi est prévue pour fonctionner avec les réseaux cellulaires 5G[40].

Plus la fréquence est élevée, comme pour celles de 300 Ghz, plus l’absorption du signal va être prédominante. Les radios tactiques de l’armée utilisent généralement une variété de radios UHF et SHF, y compris des VHF pour fournir une variété de modes de communication. Dans la zone de 800, 900, 1200, 1 800 MHz, les radios cellulaires sont prédominantes. Certaines radios cellulaires utilisent des communications ad hoc pour étendre la portée cellulaire à des zones et des dispositifs inaccessibles à la station de base.

Pile de protocoles

Les défis[3] - [1] qui affectent les MANETs proviennent de différentes couches du modèle OSI. La couche d’accès au support (MAC) doit être améliorée pour résoudre les problèmes de collisions et de nœuds cachés. Le protocole de routage de la couche réseau doit être amélioré pour résoudre les topologies de réseaux qui changent dynamiquement et les routes brisées. Le protocole de la couche de transport doit être amélioré pour gérer les connexions perdues ou brisées. Le protocole de la couche de session doit gérer la découverte de serveurs et de services.

Une limitation majeure avec les nœuds mobiles est leur grande mobilité qui fait que les liens sont souvent brisés et rétablis. De plus, la bande passante d’un canal sans fil est aussi limité et les nœuds opèrent avec une puissance de batterie limitée, qui va éventuellement être épuisée. Ces facteurs rendent la conception d’un réseau mobile ad hoc difficile.

La conception inter couches diffère de l'approche traditionnelle de conception réseau dans laquelle chaque couche de la pile opèrerait indépendamment. La modification de la puissance de transmission va aider ce nœud à faire varier dynamiquement sa portée de propagation à la couche physique. Cela vient du fait que la distance de propagation est toujours directement proportionnelle à la puissance de transmission. Cette information passe de la couche physique à la couche réseau de façon à prendre des décisions optimales en protocoles de routage. Un avantage majeur de ce protocole est que celui-ci permet l’accès d’information entre la couche physique et les couches supérieures (MAC et couche réseau).

Certains éléments de la pile logicielle ont été développés afin de permettre des mises à jour du code in situ, c’est-à-dire avec les nœuds embarqués dans leur environnement physique et sans qu’il n’y ait besoin de ramener les nœuds dans un laboratoire[41]. Ce type de mise à jour logicielle s’appuie sur un mode de dissémination de l’information épidémique, et doit être efficacement (peu de transmissions réseau) et rapidement.

Routage

Le routage[42] pour les réseaux sans fil ad hoc ou les MANETs se divise généralement en 3 catégories : (a) routage proactif, (b) routage réactif, et (c) routage hybride.

Routage proactif

Ce type de protocoles maintient une liste récente de destinations et leurs routes en distribuant périodiquement des tables de routage à travers le réseau. Les principaux désavantages de tels algorithmes sont :

- Quantités respectives de données pour la maintenance.

- Réaction lente pour la restructuration et les pannes.

Vecteur de distances

Comme dans un réseau fixé, les nœuds maintiennent des tables de routage. Les protocoles à vecteurs de distances sont basés sur le calcul de la direction et la distance à n’importe quel lien dans un réseau. La “direction” signifie généralement l’adresse du prochain saut et l’interface de sortie. La “distance” est une mesure du coût pour atteindre un certain nœud. La route de moindre coût entre deux nœuds quelconques est la route avec la distance minimale. Chaque nœud maintient un vecteur (une table) des distances minimales jusqu’à chaque nœud. Le coût pour atteindre une certaine destination est calculé en utilisant diverses métriques de routes. Le RIP utilise le nombre de sauts jusqu’à la destination, tandis que l’IGRP prend en compte d’autres informations telles que le retard des nœuds et la bande passante disponible.

Routage réactif

Ce type de protocole trouve une route en se basant sur la demande des utilisateurs et du trafic en inondant le réseau avec des paquets Route Request ou Discovery. Les principaux désavantages de tels algorithmes sont :

- Grande latence pour trouver une route.

- Une inondation excessive peut mener à un engorgement du réseau.

Cependant, le clustering peut être utilisé pour limiter l’inondation. La latence occasionnée lors de la découverte de routes n’est pas notable comparée aux mises à jour périodiques des routes par tous les nœuds du réseau.

Par inondation

L’inondation est un algorithme de routage simple dans lequel chaque paquet entrant est envoyé à travers tous les liens sortant excepté celui par lequel il est arrivé. L’inondation est utilisée pour le pontage et dans des systèmes comme Usenet et le partage de fichiers pair-à-pair, et dans le cadre de certains protocoles de routage comme OSPF, DVMRP et ceux utilisés dans les réseaux sans fil ad hoc.

Routage hybride

Ce type de protocole combine les avantages du routage proactif et réactif. Le routage est initialement établi avec quelques routes trouvées proactivement, puis sert la demande depuis des nœuds activés additionnellement, avec une inondation réactive. Le choix de l’une ou l’autre méthode détermine une prédétermination pour des cas typiques. Les principaux désavantages de tels algorithmes sont :

- L’avantage dépend du nombre d’autres nœuds activés.

- La réaction aux demandes de trafic dépend du gradient de volume de trafic[43].

Exemple : Zone Routing Protocol (ZRP)

Routage basé sur la position

Les méthodes de routage basées sur la position utilisent des informations sur la localisation exacte des nœuds. Ces informations sont obtenues par exemple via un récepteur GPS. À partir de la localisation exacte, le meilleur chemin entre nœuds de source et de destination peut être déterminé.

Exemple : Location-Aided Routing (LAR) dans les réseaux mobiles ad hoc

Conditions techniques pour l’implémentation

Un réseau ad hoc est composé de multiples “nœuds” connectés par des “liens”.

Les liens sont influencés par les ressources des nœuds (par exemple : puissance de l’émetteur, puissance de calcul et mémoire) et leur comportement (par exemple : fiabilité), ainsi que les propriétés des liens (par exemple : longueur des liens, perte du signal, interférences et bruit). Puisque les liens peuvent être connectés et déconnectés à n’importe quel moment, un réseau fonctionnel doit être capable de gérer cette restructuration dynamique, de préférence d’une façon précise, efficace, fiable, robuste et adaptable.

Le réseau doit permettre à n’importe quelle paire de nœuds de communiquer en relayant l’information via d’autres nœuds. Des méthodes de routage variées utilisent un ou deux chemins entre n’importe quelle paire de nœuds, les méthodes d’inondation utilisent tous ou la plupart des chemins disponibles[44].

Contrôle d’accès au support

Dans la plupart des réseaux sans fil ad hoc, les nœuds sont en compétition pour l’accès au support sans fil partagé, ce qui cause souvent des collisions (interférences)[45]. Les collisions peuvent être gérées en utilisant une planification centralisée ou des protocoles distribués pour les conflits d’accès[45]. L’utilisation de communications sans fil coopératives améliore l’immunité aux interférences en faisant en sorte que le nœud de destination combine auto-interférences et interférences des autres nœuds pour améliorer le décodage des signaux désirés.

Reprogrammation du logiciel

Des réseaux sans fil ad hoc à grande échelle peuvent être déployés pendant de longues périodes. Pendant ce temps, les exigences du réseau ou de l’environnement dans lequel les nœuds sont déployés peut changer. Cela peut nécessiter de modifier de l’application qui s'exécute sur les nœuds capteurs, ou de fournir à l’application des paramètres différents. Cela peut être très difficile de reprogrammer manuellement les nœuds à cause de l’ampleur du réseau (potentiellement des centaines de nœuds) et de la nature embarquée du déploiement, puisque les nœuds peuvent être situés dans des endroits difficiles à accéder physiquement. Par conséquent, la forme la plus pertinente de reprogrammation est la reprogrammation multi-saut à distance en utilisant un support sans fil qui reprogramme les nœuds tandis qu’ils sont embarqués dans leurs environnement de détection. Des protocoles spécialisés ont été développés pour les nœuds embarqués afin de minimiser la consommation d’énergie du procédé ainsi qu’atteindre l'entièreté du réseau avec une probabilité élevée le plus rapidement possible[46].

Modèles mathématiques

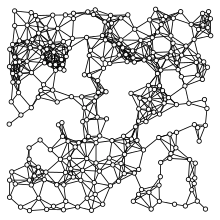

Le modèle traditionnel est le graphe géométrique aléatoire. Des premiers travaux intégraient la simulation de réseaux mobiles ad hoc sur des topologies éparses et denses. Les nœuds sont d’abord éparpillés aléatoirement dans un espace physique restreint. Chaque nœud a ensuite une taille de cellule fixe (portée radio). Un nœud est dit être connecté à un autre nœud si ce voisin est à sa portée radio. Les nœuds sont ensuite déplacés (éloignés) sur la base d’un modèle aléatoire, en utilisant une marche aléatoire ou un mouvement brownien. Différentes mobilités et nombres de nœuds présents donnent différentes longueurs de chemins et ainsi différents nombres de multi-sauts.

Ce sont des graphes qui consistent en un ensemble de nœuds placés selon un processus ponctuel dans un sous-ensemble généralement limité de l’espace de dimension n, mutuellement couplés selon une fonction de masse booléenne de leur séparation spatiale (voir par exemple les graphes de disques). Les connexions entre nœuds peuvent avoir différents poids pour modéliser les différences dans les atténuations des canaux[45]. On peut ensuite étudier les observables du réseau (comme la connectivité[47], centralité[48], ou la distribution de degrés[49]) du point de vue de la théorie des graphes. On peut étudier aussi des protocoles réseaux et des algorithmes afin d’améliorer la cadence et l’impartialité du réseau[45].

Sécurité

La plupart des réseaux sans fil ad hoc n’implémente pas de contrôle d’accès réseau, laissant ces réseaux vulnérables à des attaques de consommation de ressources lors desquelles un nœud malicieux injecte des paquets dans le réseau dans le but de vider de leurs ressources les nœuds relayant les paquets[50].

Pour contrer ou prévenir de telles attaques, il est nécessaire d'employer des mécanismes d’authentification qui permettent que seuls les nœuds autorisés puissent injecter du trafic dans le réseau[51]. Même avec authentification, ces réseaux sont vulnérables à des attaques de perte de paquets ou de retard, lors desquelles un nœud intermédiaire abandonne le paquet ou le retarde au lieu de l’envoyer rapidement au prochain saut.

Simulation

Un problème clé dans les réseaux sans fil ad hoc est prévoir la variété de situations possibles qui peuvent survenir. Par conséquent, la modélisation et la simulation (M&S) à l’aide d’un balayage extensif de paramètres et d’analyses “et si ?” devient un paradigme extrêmement important dans l’utilisation des réseaux ad hoc. Les outils traditionnels de M&S incluent OPNET et NetSim.

Notes et références

- Toh, C.-K. (Chai-Keong), Wireless ATM and AD-HOC networks : protocols and architectures, Kluwer Academic, (ISBN 0-7923-9822-X et 9780792398226, OCLC 35657935, lire en ligne)

- Toh, C.-K. (Chai-Keong), Ad hoc mobile wireless networks : protocols and systems, Prentice Hall PTR, (ISBN 0-13-007817-4 et 9780130078179, OCLC 47623781, lire en ligne)

- Murthy, C. Siva Ram, Ad Hoc wireless networks architectures and protocols, Prentice Hall PTR u.a., c 2004 (ISBN 0-13-300706-5 et 9780133007060, OCLC 1074838613, lire en ligne)

- Morteza M. Zanjireh et Hadi Larijani, « A Survey on Centralised and Distributed Clustering Routing Algorithms for WSNs », 2015 IEEE 81st Vehicular Technology Conference (VTC Spring), IEEE, , p. 1–6 (ISBN 9781479980888, DOI 10.1109/VTCSpring.2015.7145650, lire en ligne, consulté le )

- M. M. Zanjireh, A. Shahrabi et H. Larijani, « ANCH: A New Clustering Algorithm for Wireless Sensor Networks », 2013 27th International Conference on Advanced Information Networking and Applications Workshops, IEEE, , p. 450–455 (ISBN 9781467362399, DOI 10.1109/WAINA.2013.242, lire en ligne, consulté le )

- « Robert ("Bob") Elliot Kahn », A.M. Turing Award, Association for Computing Machinery

- J. Burchfiel, R. Tomlinson et M. Beeler « Functions and structure of a packet radio station » () (DOI 10.1145/1499949.1499989, lire en ligne)

—National Computer Conference and Exhibition - (en-US) Dave Beyer, « Accomplishments of the DARPA SURAN Program - IEEE Conference Publication », sur ieeexplore.ieee.org, (consulté le )

- (en) American Radio Relay League, ARRL's VHF Digital Handbook, American Radio Relay League, , p. 1-2.

- Chai Keong Toh Associativity-Based Routing for Ad Hoc Mobile Networks, Wireless Personal Communications Journal, 1997.

- Chai Keong Toh IETF MANET DRAFT: Long-lived Ad Hoc Routing based on the Concept of Associativity

- « Experimenting with an Ad Hoc Wireless Network on Campus: Insights & Experiences", ACM SIGMETRICS Performance Evaluation Review, Vol. 28, No. 3, 2001 »

- (en) Chai K. Toh, « Ad Hoc Mobile Wireless Networks », dans Implementation of Ad Hoc Mobile Networks, Prentice Hall, (ISBN 0-13-007817-4 et 9780132442046, lire en ligne)

- "AODV Implementation Design and Performance Evaluation" by Ian D. Chakeres

- The Dynamic Source Routing Protocol (DSR) for Mobile Ad Hoc Networks for IPv4

- « Ad Hoc Mobile Wireless Networks:Protocols and Systems, 2001 »

- L.M. Feeney, B. Ahlgren et A. Westerlund, « Spontaneous networking: an application oriented approach to ad hoc networking », IEEE Communications Magazine, vol. 39, no 6, , p. 176–181 (DOI 10.1109/35.925687, lire en ligne, consulté le )

- « MultipeerConnectivity from Apple »

- « How an Underappreciated iOS 7 Feature Will Change the World by Mike Elgan »,

- « "Everyone is a node: How Wi-Fi Mesh Networking Works by Jerry Hildenbrand, 2016 »,

- « Apple's AirPort in the age of mesh networking by Rene Ritchie, 2016 »,

- « Soldier Link System (SLS) using Ad hoc networks by Northrop Grumman »

- « DARPA Hopping Mines using Ad Hoc Networking Technology »

- « The future is here: Five applications of UAV technology »

- « U.S. Air Force Chief Scientist: Stealth Drones and Killer Swarms Could Be Coming Soon »,

- « We connect your naval forces by Rohde & schwartz »

- « The first fully mobile, cross-platform ad hoc IP network utilizing legacy radio systems. »

- « A Study on Smart Dust Networks, Linkoping University, 2011 »

- « Mesh Networking, the Critical Open Sesame for Smart Lighting Success, 2016 »

- « Smart Street Lights Wireless Mesh Networks, Telensa, UK »

- « Smart Street Lights from Maven »

- « Protocols and Applications of Ad-hoc Robot Wireless Communication Networks: An Overview »

- « Ad-hoc Wireless Network Coverage with Networked Robots that cannot Localize, 2009 »

- « GoTenna Militrary-Grade Mesh Networking »

- « GoTenna Pro meshing radio aspires to deploy next to rescue, fire and security teams »

- Roland Bader, Michele Pinto, Felix Spenrath, Philipp Wollmann et Frank Kargl, BigNurse : A Wireless Ad Hoc Network for Patient Monitoring, 2006, , 1–4 p. (ISBN 978-1-4244-1085-9, DOI 10.1109/PCTHEALTH.2006.361691, lire en ligne), « BigNurse: A Wireless Ad Hoc Network for Patient Monitoring »

- Toshiyo Tamura, Takahiro Kawada et Masaki Sekine, The home health care with the ad-hoc network system, 2007, , 307–310 p. (ISBN 978-4-907764-27-2, DOI 10.1109/SICE.2007.4420997, lire en ligne), « The home health care with the ad-hoc network system »

- « Research Challenges for Ad hoc mobile wireless networks, University of Essex, 2005 »

- « An Overview of Mobile Ad Hoc Networks: Applications and Challenges »

- « Making Sense on what's happening on Wi-Fi »

- Rajesh Krishna Panta, Saurabh Bagchi et Samuel P. Midkiff, « Efficient Incremental Code Update for Sensor Networks », ACM Trans. Sen. Netw., vol. 7, no 4, , p. 30:1–30:32 (ISSN 1550-4859, DOI 10.1145/1921621.1921624)

- E.M. Royer et Chai-Keong Toh, « A review of current routing protocols for ad hoc mobile wireless networks », IEEE Personal Communications, vol. 6, no 2, , p. 46–55 (DOI 10.1109/98.760423, lire en ligne, consulté le )

- Roger Wattenhofer. Algorithms for Ad Hoc Networks.

- Wu, Shih-Lin. et Tseng, Yu-Chee., Wireless ad hoc networking : personal-area, local-area, and the sensory-area networks, Auerbach Pub, , 664 p. (ISBN 978-1-4200-1382-5, 1420013823 et 9781466526709, OCLC 123278828, lire en ligne)

- Miao, Guowang., Energy and spectrum efficient wireless network design, , 400 p. (ISBN 978-1-107-03988-9 et 1107039886, OCLC 881418227, lire en ligne)

- (en) Rajesh Krishna Panta, Saurabh Bagchi et Samuel P. Midkiff, « Efficient incremental code update for sensor networks », ACM Transactions on Sensor Networks, vol. 7, no 4, , p. 1–32 (DOI 10.1145/1921621.1921624, lire en ligne, consulté le )

- (en) Mathew D. Penrose, « Connectivity of soft random geometric graphs », The Annals of Applied Probability, vol. 26, no 2, , p. 986–1028 (ISSN 1050-5164, DOI 10.1214/15-AAP1110, lire en ligne, consulté le )

- Alexander P. Giles, Orestis Georgiou et Carl P. Dettmann, « Betweenness centrality in dense random geometric networks », 2015 IEEE International Conference on Communications (ICC), IEEE, , p. 6450–6455 (ISBN 9781467364324, DOI 10.1109/ICC.2015.7249352, lire en ligne, consulté le )

- M.D. Penrose, « Random Geometric Graphs », Oxford University Press,

- Frank Stajano et Ross Anderson, The Resurrecting Duckling : Security Issues for Ad-hoc Wireless Networks by Stajano and Anderson, International Workshop on Security Protocols, 1999, vol. 1796, coll. « Lecture Notes in Computer Science », , 172–182 p. (ISBN 978-3-540-67381-1, DOI 10.1007/10720107_24, lire en ligne), « The Resurrecting Duckling: Security Issues for Ad-hoc Wireless Networks »

- Sencun Zhu, Shouhuai Xu, Sanjeev Setia et Sushil Jajodia, 23rd International Conference on Distributed Computing Systems Workshops, 2003. Proceedings, , 749–755 p. (ISBN 978-0-7695-1921-0, DOI 10.1109/ICDCSW.2003.1203642, lire en ligne)