Distance-bounding protocol

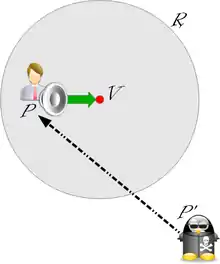

Les distance-bounding protocols[note 1] qui pourraient être traduits par protocoles délimiteurs de distance, sont des protocoles de sécurité qui permettent à un vérificateur de s'assurer qu'un prouveur se trouve à une distance bornée et définie de lui-même. Leur but est d'améliorer les mécanismes d'authentification traditionnels, de fournir une garantie supplémentaire tel un indicateur de distance pour le routage sécurisé des réseaux ad-hoc. Ces protocoles permettent entre autres de se prémunir des attaques du type Man-In-The-Middle[note 2] et de ses dérivés, en calculant la distance entre et [1]. Cette distance est obtenue en multipliant la vitesse d'une onde électromagnétique par le temps que met à envoyer un message à [2].

Un des cas d'application serait la solution de sécurisation apportée aux systèmes d'ouverture et de démarrage sans clé (PKES[note 3]) des automobiles modernes. La méthode consiste à s'assurer que la clé utilisant le protocole RFID[note 4] se situe physiquement à une distance proche du véhicule ou du système de démarrage[3].

Ces protocoles sont issus des travaux réalisés par Stefan Brands et David Chaum en 1993[4] puis par Hancke et Kuhn en 2005[5].

Principes dans les protocoles délimiteurs de distance

L'authentification sur les réseaux conventionnels tels que l'Internet, est construit sur quelque chose que l'utilisateur sait (un mot de passe, etc.), quelque chose que l'utilisateur a (une carte d'accès, etc.) ou ce que l'utilisateur est (biométrie). Dans les réseaux sans fil, l'information de localisation peut être utilisée pour authentifier un périphérique ou un utilisateur[6].

Les protocoles délimiteurs de distance s’assurent qu’un vérificateur se trouve à une distance définie d’un prouveur . La distance est calculée en multipliant la vitesse d'une onde électromagnétique par le temps mis par à envoyer un message à [2]. Leur but est d'améliorer les mécanismes d'authentification et de se protéger des attaques du type Man-In-The-Middle et de ses dérivés, celles-ci induisant un délai supplémentaire[7].

Ce qui a permis l'éclosion des protocoles délimiteurs de distance en 1993 est la capacité de l'électronique à gérer des temps de traitement de quelques nanosecondes[1].

RTT et l'onde électromagnétique (Radio)

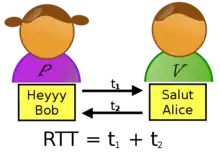

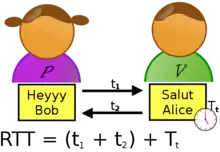

Le Round-Trip Time[note 5] (RTT) représente le temps total que mettrait Alice à envoyer un message à Bob () additionné au temps que mettrait Bob à répondre à Alice (analogie avec le ping dans les réseaux IP où cette commande cherche entre autres, à mesurer le temps que met un paquet ICMP à effectuer l'aller-retour entre un point A et B)[8]. Il ne s'agit là que du modèle de calcul idéal, puisqu'il ne tient compte que des temps de propagation des messages. Pour être exact, il faut aussi additionner le temps de traitement du message pour avoir une mesure de RTT réelle[9].

Dans le vide, le rayonnement électromagnétique se déplace à la vitesse de 299 792 458 m/s[10]. Cette vitesse, appelée vitesse de la lumière et notée c, est une constante physique fondamentale[11] - [12].

Maintenant, pour obtenir une distance, il faut associer le concept du RTT avec la vitesse d'une onde électromagnétique : (vitesse m/s) × (durée s)

Il en résulte qu'en une nanoseconde (10−9 s), une onde électromagnétique ne parcourt pas plus de 30 cm et correspond à une distance aller-retour[13].

La problématique liée à ce mécanisme de mesure du RTT, tient dans le fait que le temps de traitement de l'information n'est pas négligeable par rapport au temps de propagation de cette information, ce qui influera sensiblement sur la distance mesurée[14].

Le RTT est une solution très populaire pour le domaine des périphériques embarqués à bas coût[15].

RTT et les ultrasons

Ce mécanisme est identique à l'onde électromagnétique, sauf que la référence utilisée est la vitesse du son dans l'air, soit 331 m/s[16].

Maintenant, pour obtenir une distance, il faut associer le concept du RTT avec la vitesse du son : (vitesse m/s) × (durée s)

Il en résulte qu'en une milliseconde (10−3 s), une onde sonore ne parcourt pas plus de 33 cm[17].

Le principal intérêt des ultrasons dans le cas du RTT, est que le temps de traitement de l'information devient négligeable face au temps de propagation. Par contre, l'inconvénient dans le cadre d'un protocole de sécurité, concerne les propriétés physiques du son, notamment sa vitesse qui varie en fonction des matériaux traversés (exemple : la vitesse du son dans l'acier est de 5 032 m/s soit 15 fois plus rapide que dans l'air)[18] - [14].

GPS

Le GPS[note 6] pourrait être le système le plus précis, mais l'atténuation du signal causé par les nuages ou les zones d'ombres (intérieur / extérieur, etc.) n'en font pas une solution fiable permanente[8]. D'autres inconvénients apparaissent, comme le coût excessif de la solution pour des applications à bas coût tels que le RFID[19].

RSSI

Le RSSI[note 7], qui permet d'estimer une distance en fonction de la puissance reçue, n’apparaît pas assez fiable car un adversaire peut influer sur cette valeur. De plus, la puissance du signal peut fluctuer suivant le milieu (intérieur / extérieur)[19] - [8].

Ultra Large Bande

L'ultra large bande ou UWB [note 8] est une technique de modulation radio, basée sur la transmission d'impulsions de très courte durée, généralement de l’ordre de la nanoseconde, sur une très large bande[20] - [21]. Elle offre la possibilité d'atteindre de très hauts débits et la très faible densité spectrale de puissance de ses signaux, proche du niveau du bruit, permet d'envisager la réutilisation des bandes de fréquences déjà allouées[22]. L'UWB est adaptée aux transmissions sans fil de courte portée[23]. Elle peut être utilisée en « simple bande » ou en « multi-bande », le multi-bande étant la bande complète divisée en sous-bande permettant la gestion multi-utilisateurs[23].

La technologie UWB a un fort potentiel pour les communications mobiles en intérieur[24], et est utile pour les transmissions de faible puissance et peu coûteuse à produire[21]. Dans le cadre de l'implémentation des protocoles délimiteurs de distance sur un lien radio, elle peut fournir une synchronisation très précise entre le vérificateur et le prouveur [20].

Différentes techniques liées à l'UWB, existent[23] :

- TH-UWB (Time Hopping)[25]

- DS-UWB (Direct Sequence)

- etc.

Échanges Défis / Réponses

Le principe des défis / réponses décrit par Brands et Chaum ou par Hancke et Kuhn, consiste à échanger une série de bit sur un nombre d'échange entre le vérificateur et le prouveur [2] - [5].

Ces échanges sont définis par le bit de défi envoyé de vers et ayant pour valeur binaire 0 ou 1 :

Et par le bit de réponse envoyé de vers , ayant pour valeur binaire 0 ou 1 :

Dans le cas où un pirate tenterai de répondre à avant pour un défi / réponse, il aurait donc une chance sur deux, trois chances sur quatre ou plus de trouver la réponse, cette probabilité variant en fonction du protocole[26] - [5].

Maintenant, en tenant compte qu'il y a défis / réponses, la probabilité totale de réussite pour un pirate chutera à pour Brand et Chaum et à pour Hancke et Kuhn[26] - [5].

est défini comme le paramètre de sécurité pour les protocoles délimiteurs de distance[27].

Signature / intégrité

Dans les protocoles délimiteurs de distance, la vérification d'intégrité est assurée par un mécanisme de signature de message utilisé pour réduire la probabilité de réussite d'un pirate[28].

Différents codes sont utilisés dans les protocoles existants tels que le MAC, HMAC et AES[29]. Ces codes utilisent une clé de chiffrement souvent symétrique[19] ou quelquefois asymétrique (clés publique/privé)[29].

Commit et Nonce

Il s'agit de termes utilisés dans le domaine de la cryptologie.

Le terme commit pourrait être traduit par mise en gage[30]. On peut aussi voir le terme anglais bit commitment[31]. Cette notion est utilisée pour permettre par exemple à Bob de vérifier si Alice (c'est elle qui commit) connaît le secret détenu par Bob, sans que Bob puisse connaître ce secret[31].

Le terme nonce pourrait être traduit par usage unique définit une valeur construite de manière à être unique pour une session afin d'empêcher les attaques par rejeu[32] - [33].

Matériel de confiance

Selon Dave Singelée et Bart Preneel, pour assurer une protection efficace contre les attaques mafia frauds et terrorist frauds, il faut utiliser du matériel de confiance[34].

Le matériel de confiance a les propriétés suivantes[35] :

- Impossibilité de modifier le protocole

- Impossibilité de changer les valeurs

Types d'attaques

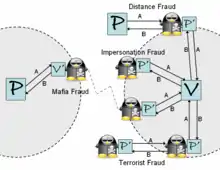

Actuellement, les protocoles délimiteurs de distance tentent de proposer des solutions de protection faces aux attaques suivantes[36] :

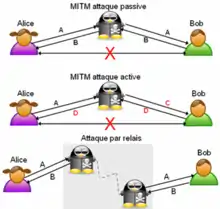

MITM

L'attaque Man-In-The-Middle est une attaque où le pirate intercepte les communications entre 2 parties sans que ceux-ci s’en rendent compte[37]. Il peut ainsi espionner les messages, on parle alors d’attaque passive, voire les altérer, les modifier ou les remplacer, on parle alors d’attaque active[38] - [39]. Plusieurs attaques, comme la mafia fraud ou la terrorist fraud, sont une forme d’attaque Man-In-The-Middle[40].

Attaque par relais

Dans l’attaque par relais, les pirates relayent les informations de l’émetteur au récepteur à leur insu. Elle peut être active ou passive[37] - [41].

Impersonation Fraud

La fraude d'imitation ou d'usurpation d'identité est une attaque où un solitaire malhonnête se fait passer pour un autre[42].

Distance fraud

Une fraude de distance est une attaque où un prouveur passe par un prouveur malhonnête et prétend être dans le voisinage du vérificateur [43] - [44].

Exemple : L'emprisonnement domestique est une mesure où une personne est enfermée par les autorités à résidence. La fraude de distance permet de tromper le contrôle électronique[44].

Terrorist fraud

La fraude terroriste est une attaque où un prouveur malhonnête trompe un vérificateur via un complice situé dans sa zone[44] - [45].

Mafia fraud

La fraude mafia ou chess grandmaster attack[note 9] est une attaque Man-In-The-Middle, pas nécessairement par relais, où le pirate a pour but de tromper le prouveur et le vérificateur , sur la distance réelle les séparant [44] - [45].

Early detection attacks

Early detection attacks[note 10] sont des attaques qui tirent avantage du temps des premières détections pour tenter d'obtenir des informations[46].

Distance Hijacking

La distance détournée est une attaque où un prouveur malhonnête trompe un vérificateur malgré l'utilisation de certains protocoles délimiteurs de distance[47].

Applications potentielles

Étiquettes RFID et NFC

L’identification par radiofréquence permet d’identifier des objets sans contact physique ou visuel. L'identification repose sur l'utilisation de transpondeurs, également appelés tags ou étiquettes, qui peuvent être apposés ou incorporés aux objets. Elle est devenue une technologie incontournable aussi bien pour de l’identification (tri sélectif de déchets, remplacement des codes-barres, tatouage du bétail, etc.) que pour apporter de la sécurité grâce à de l’authentification, c’est-à-dire une identification prouvée dans le tag (badge d’accès à un immeuble, clef de démarrage d’une voiture, abonnement aux transports publics, etc.)[48].

Le RFID est sensible aux attaques par relais, plusieurs expériences l’ont prouvé[49]. Cela pourrait être particulièrement nuisible au développement de la RFID dans les applications sensibles (passeport biométrique, carte de paiement, etc.)[50]. La cryptographie seule ne permet pas de contrer ce type d’attaque bas niveau, cela nécessiterait l’utilisation d’un protocole délimiteur de distance[51].

D’un point de vue technique, la notion de sans-contact s’appuie sur la technologie NFC[note 11] qui s’appuie sur le standard RFID. Elle permet en particulier de gérer les communications avec une carte à puce[52].

Carte de paiement

En août 2007, Saar Drimer et Steven J. Murdoc de l’université de Cambridge font la démonstration d'une possible attaque par relais sur une transaction de paiement par carte. Ils décrivent l’utilisation d’un protocole délimiteur de distance comme nouvelle sécurisation, impliquant des modifications matérielles et logicielles modestes[53].

Système IFF

L'IFF[note 12] est un système d’identification introduit au cours de la Seconde Guerre mondiale. Depuis, l'IFF devient un élément essentiel dans les véhicules et plateformes militaires, tels que les bateaux, avions, hélicoptères, tanks ou même les soldats. Une fois installé, le système IFF aide à la reconnaissance et l’identification des unités amies ou à défaut, ennemies[54].

Algorithme de localisation

Les protocoles délimiteurs de distance peuvent aussi être employés dans certains systèmes de localisation basés sur des réseaux de capteurs sans fil afin de se protéger d'attaque interne ou externe[55].

On peut ainsi citer l'algorithme SPINE[note 13] utilisant le protocole de localisation VM[note 14] - [56] ou bien encore l'algorithme ROPE[note 15] - [57].

IEEE 802.15.4a

Le protocole de communication IEEE 802.15.4a destiné aux réseaux domestique sans fil (WPAN[note 16]), semble être le premier candidat à l'implémentation réelle d'un protocole délimiteur de distance. De récents travaux proposent d'appliquer un correctif au protocole IEEE 802.15.4a pour le sécuriser par le biais d'un mécanisme délimiteur de distance[58].

Aspects économiques

En 2007, malgré les expériences d'attaque par relais réalisées sur des solutions RFID[49], les fabricants ou revendeurs ne semblent pas s’inquiéter de cette menace. Ils restent indifférents aux attaques et aux protocoles délimiteurs de distance. Il n'y a pas connaissance d'une implémentation pratique de protocoles délimiteurs de distance, ni d'une personne ayant essayée[50].

Même constat en 2010, Kasper Bonne Rasmussen et Srdjan Čapkun affirment que la plupart des travaux sur le sujet des protocoles délimiteurs de distance sont expérimentaux[59].

Février 2011, l'ultra large bande pour la radio à impulsion, en particulier la norme IEEE 802.15.4a, est le premier candidat à la mise en œuvre d'un protocole délimiteur de distance[58].

Protocoles de référence

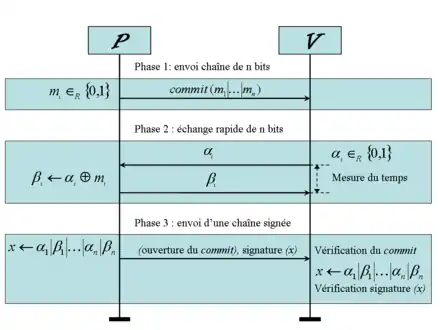

Protocole de Brands et Chaum

Le premier concept de protocole délimiteur de distance est publié par Brands et Chaum en 1993[4] et reprend l'idée de Desmedt et Al[42]. Ce protocole donne naissance à la 1re grande famille de protocoles délimiteurs de distance[19] et servira de référence pour de futurs travaux tels que[60] :

D'après Brands et Chaum, le principe de fonctionnement d'un protocole délimiteur de distance, peut être énoncé de la manière suivante : un vérificateur veut s'assurer qu'un prouveur se trouve à une distance maximale bornée et définie de lui-même[2]. Cette distance est obtenue en multipliant la vitesse d'une onde électromagnétique par la durée issue du RTT[2].

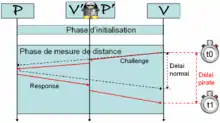

Ce protocole se déroule en 3 phases : une phase rapide et deux lentes[60] :

Phase no 1 (Lente)

Le prouveur génère aléatoirement une chaîne de bits de longueur qu'il envoie au vérificateur . étant le nombre de bit de défis émis par le prouveur lors de la phase no 2 (Rapide)[64].

Phase no 2 (Rapide)

Une série de bits de défis et de réponses est échangée rapidement. Le vérificateur génère aléatoirement une série de bits . Le prouveur répond aussi vite que possible bit à bit par une série de bits . est calculé par le prouveur en effectuant un ou exclusif entre le bit reçu et le bit [64]. Le temps d'aller-retour (RTT) des bits échangés est mesuré par le vérificateur [2].

Phase no 3 (Lente)

Le prouveur concatène deux à deux la série de bits et échangés puis signe la chaîne de bits obtenue avec sa clé secrète et envoie le résultat de l'opération au vérificateur . Le vérificateur calcule de la même manière que puis vérifie si la signature qu'il a reçue est correcte. Si c'est le cas, calcule la distance maximum à laquelle se trouve le prouveur en utilisant le temps mesuré d'aller-retour Round-Trip Time des bits échangés pendant la Phase no 2 par la vitesse d'une onde électromagnétique. valide l'identité de uniquement si celui-ci est suffisamment proche[64].

Cette approche fonctionne tant que se comporte correctement. Si sait que l'interlocuteur qui a exécuté la phase rapide d'échange de bits est à proximité et que l'interlocuteur qui a exécuté la phase signature connaît la clé privée, ne peut être sûr que cet interlocuteur est unique[65]. En d'autres termes, ce protocole ne permet pas d'éviter les attaques de type terrorist fraud[42].

Dans le protocole Brands et Chaum, il y a une probabilité de réussite de qu'un pirate trouve la réponse au défi dans le cadre de la mafia fraud[66]

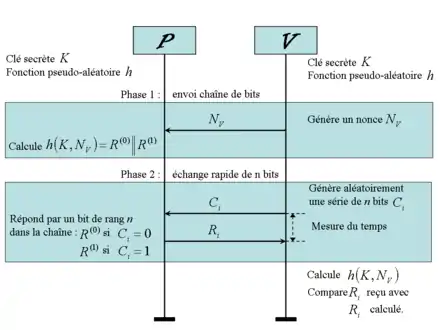

Protocole de Hancke et Kuhn

Proposé en 2005 par Hancke and Kuhn, il s'agit du premier protocole délimiteur de distance dédié aux réseaux RFID[5]. Le protocole de Brands et Chaum et le MAD Protocole n'ont pas été conçus pour faire face aux erreurs de bit durant la phase rapide d'échange de bits. Une erreur de bit unique peut causer l'échec du protocole. Cela peut être un important problème dans des environnements bruyants tels que le RFID. C'est pourquoi Hancke et Kuhn proposent un protocole délimiteur de distance qui peut être facilement étendu pour faire face à des erreurs sur la transmission des bits[67].

Il a une grande importance dans le milieu des protocoles délimiteurs de distance, en représentant la 2e famille de protocole et servira de référence pour de futurs travaux tels que[60] :

- Protocole de Kim et Avoine (Défis mixtes)[68]

- Protocole de Nikov et Vauclair[9]

- Protocole de Munilla et Peinado (Défis vides)[69]

- Protocole Poulidor[70]

- Protocole de Benfarah et Al. (Radio TH-UWB)[20]

- Protocole Swiss-knife[27]

- Protocole de Reid et Al.[36]

- etc.

Comparé au protocole de Brands et Chaum, il ne possède que 2 phases (une phase lente et une phase rapide), la 3e phase de signature du message n'étant pas nécessaire[71]. Il peut donc être mis en œuvre avec une authentification plus rapide[66].

- Phase no 1 (Lente)

- Le vérificateur envoie au prouveur une séquence de bits générée de manière aléatoire appelée nonce[72]. Les deux parties utilisent une fonction pseudo-aléatoire pour calculer deux séquences de n bits et [73].

- Phase no 2 (Rapide)

- Une série d'échanges rapides de n bits est effectuée. À chaque tour, le vérificateur envoie un bit de défi aléatoire au prouveur . Si ce bit de défi est égal à 0, alors le prouveur répond avec le n-ième bit de . Si le bit de défi est égal à 1, alors le prouveur envoie le n-ième bit de . De cette manière, seule la moitié des bits calculés sont révélés[73].

Dans un environnement réel (présence de bruit électronique), le protocole de Hancke et Kuhn a de meilleures performances que celui de Brands et Chaum. Le temps d'exécution du protocole de Hancke et Kuhn est plus rapide, sa mise en œuvre est plus simple ce qui le rend plus adapté aux applications où ces qualités sont requises[66].

Son principal défaut est d'offrir une trop grande probabilité de réussite à un adversaire pour la réponse aux défis[70] - [66] et d'être vulnérable à la terrorist fraud[74].

Le protocole Hancke et Kuhn devient une référence en matière de protocole délimiteur de distance grâce à sa popularité dans les framework RFID[27].

Historique

Si les concepts du protocole délimiteur de distance ont été définis en 1993 pour répondre à un besoin de sécurité réel, ce n'est qu'à partir de 2003 que d'autres contributions sur ce protocole apparaissent. Dès lors, la communauté de chercheurs développe des évolutions de ce protocole avec de plus en plus d'applications potentielles dans le domaine civil ou militaire[54] - [75].

La chronologie, ci-dessous met en lumière les dates clés de cette évolution.

- 1988

- L'attaque appelée mafia fraud est décrite pour la première fois par Yvo Desmedt lors du SecuriCom 88 SEDEP, Paris, France[76] - [77].

- 1991

- Thomas Beth et Yvo Desmedt publient une méthode pour se protéger de l'attaque mafia fraud en mesurant les temps de transmission et en utilisant la constance de la vitesse de la lumière, pour en déduire une distance relative entre un vérificateur et un prouveur [78].

- 1993

- Publication du premier concept d'un protocole délimiteur de distance par Stefan Brands et David Chaum. Cette publication apporte un début de réponse avec la proposition d'une parade à l'attaque mafia fraud[79].

- 2003

- Publication du protocole MAD de Čapkun et Al. qui permet d'autoriser la mesure de distance mutuellement entre 2 nœuds (un vérificateur joue aussi le rôle de prouveur ) et pour éviter d'utiliser des signatures électroniques[80].

- 2005

- En septembre, Gerhard P. Hancke et Markus G. Kuhn publient la première implémentation du protocole adaptée aux réseaux RFID pour se protéger des attaques par relais sur des équipements tels que les cartes à puce sans-contact[81].

- 2007

- Dave Singelée et Bart Preneel publient leur protocole qui vise à améliorer le protocole MAD de Čapkun et Al. en le rendant plus tolérant aux erreurs de transmissions durant la 2e phase[82]. Ils utilisent l'ECC[note 17] pour corriger ces erreurs de bit[83].

- 2010

- Reid et al.'s publient une évolution du protocole délimiteur de distance adaptée aux équipements RFID à bas coût pour être résistant aux attaques mafia fraud et terrorist fraud[36].

- Benfarah et Al. publient deux protocoles dont un adapté aux réseaux de capteurs sans fil. Ces protocoles ont été expérimentés en utilisant l'UWB comme support de communication, un support qui s'est avéré être fiable et précis[20].

Protocoles dérivés

Synthèse

En 2008, Chong Hee Kim, Gildas Avoine, François Koeune, François-Xavier, Standaert et Olivier Pereira publient un tableau comparatif des différents protocoles délimiteurs de distance existant à cette date. Ce tableau met en évidence la résistance aux attaques de type mafia fraud et terrorist fraud avec la probabilité (Prob. MF et Prob. TF) de réussite pour un pirate à résoudre les défis[84].

Ils comparent aussi ces protocoles à la tolérance aux erreurs de transmissions (Résist. Err.) et s'ils présentent des fuites d'informations sur des données privées. Enfin, la colonne MA indique si la fonctionnalité d'authentification mutuelle est supportée et la colonne Comp indique le nombre de calcul à réaliser dans l’exécution du protocole (fonctions de hashage, chiffrement à clé symétrique, etc.)[84].

| Mafia F. | Prob. MF | Terrorist F. | Prob. TF | Résist. Err. | Vie privée | MA | Comp | |

|---|---|---|---|---|---|---|---|---|

| Brands et Chaum | Oui | (1⁄2)n | Non | - | Non | - | Non | 2 |

| Hancke et Kuhn | Oui | (3⁄4)n | Non | - | Oui | - | Non | 1 |

| Reid et Al. | Oui | (7⁄8)n | Oui | (3⁄4)v | Oui | Non | Non | 2 |

| Singelée et Preneel | Oui | (1⁄2)n | Non | - | Oui | - | Non | 1+ECC |

| Čapkun et al. | Oui | (1⁄2)n | Non | - | Non | - | Oui | 4 |

| Nikov et Vauclair | Oui | (1⁄2)n | Non | - | Non | - | Non | 2 |

| Swiss-knife (MA) | Oui | (1⁄2)n | Oui | (3⁄4)v | Oui | Oui | Oui | 3 (2) |

| Swiss-knife (sans MA) | Oui | (1⁄2)n | Oui | (3⁄4)v | Oui | Oui | Non | 2 (1) |

Protocole MAD de Čapkun et al.

- Proposé en 2003 par Srdjan Čapkun, Levente Buttyán et Jean-Pierre Hubaux[85]

- Dérivé du protocole de Brands et Chaum[61]

Le projet SECTOR [note 18] est une collection de protocoles pour la vérification sécurisée du temps entre des nœuds[86]. Parmi ces protocoles, apparaît le protocole MAD [note 19] qui dérive légèrement du protocole initial de Brands et Chaum[80] - [29].

Čapkun et Al. ont modifié ses propriétés pour permettre d'autoriser la mesure de distance mutuellement entre 2 nœuds (un vérificateur joue aussi le rôle de prouveur ) et pour éviter d'utiliser des signatures électroniques. En effet, le protocole MAD est utilisé à chaque fois que l'on rencontre un nouveau nœud, ce qui entraînerait une surcharge de ces mêmes nœuds[80]. De plus, l'authentification étant assurée avec un principe de clé symétrique, chaque paire (un ensemble de 2 nœuds) se partage cette clé avant de faire appel au protocole délimiteur de distance. Cette clé sert aussi à générer les messages de code d'authentification (MAC[note 20]) pour prouver l'authenticité des échanges liés au protocole MAD[80].

Protocole Echo

- Proposé en 2003 par Naveen Sastry, Umesh Shankar et David Wagner[87]

- Dérivé du protocole de Brand et Chaum[63]

Ce protocole se veut sécurisé, léger et adapté aux réseaux de capteurs sans fil. Il ne requiert pas de cryptographie, de synchronisation de temps ou d'accord préalable entre le vérificateur et le prouveur [87]. La particularité de ce protocole est d'utiliser les ultrasons et l'écho (qui est renvoyé en retour) pour déterminer la distance entre et [88], en utilisant la vitesse du son dans l'air[16].

Au niveau précision, avec la vitesse du son, chaque milliseconde correspond à ≈33 cm, ce qui signifie pour le traitement de l'information, que l'on pourra utiliser des unités de calcul plus lente et plus économe en énergie. Cet aspect a donc un impact positif sur l'autonomie des capteurs[17].

Sa vulnérabilité tient dans le fait qu'il est possible pour un attaquant d'exploiter les propriétés physiques du son dans différents milieux (exemple : la vitesse du son dans l'acier est de 5 032 m/s soit 15 fois plus rapide que dans l'air) dans le but de tromper le vérificateur sur la distance de [18].

Les auteurs du protocole énoncent aussi un concept d'attaque par relais en utilisant les ondes électromagnétiques (radio) et sonores. Le support radio sert à transporter un signal sonore de vers , pour le restituer auprès de [89].

Exemple : Un pirate appelle sur téléphone mobile, le convainc d'activer son haut parleur. Ainsi, peut émettre un signal ultrason via le canal radio, depuis vers et faire croire à que est à la place de [89].

Protocole de Singelée et Preneel

Leur protocole vient améliorer le protocole MAD de Čapkun et Al. en le rendant plus tolérant aux erreurs de transmissions durant la 2e phase (phase rapide, défis-réponses)[82]. Ils utilisent l'ECC[note 17] pour corriger les erreurs de bit, et ne pouvant corriger qu'un nombre maximum d'erreurs, mis en paramètre[83].

Comparé au protocole de Hancke et Kuhn, dans un environnement réel (bruit électronique), il nécessite moitié moins d'échange pour un niveau de sécurité identique (taux de réussite pour un attaquant)[91].

En contrepartie, durant les phases lentes, leur protocole a besoin d'échanger plus de bits, pour un coût total (en bit) dépendant du vecteur de communication et du niveau de sécurité choisi[91].

Protocole de Tu et Piramuthu

Leur protocole est adapté aux réseaux RFID[92] et a pour but de réduire la probabilité de réussite d'un attaquant lors de la phase de défi/réponse (phase no 2 du protocole de Brands et Chaum)[29] dans le cadre de l'attaque par relais[93].

La fiabilité de ce protocole a été mis en défaut par Chong Hee Kim et Al. en 2008 en prouvant qu'une attaque permet à un adversaire de deviner la clé symétrique partagée dans la phase no 1[94].

Protocole Swiss-knife

- Proposé en 2008 par Chong Hee Kim, Gildas Avoine, François Koeune, Françcois-Xavier Standaert, Olivier Pereira[95]

- Dérivé du protocole de Hancke et Kuhn[27]

Leur protocole se décline en deux parties, l'une avec une authentification mutuelle et l'autre sans[84]. Il se veut tolérant aux erreurs qui pourraient avoir lieu durant la phase no 2 (phase rapide d'échange, pour les défis / réponses)[96].

Protocole de Nikov et Vauclair

Ce protocole a été pensé pour être léger et non-interactif, adapté à des exécutions fréquentes en adéquation avec la mesure de proximité des périphériques mobiles[98]. Par contre, il est sensible au bruit électronique et donc, il nécessiterait l'utilisation d'un code de contrôle HMAC ou AES[29].

Protocole de Munilla et Peinado (Défis vides)

Ils proposent un protocole pour diminuer la probabilité de succès d'un pirate et de réduire le temps moyen pour exécuter ce protocole. La modification consiste à introduire des défis vides. Un défi vide est un défi pour lequel ne renvoie volontairement pas de défi, ce qui permet de détecter un pirate tentant de donner une réponse en avance à . Si le pirate est détecté, alors arrête la communication[99].

Ils démontrent aussi que leur protocole est moins sensible au bruit électronique[100].

Protocole de Kim et Avoine (Défis mixtes)

- Proposé en 2009 par Chong Hee Kim et Gildas Avoine[68]

- Dérivé du protocole de Munilla et Peinado, donc de Hancke et Kuhn[101]

Trouvant que le protocole de Munilla et Peinado (Défis vides) est difficile à implémenter, ils proposent leur solution pour tenter de pallier cette constatation. Ils font le choix de définir deux types de défi : les défis aléatoires et les défis prédéfinis. Les défis aléatoires sont générés par P alors que les défis prédéfinis sont connus par V et par P[101]. De cette manière P est en mesure de connaître par avance un défi aléatoire. Si une erreur est détectée, alors P renverra des réponses aléatoires à V pour tous les défis suivants[102].

Dernière différence, à la fin de la phase no 2 (échanges rapides de défi / réponse), il n'y a pas de messages envoyés afin d'améliorer l'efficacité sur le plan du calcul et de la communication[102].

Protocole Poulidor

- Proposé en 2010 par Rolando Trujillo-Rasua, Benjamin Martin et Gildas Avoine[48]

- Dérivé du protocole de Hancke et Kuhn[70]

Leur but n'est pas de fournir le meilleur protocole en matière de protection contre la mafia fraud ou terrorist fraud, mais de concevoir un protocole qui assure un bon compromis entre ces 2 aspects tout en ayant une empreinte mémoire faible[103].

Ils ne proposent pas seulement un protocole simple, rapide et flexible, mais ils introduisent le concept de protocole basé sur un graphe[104].

Protocole de Benfarah et al. (Radio TH-UWB)

- Proposé en 2010 par Ahmed Benfarah, Benoit Miscopein, Jean-Marie Gorce, Cédric Lauradoux et Bernard Roux[20]

- Dérivé du protocole de Hancke et Kuhn[20]

Ils proposent 2 protocoles (A et B), utilisant la technologie TH-UWB[note 21], un support de communication fiable et précis. Leur but est d'améliorer la protection à la mafia fraud dans un environnement réel (bruit électronique)[20].

Le protocole A offre une meilleure sécurité que le protocole B, en contre-partie, il consomme une énergie plus importante. Cette caractéristique rend le protocole B plus intéressant dans le cadre des réseaux de capteurs sans fil (WSN[note 22])[105].

Ces 2 protocoles sont issus d'un partenariat entre Orange Labs, Université de Lyon, INRIA, INSA Lyon, Laboratoire CITI, CNRS et l'Institut Camille Jordan (École centrale de Lyon)[20].

Protocole de Reid et al.

- Proposé en 2010 par A. Mitrokotsa, C. Dimitrakakis, P. Peris-Lopez et J.C. Hernandez-Castro[36]

- Dérivé du protocole de Hancke et Kuhn[36]

Il s'agit du premier protocole à clé symétrique adapté aux équipements RFID à bas coût et étant résistant aux attaques mafia frauds et terrorist frauds[36].

Durant leurs travaux, ils ont tenu compte du fait que ces équipements sont sensibles au bruit, par conséquent, ils ont étudié le comportement de leur protocole dans ce type d'environnement[106].

Ils expliquent qu'il est encore possible de diminuer la probabilité de réussite pour un pirate en ajoutant un message signé et envoyé pendant la phase no 2 (échange rapide de bits). Toutefois, dans ce cas, il faut utiliser la gestion de correction d'erreur, ce qui augmente les temps d'authentification[106].

Notes et références

Notes

- qui pourraient être traduit par protocoles délimiteurs de distance.

- Traduction : Attaque de l'homme du milieu.

- Acronyme : Passive Keyless Entry and Start. Pourrait être traduit par : Clé d'Ouverture et Démarrage Passive.

- Acronyme : Radio Frequency IDentification. Traduction : Radio-identification.

- que l'on pourrait traduire par : Délai Aller-Retour.

- Acronyme : Global Positioning System. Traduction : Système de Positionnement Global.

- Acronyme : Received Signal Strength Indication. Traduction : Indication de la Force du Signal Reçu.

- Acronyme : Ultra-wideband. Traduction : Ultra Large Bande.

- que l'on pourrait traduire par : Attaque du Maître des échecs.

- que l'on pourrait traduire par : Attaques sur les premières détections.

- Acronyme : Near Field Communication. Pourrait être traduit par : Communication en champ proche.

- Acronyme : Identification Friend or Foe. Que l'on pourrait traduire par : Identification d'Amis ou Ennemis.

- Acronyme : Secure Positioning In sensor NEtworks. Traduction : Positionnement Sécurisé dans les Réseaux de Capteurs.

- Acronyme : Verifiable Multilateration. Pourrait être traduit par : Multilatérale Vérification.

- Acronyme : RObust Position Estimation. Pourrait être traduit par : Estimation de Position Robuste.

- Acronyme : Wireless Personal Area Networks.

- Acronyme : Error-correcting codes. Traduction : Code de Correction d'Erreur.

- Acronyme : SECure Tracking Of node encounteRs. Pourrait traduit par : Suivi Sécurisé de Découverte de Nœud.

- Acronyme : Mutual Authentication with Distance-bounding. Traduction : Authentification Mutuelle avec Délimitation de Distance.

- Acronyme : Message Authentication Codes. Traduction : Message de Code d'Authentification.

- Acronyme : Time-Hopping UWB. Pourrait être traduit par : Ultra Large Bande à Saut de Temps.

- Acronyme : Wireless Sensor Networks. Traduction : Réseaux de Capteurs Sans Fil.

Références

- Brands 1993, p. 344

- Brands 1993, p. 345

- Francillon 2010, p. 12

- Brands 1993, p. 358

- Hancke 2005, p. 69

- Singelée 2005, p. 840

- Brands 1993, p. 346

- Saeed 2007, p. 1

- Nikov 2008, p. 320

- The NIST Reference

- Blomdahl 2005, p. 683

- Einstein 1905, p. 901

- Hancke 2005, p. 68

- Singelée 2005, p. 841

- Benfarah 2010, p. 2

- Sastry 2003, p. 4

- Sastry 2003, p. 6

- Sastry 2003, p. 9

- Avoine 2010, p. 295

- Benfarah 2010, p. 1

- Win 1998, p. 36

- Guéguen 2009, p. 2

- Canot 2004, p. 2978

- Win 1998, p. 38

- Introduction à l'UWB par impulsions

- Brands 1993, p. 347-348

- Kim 2008, p. 100

- Kim 2008, p. 101

- Kim 2008, p. 102

- Fouque 2001, p. 54

- Brassard 1986, p. 157

- Rogaway 2004, p. 348

- Hancke 2005, p. 70

- Singelée 2005, p. 845

- Nikov 2008, p. 326

- Mitrokotsa 2010, p. 121

- Avoine 2010, p. 291

- Boursier 2008, p. 6

- Passive & active attacks against wireless lan's

- Avoine 2010, p. 294

- Boursier 2008, p. 7

- Avoine 2010, p. 290

- Bussard 2004, p. 225

- Avoine 2010, p. 293

- Avoine 2010, p. 226

- Kuhn 2010, p. 30

- Cremers 2011, p. 150

- Trujillo-Rasua 2010, p. 239

- Gross 2007, p. 58

- Gross 2007, p. 60

- Gross 2007, p. 59

- Langer 2009, p. 2052

- Drimer 2007, p. 90

- Alkassar 2002, p. 1139

- Capkun 2005, p. 1917

- Capkun 2006, p. 231

- Lazos 2005, p. 326

- Poturalski 2011, p. 1334

- Rasmussen 2010, p. 399

- Avoine 2010, p. 296

- Čapkunet Al. 2003, p. 23

- Singelée 2007, p. 102

- Sastry 2003, p. 11

- Brands 1993, p. 350

- Singelée 2005, p. 843

- Hancke 2005, p. 72

- Singelée 2007, p. 106

- Kim 2009, p. 120

- Munilla 2008, p. 1227

- Trujillo-Rasua 2010, p. 240

- Avoine 2010, p. 295-296

- Rogaway 2004, p. 348-359

- Hancke 2005, p. 69-70

- Munilla 2008, p. 1228

- Alkassar 2002, p. 1143-1144

- Desmedt 1988, p. ???

- Cremers 2011, p. 149

- Beth 1991, p. 174

- Brands 1993, p. 348

- Čapkun et Al. 2003, p. 23

- Hancke 2005, p. 67

- Singelée 2007, p. 113

- Singelée 2007, p. 107

- Kim 2008, p. 114

- Čapkunet Al. 2003, p. 21

- Čapkunet Al. 2003, p. 31

- Sastry 2003, p. 1

- Sastry 2003, p. 5

- Sastry 2003, p. 10

- Singelée 2007, p. 101

- Singelée 2007, p. 114

- Tu 2007, p. 67

- Tu 2007, p. 68

- Kim 2008, p. 102-103

- Kim 2008, p. 98

- Kim 2008, p. 113

- Nikov 2008, p. 319

- Nikov 2008, p. 330

- Munilla 2008, p. 1229

- Munilla 2008, p. 1231

- Kim 2009, p. 123

- Kim 2009, p. 124

- Trujillo-Rasua 2010, p. 240-241

- Trujillo-Rasua 2010, p. 254

- Benfarah 2010, p. 6

- Mitrokotsa 2010, p. 123

Bibliographie

Articles

- (en) Yvo Desmedt, « Major security problems with the "unforgeable" (Feige-)Fiat-Shamir proofs of identity and how to overcome them », SecuriCom 88 SEDEP, Paris, France, , p. 147-159

- (en) Thomas Beth et Yvo Desmedt, « Identification Tokens — or: Solving The Chess Grandmaster Problem », Advances in Cryptology-CRYPTO ’90, Lecture Notes in Computer Science 537, Springer Berlin / Heidelberg, , p. 169-176 (ISBN 978-3-540-54508-8, DOI 10.1007/3-540-38424-3_12, lire en ligne)

- (en) Asad Saeed, Syed Faraz Naseem et Zainab R. Zaidi, « Mobility Estimation for Wireless Networks using Round Trip Time (RTT) », Information, Communications & Signal Processing, 2007 6th International Conference on, , p. 1-5 (ISBN 978-1-4244-0983-9, DOI 10.1109/ICICS.2007.4449699, lire en ligne)

- (en) Stefan Brands et David Chaum, « Distance-Bounding Protocols (Extended Abstract) », EUROCRYPT’93, Lecture Notes in Computer Science 765, Springer-Verlag, , p. 344-359 (DOI 10.1007/3-540-48285-7_30, lire en ligne)

- (en) Gerhard P. Hancke et Markus G. Kuhn, « An RFID Distance Bounding Protocol », Security and Privacy for Emerging Areas in Communications Networks, 2005, , p. 67-73 (ISBN 0-7695-2369-2, DOI 10.1109/SECURECOMM.2005.56, lire en ligne)

- (en) Aurélien Francillon, Boris Danev et Srdjan Čapkun, « Relay Attacks on Passive Keyless Entry and Start Systems in Modern Cars », Cryptology ePrint Archive, 2010, (lire en ligne)

- (en) Cas Cremers, Kasper Bonne Rasmussen et Srdjan Čapkun, « Distance Hijacking Attacks on Distance Bounding Protocols », Cryptology ePrint Archive: Report 2011/129, , p. 147-159 (lire en ligne)

- (en) A. Mitrokotsa, C. Dimitrakakis, P. Peris-Lopez et J.C. Hernandez-Castro, « Reid et al.'s distance bounding protocol and mafia fraud attacks over noisy channels », Communications Letters, IEEE, IEEE Communications Society, , p. 121-123 (ISSN 1089-7798, DOI 10.1109/LCOMM.2010.02.091946, lire en ligne)

- (en) Dave Singelée et Bart Preneel, « Location verification using secure distance bounding protocols », Mobile Adhoc and Sensor Systems Conference, 2005, , p. 840-847 (ISBN 0-7803-9465-8, DOI 10.1109/MAHSS.2005.1542879, lire en ligne)

- (en) Edward A. Blomdahl, « Breaking the Light Barrier: Adding Velocities Beyond the Speed of Light », Physics and Control, 2005. Proceedings. 2005 International Conference, , p. 683-684 (ISBN 0-7803-9235-3, DOI 10.1109/PHYCON.2005.1514070, lire en ligne)

- (en) A. Alkassar et C. Stuble, « Towards secure IFF: preventing mafia fraud attacks », MILCOM 2002, vol. 2, , p. 1139-1144 (ISBN 0-7803-7625-0, DOI 10.1109/MILCOM.2002.1179638, lire en ligne)

- (en) Yu-Ju Tu et Selwyn Piramuthu, « RFID Distance Bounding Protocols », Proceedings of the First International EURASIP Workshop on RFID Technology, , p. 67-68 (lire en ligne)

- (en) Srdjan Čapkun et Jean-Pierre Hubaux, « Secure positioning in wireless networks », Selected Areas in Communications, IEEE Journal on, vol. 24, , p. 221-232 (ISSN 0733-8716, DOI 10.1109/JSAC.2005.861380, lire en ligne)

- (en) Naveen Sastry, Umesh Shankar et David Wagner, « Secure Verification of Location Claims », WiSe '03 Proceedings of the 2nd ACM workshop on Wireless security, , p. 10 (ISBN 1-58113-769-9, DOI 10.1145/941311.941313, lire en ligne)

- (en) Loukas Lazos, Poovendran Radha et Srdjan Čapkun, « ROPE: robust position estimation in wireless sensor networks », Information Processing in Sensor Networks, 2005. IPSN 2005. Fourth International Symposium on, , p. 324-331 (ISBN 0-7803-9201-9, DOI 10.1109/IPSN.2005.1440942, lire en ligne)

- (en) Srdjan Čapkun et Jean-Pierre Hubaux, « Secure positioning of wireless devices with application to sensor networks », INFOCOM 2005. 24th Annual Joint Conference of the IEEE Computer and Communications Societies. Proceedings IEEE, vol. 3, , p. 1917-1928 (ISBN 0-7803-8968-9, ISSN 0743-166X, DOI 10.1109/INFCOM.2005.1498470, lire en ligne)

- (en) Srdjan Čapkun, Levente Buttyán et Jean-Pierre Hubaux, « SECTOR: secure tracking of node encounters in multi-hop wireless networks », SASN '03 Proceedings of the 1st ACM workshop on Security of ad hoc and sensor networks, , p. 21-32 (ISBN 1-58113-783-4, DOI 10.1145/986858.986862, lire en ligne)

- (en) Chong Hee Kim, Gildas Avoine, François Koeune, François-Xavier Standaert et Olivier Pereira, « The Swiss-Knife RFID Distance Bounding Protocol », Information Security and Cryptology --- ICISC 2008, , p. 98-115 (ISBN 978-3-642-00729-3, DOI 10.1007/978-3-642-00730-9_7, lire en ligne)

- (en) Gildas Avoine, Muhammed Ali Bingöl, Süleyman Kardas, Cédric Lauradoux et Benjamin Martin, « A Framework for Analyzing RFID Distance Bounding Protocols », Journal of Computer Security - 2010 Workshop on RFID Security (RFIDSec'10 Asia), vol. 19, , p. 289-317 (ISSN 0926-227X, lire en ligne)

- (en) Chong Hee Kim et Gildas Avoine, « RFID Distance Bounding Protocol with Mixed Challenges to Prevent Relay Attacks », Proceeding CANS '09 Proceedings of the 8th International Conference on Cryptology and Network Security, , p. 119-133 (ISBN 978-3-642-10432-9, DOI 10.1007/978-3-642-10433-6_9, lire en ligne)

- (en) Ventzislav Nikov et Marc Vauclair, « Yet Another Secure Distance-Bounding Protocol », Cryptology ePrint Archive: Report 2008/319, vol. 2008, , p. 319-332 (lire en ligne)

- (en) Jorge Munilla et Alberto Peinado, « Distance bounding protocols for RFID enhanced by using void-challenges and analysis in noisy channels », Wireless Communications and Mobile Computing, vol. 8, , p. 1227–1232 (DOI 10.1002/wcm.590, lire en ligne)

- (en) Dave Singelée et Bart Preneel, « Distance Bounding in Noisy Environments », Proceeding ESAS'07 Proceedings of the 4th European conference on Security and privacy in ad-hoc and sensor networks, , p. 101-115 (ISBN 978-3-540-73274-7, lire en ligne)

- (en) Rolando Trujillo-Rasua, Benjamin Martin et Gildas Avoine, « The Poulidor distance-bounding protocol », Proceeding RFIDSec'10 Proceedings of the 6th international conference on Radio frequency identification: security and privacy issues, , p. 239-257 (ISBN 3-642-16821-3 et 978-3-642-16821-5, lire en ligne)

- (en) Ahmed Benfarah, Benoit Miscopein, Jean-Marie Gorce, Cédric Lauradoux et Bernard Roux, « Distance Bounding Protocols on TH-UWB Radios », GLOBECOM 2010, 2010 IEEE Global Telecommunications Conference, , p. 1-6 (ISBN 978-1-4244-5636-9, ISSN 1930-529X, DOI 10.1109/GLOCOM.2010.5684000, lire en ligne)

- (en) Moe Z. Win et Robert A. Scholtz, « Impulse Radio: How It Works », Communications Letters, IEEE, , p. 36-38 (ISSN 1089-7798, DOI 10.1109/4234.660796, lire en ligne)

- (en) Eduardo Canot et Dr. Sean McGratht, « TH-UWB and DS-UWB in lognormal fading channel and 802.11a interference », Personal, Indoor and Mobile Radio Communications, 2004. PIMRC 2004. 15th IEEE International Symposium on, vol. 4, , p. 2978-2982 (ISBN 0-7803-8523-3, DOI 10.1109/PIMRC.2004.1368866, lire en ligne)

- Gildas Avoine, « RFID et sécurité font-elles bon ménage ? », Proceedings de SSTIC 2006, , p. 1-10 (lire en ligne)

- (en) Marc Kuhn, Heinrich Luecken et Nils Ole Tippenhauer, « UWB impulse radio based distance bounding », Positioning Navigation and Communication (WPNC), 2010 7th Workshop on, , p. 28-37 (ISBN 978-1-4244-7158-4, DOI 10.1109/WPNC.2010.5653801, lire en ligne)

- (en) Gilles Brassard, David Chaum et Claude Crépeau, « Minimum disclosure proofs of knowledge », Journal of Computer and System Sciences - 27th IEEE Conference on Foundations of Computer Science October 27-29, 1986, vol. 37, , p. 156-189 (DOI 10.1016/0022-0000(88)90005-0, lire en ligne)

- Carine Boursier, Pierre Girard et Christophe Mourtel, « Activation des cartes à puce sans contact à l'insu du porteur », Symposium sur Sécurité des Technologies de l'Information et des Communications, , p. 12 (lire en ligne)

- (en) Laurent Bussard et Walid Bagga, « Distance-Bounding Proof of Knowledge Protocols to Avoid Terrorist Fraud Attacks », Security and Privacy in the Age of Ubiquitous Computing IFIP Advances in Information and Communication Technology, vol. 181, , p. 223-238 (DOI 10.1007/0-387-25660-1_15, lire en ligne)

- (en) Phillip Rogaway, « Nonce-Based Symmetric Encryption », Proc. FSE 2004, volume 3017 of LNCS, vol. 3017, , p. 348-359 (lire en ligne)

- (en) Saar Drimer et Steven J. Murdoch, « Keep your enemies close: distance bounding against smartcard relay attacks », Proceeding SS'07 Proceedings of 16th USENIX Security Symposium on USENIX Security Symposium, , p. 87-102 (lire en ligne)

- (en) Josef Langer, Christian Saminger et Stefan Grünberger, « A comprehensive concept and system for measurement and testing Near Field Communication devices », EUROCON 2009, EUROCON '09. IEEE, , p. 2052-2057 (ISBN 978-1-4244-3860-0, DOI 10.1109/EURCON.2009.5167930, lire en ligne)

- L. Gross, S. Robert et G. Avoine, « L'ennemie publique numéro un de la RFID, c'est l'attaque par relais ! », Multi-System & Internet Security Cookbook, , p. 57-60 (lire en ligne)

- (en) Kasper Bonne Rasmussen et Srdjan Čapkun, « Realization of RF distance bounding », Proceeding USENIX Security'10 Proceedings of the 19th USENIX conference on Security, , p. 389-402 (lire en ligne)

- (en) Marcin Poturalski, Manuel Flury, Panos Papadimitratos, Jean-Pierre Hubaux et Jean-Yves Le Boudec, « Distance Bounding with IEEE 802.15.4a: Attacks and Countermeasures », Wireless Communications, IEEE Transactions on, vol. 10, , p. 1334-1344 (ISSN 1536-1276, DOI 10.1109/TWC.2011.020111.101219, lire en ligne)

Ouvrages

- (de) Albert Einstein, Annalen der Physik : Zur Elektrodynamik bewegter Körper, vol. 322, Berne, (DOI 10.1002/andp.19053221004, lire en ligne), p. 891–921

Thèses

- (en) Laurent Bussard, Trust establishment protocols for communicating devices, , 205 p. (lire en ligne)

- Pierre-Alain Fouque, Le partage de clés cryptographiques : Théorie et Pratique, , 212 p. (lire en ligne)

- Emeric Guéguen, Etude et optimisation des techniques UWB - Haut débit multibandes OFDM, , 185 p. (lire en ligne)

Voir aussi

Articles connexes

Liens externes

- (en) « CODATA Value: speed of light in vacuum » : Valeur de la constante représentant la vitesse de la lumière dans le vide

- (en) « Université de Cambridge, recherche informatique : sécurité »

- (en) « École polytechnique fédérale de Zurich »

- (en) « Laurent Bussard », avec la liste de ses publications

- (en) « The NIST Reference », sur physics.nist.gov

- (fr) « Introduction à l'UWB par impulsions », sur gdr-ondes.u-bourgogne.fr

- (en) « Passive & active attacks against wireless lan's », sur designmpire.com