SHA-3

Keccak (prononciation: [kɛtʃak], comme “ketchak”)[1] est une fonction de hachage cryptographique conçue par Guido Bertoni, Joan Daemen, Michaël Peeters et Gilles Van Assche à partir de la fonction RadioGatún.

SHA-3 est issu de la NIST hash function competition qui a élu l'algorithme Keccak[2] le . Elle n’est pas destinée à remplacer SHA-2, qui n’a à l'heure actuelle pas été compromise par une attaque significative, mais à fournir une autre solution à la suite des possibilités d'attaques contre les standards MD5, SHA-0 et SHA-1.

Keccak est une fonction éponge[3] - [4] dans laquelle les blocs du messages sont XORés avec des bits initiaux, ensuite permutés de manière réversible.

L'algorithme Keccak tel que soumis initialement est parfois utilisé, il diffère de l'algorithme spécifié par le NIST car le NIST a spécifié la manière de compléter le message lorsque la longueur du message n'est pas égale à la taille requise en entrée par la fonction éponge. Les résultats sont différents[5].

La permutation par bloc de Keccak

Keccak est une fonction éponge dont nous allons décrire la transformation, appelée f dans la terminologie de la construction de l’éponge. Cette transformation est une permutation valable en choisissant un mot d’une taille qui soit une puissance de deux w = 2ℓ. Dans le cas de Keccak les mots sont de 64-bits, soit ℓ=6.

L’état interne de cette fonction sera vu comme une matrice de dimension 5×5×w. sera le bit de l’entrée. Le calcul des indices est effectué modulo 5 pour les deux premières dimensions, et modulo w pour la troisième.

La fonction f de Keccak est une permutation qui consiste en 12+2ℓ itérations (soit 24) de cinq sous routines assez simples :

- La routine θ

- Calculer la parité des 5×w colonnes (de 5 bits) de l’état, puis calculer le ou exclusif entre deux colonnes voisines.

- La routine ρ

- Décaler circulairement les 25 mots d’un nombre triangulaire (0, 1, 3, 6, 10, 15, …). n’est pas décalé, et :

- pour chaque 0 ≤ t < 24 :

- La routine π

- Permutation des 25 mots avec un motif fixé:

- La routine χ

- Combiner bit à bit des lignes selon la formule :

- Cette opération est la seule dite non linéaire.

- La routine ι

- Calculer le ou exclusif d’une constante avec un mot de l’état, qui dépend du numéro de l’itération ( n ):

- pour chaque 0 ≤ m ≤ ℓ : est Xoré avec le bit numéroté m+7n d’une séquence LFSR de degré 8.

- Cette dernière étape a pour objectif de casser les dernières symétries laissées par les précédentes.

Hacher des messages de taille variable

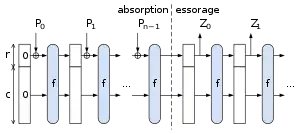

SHA-3 utilise la construction de l’éponge, dans laquelle l’entrée est, métaphoriquement dans une première phrase absorbée par l’état, à une certaine vitesse, et dans une deuxième essorée, à la même vitesse.

Pour absorber r bits des données, la donnée est XORée dans les premiers bits de l’état, puis la permutation par blocs est appliquée si une sortie additionnelle est désirée.

La capacité de la fonction de hachage, les c=25w-r bits d’états qui ne sont jamais directement touchés par l’entrée ou la sortie, est un paramètre important. Elle peut être ajustée en fonction de la sécurité attendue de la construction, mais la norme SHA-3 la fixe raisonnablement à c=2n, avec n la taille de l’empreinte voulue.

Ainsi r, la quantité de bits du message traitée à chaque permutation, dépend de la taille d’empreinte désirée. Les différents choix de taux r sont 1152, 1088, 832, ou 576 (144, 136, 104 ou 72 octets) pour des tailles d’empreinte de 224, 256, 384 et 512 bits, respectivement, pour w fixé à 64.

Pour aligner le message sur une taille multiple de la taille d’un bloc de r bits, il est comblé (par remplissage, ou padding en anglais) avec le motif binaire 10...01 : un premier bit à 1, suivi éventuellement du nombre approprié de bits à 0 (au maximum r-1 bits), mais toujours suivi d’un autre bit à 1. Ce dernier bit est une précondition nécessaire à la preuve de sécurité de la construction de l’éponge (le dernier bloc de message doit être non nul).

L’algorithme se déroule ainsi : l’état est initialisé à 0, l’entrée est comblée, découpée en blocs de r bits. L’entrée est absorbée par l’état, c’est-à-dire que pour chaque bloc elle est XORée avec l’état puis la permutation est appliquée sur le résultat.

Une fois toutes les permutations effectuées, l’empreinte résultat est constituée des n premiers bits de l’état. r est toujours plus grand que n, il n’y a par conséquent jamais besoin d’appliquer plusieurs permutations lors de la phase d’essorage. Dans d’autres applications comme Optimal Asymmetric Encryption Padding (OAEP) une sortie de taille variable est utile. Dans ce cas, n est un paramètre de sécurité plus qu’une simple taille de sortie.

Des variantes de la fonction de permutation permettant de générer des hachages plus petits sont également disponibles pour des tailles de hachage allant jusqu’à la moitié de la taille de leur état interne, si le taux r est suffisamment faible. Elles n’étaient pas nécessaire pour la candidature à la compétition SHA. Par exemple, il est possible de calculer une empreinte de 256 bits en utilisant 25 mots de 32 bits si r=800−2×256=288, soit 32 octets par itération.

SHA-3, instanciation la construction de l’éponge, pourrait s’écrire en pseudo-code :

- fonction SHA-3(flux) :

- paramètres de la construction :

- f : une transformation de b bits → b bits, décrite dans la précédente section

- r : le nombre de bits par bloc de sortie

- pad : une fonction de comblement du flux d’entrée en blocs entiers de r bits

- ns : le nombre de blocs de sortie

- variables internes :

- état : un tableau de b bits, initialisés à 0, divisé en état[1..r] et état[r+1..b]

- blocs : un tableau de blocs de r bits chacun

- z : une chaîne à retourner, de longueur ns×r, initialisée vide

- algorithme :

- (* phase d’absorption *)

- blocs ← découpe pad(flux) en blocs de taille r bits

- pour chaque p dans blocs :

- état ← f(état[1..r] ⊕ p)

- (* phase d’essorage *)

- répéter ns fois :

- z ← concatène(z, état[1..r])

- état ← f(état)

- retourne z

Notes et références

- (en) Guido Bertoni, Joan Daemen, Michaël Peeters and Gilles Van Assche, « The Keccak sponge function family: Specifications summary », sur http://keccak.noekeon.org/ (consulté le )

- Patrick Guignot, « Keccak remporte la mise et devient SHA-3 », sur Linuxfr

- (en) Guido Bertoni, Joan Daemen, Michaël Peeters and Gilles Van Assche, « Sponge Functions », Ecrypt Hash Workshop 2007

- (en) Guido Bertoni, Joan Daemen, Michaël Peeters and Gilles Van Assche, « On the Indifferentiability of the Sponge Construction », EuroCrypt 2008

- Valeur de hash de la chaine 'abc' pour plusieurs variantes de l'algorithme

![a[i][j][k]](https://img.franco.wiki/i/f0474c99b9724ec0f39a468963ab200effd12d85.svg)

![a[i][j][k] \leftarrow a[i][j][k] \oplus parite(a[0..4][j-1][k]) \oplus parite(a[0..4][j+1][k-1])](https://img.franco.wiki/i/e9b948aee83bef765f94cf1d267cdcefd4f6b902.svg)

![a[0][0]](https://img.franco.wiki/i/0dbeae550dc256ff2771b99560b01ecdfaa87f2d.svg)

![a[i][j][k] \leftarrow a[i][j][ k-(t+1)(t+2)/2]](https://img.franco.wiki/i/414d6ec8b2b82aab56a67f5ea289a9d6a8bc6992.svg)

![a[3i+2j][i] = a[i][j]](https://img.franco.wiki/i/992833d197d3f56b18cf1bb1b2746644bef39163.svg)

![{\displaystyle a[i][j][k]\leftarrow a[i][j][k]\oplus \lnot (a[i][j+1][k])\&(a[i][j+2][k])}](https://img.franco.wiki/i/41fd060c67b3e600539cb831362d942201b2072e.svg)

![a[0][0][2^m-1]](https://img.franco.wiki/i/c1cfd7e0aa7b20cff4843ed244e2a21090d75913.svg)