FEAL

FEAL (Fast Data Encipherment Algorithm) est un algorithme de chiffrement par bloc proposé comme une alternative plus rapide et sûre de DES. Publié en 1987 par Akihiro Shimizu and Shoji Miyaguchi de NTT, ce chiffrement fut passablement étudié et permit d'affiner les méthodes de cryptanalyse. Il a de ce point de vue contribué en grande partie, aux côtés de DES, à la naissance de la cryptanalyse linéaire et de la différentielle.

| Concepteur(s) | Akihiro Shimizu and Shoji Miyaguchi (NTT) |

|---|---|

| Première publication | 1987 (FEAL-4) et 1990 (FEAL-N/NX) |

| Dérivé de | Aucun |

| Chiffrement(s) basé(s) sur cet algorithme | Aucun |

| Taille(s) du bloc | 64 bits |

|---|---|

| Longueur(s) de la clé | 64 bits (128 bits pour FEAL-NX) |

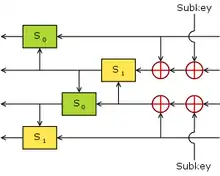

| Structure | réseau de Feistel |

| Nombre de tours | à l'origine 4, puis 8, et finalement N (32 recommandés) |

Meilleure cryptanalyse

cryptanalyse linéaire (Matsui et Yamagishi, 1992), cryptanalyse différentielle sur FEAL-N/NX de moins de 31 rondes (Adi Shamir et Eli Biham, 1991).

FEAL-4

FEAL a été mis à jour à plusieurs reprises mais le schéma reste similaire et travaille sur un bloc de 64 bits. L'architecture la plus vieille, FEAL-4, fait appel à 4 tours et une clé de 64 bits. On trouve toutefois dans la littérature des mentions de FEAL-1 et FEAL-2 mais il existe peu d'informations à ce sujet. FEAL-4 sera rapidement cryptanalysé et cassé. Bert den Boer démontra une vulnérabilité dès la publication du chiffrement. Une année plus tard, den Boer décrit une attaque qui nécessite un nombre raisonnable de textes clairs choisis (de 100 à 10 000 messages) et Sean Murphy publie en 1990 une amélioration avec seulement 20 textes clairs prédéfinis par le cryptanalyste. Ces méthodes contiennent déjà des éléments qui apparaitront plus tard dans la cryptanalyse différentielle.

FEAL-8

En doublant le nombre de rondes, les concepteurs de FEAL pensaient éliminer les attaques mais dès 1989, Eli Biham et Adi Shamir donnent les grandes lignes à la conférence Securicom, d'une attaque différentielle. Henri Gilbert et Chassé publient une attaque similaire à une cryptanalyse différentielle en 1990, le résultat nécessitait 10 000 paires de textes clairs choisis.

FEAL-N et FEAL-NX

Pour répondre à ces attaques, les concepteurs paramétrisent le nombre de tours : FEAL-N (1990). Le paramètre N était choisi par l'utilisateur et une variante nommée FEAL-NX, utilise une clé de 128 bits. En 1991, la cryptanalyse différentielle de Biham et Shamir montre que FEAL-N tout comme FEAL-NX peuvent être cassés, avec toutefois une complexité relativement grande. Sous l'hypothèse d'une attaque à texte clair choisi, d'autres attaques, anticipant la cryptanalyse linéaire, pouvaient casser FEAL-4 avec 5 textes clairs (Matsui et Yamagishi en 1992). FEAL-6 pouvait être cassé avec 100 textes et FEAL-8 avec 215 messages.

Voir aussi

Références

- Eli Biham, Adi Shamir: Differential Cryptanalysis of Feal and N-Hash. EUROCRYPT 1991: 1–16

- Bert den Boer, Cryptanalysis of F.E.A.L., EUROCRYPT 1988: 293–299

- Henri Gilbert, Guy Chassé: A Statistical Attack of the FEAL-8 Cryptosystem. CRYPTO 1990: 22–33.

- Shoji Miyaguchi: The FEAL Cipher Family. CRYPTO 1990: 627–638

- Shoji Miyaguchi: The FEAL-8 Cryptosystem and a Call for Attack. CRYPTO 1989: 624–627

- Mitsuru Matsui, Atsuhiro Yamagishi: A New Method for Known Plaintext Attack of FEAL Cipher. EUROCRYPT 1992: 81–91

- Sean Murphy, The Cryptanalysis of FEAL-4 with 20 Chosen Plaintexts. J. Cryptology 2(3): 145–154 (1990)

- A. Shimizu and S. Miyaguchi, Fast data encipherment algorithm FEAL, Advances in Cryptology — Eurocrypt '87, Springer-Verlag (1988), 267–280.

- Anne Tardy-Corfdir, Henri Gilbert: A Known Plaintext Attack of FEAL-4 and FEAL-6. CRYPTO 1991: 172–181