Botnet Storm

Le botnet Storm (à ne pas confondre avec StormBot, qui est un script TCL non malveillant) est un réseau commandé à distance de machines zombies (ou "botnet") qui ont été infectées par le ver Storm, un cheval de Troie répandu par e-mail. Certains ont estimé que vers septembre 2007, le ver Storm avait infecté entre 1 million et 50 millions de systèmes informatiques[1] - [2]. D'autres sources estiment la taille du botnet comprise entre 250 000 et 1 million de systèmes contaminés. De manière plus prudente, un analyste en sécurité réseau a déclaré avoir développé un logiciel qui aurait fait reculer le botnet et estime qu'il ne contrôle plus que 160 000 ordinateurs[3]. Le botnet Storm fut identifié la première fois vers janvier 2007 ; il représente environ 8 % des logiciels malveillants présents sur les ordinateurs tournant sous Microsoft Windows[4].

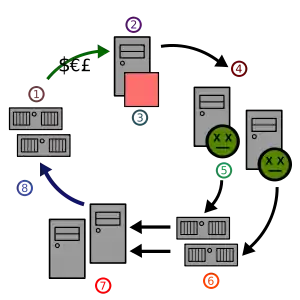

(1) Site web du spammeur (2) Spammeur (3) Logiciel de spam (4) Ordinateurs zombies (5) Virus ou cheval de troie (6) Serveurs de courrier (7) Utilisateurs (8)Trafic internet.

Le botnet Storm a été utilisé dans diverses activités criminelles. Ses contrôleurs et ses créateurs n'ont pas encore été identifiés. Le botnet Storm a montré des signes de comportements défensifs qui indiquent que ses contrôleurs protègent activement le botnet contre les tentatives d'identification et de neutralisation. Le botnet a spécifiquement attaqué les opérations de certains vendeurs et certains chercheurs en sécurité qui tentaient de s'occuper du botnet[5]. L'expert en sécurité Joe Stewart a révélé en 2007 que les opérateurs du botnet commençaient à décentraliser leurs opérations, peut-être dans le but de vendre des portions du botnet Storm à d'autres opérateurs. Des rapports de 2007 indiquaient que le botnet Storm était en déclin, mais plusieurs experts en sécurité considéraient que le botnet restait une menace majeure sur le net, et le FBI considère que le botnet est un risque majeur d'augmentation des fraudes bancaires, usurpations d'identités et autres cybercrimes[6] - [7].

Le botnet est reconnu suffisamment puissant pour, comme en septembre 2007, bloquer la connexion Internet de pays entiers, et il est estimé capable d'exécuter plus d'instructions par seconde que certains des plus puissants superordinateurs au monde[8], bien que la comparaison ne soit pas vraiment pertinente, selon l'analyste James Turner, pour qui comparer un botnet à un superordinateur revient à comparer une armée de snipers à une bombe nucléaire[9]. Bradley Anstis, travaillant dans l'entreprise de sécurité britannique Marshal, a déclaré quant à lui : "la chose la plus inquiétante est la bande passante. Calculez juste 4 millions de fois une connexion ADSL standard. C'est beaucoup de bande passante. C'est plutôt inquiétant. Avoir des ressources comme celles-là à leur disposition, réparties autour du monde avec une présence significative et dans de nombreux pays, signifie qu'ils peuvent mener des attaques par déni de service distribué très efficaces contre des hébergeurs internet."[9]

Origines

Détecté pour la première fois sur Internet en janvier 2007, le botnet Storm tire son nom des premiers sujets des e-mails (en anglais) qu'il envoyait, tels que « 230 morts dans la tempête frappant l'Europe ». Les sujets provocateurs utilisés plus tard incluent « Un missile chinois abat un avion américain » et « La secrétaire d’État américaine Condoleezza Rice a botté les fesses de la chancelière allemande Angela Merkel » [1] - [10] - [11] Certains professionnels de la sécurité de l'information soupçonne que des spammeurs connus, incluant Leo Kuvayev, pourraient être impliqués dans le contrôle du botnet Storm[12]. Selon le journaliste Daniel Tynan, écrivant sous le pseudonyme de Robert X. Cringely, Microsoft et Adobe Systems sont en grande partie responsables de l'existence du botnet Storm[13]. D'autres sources indiquent que le ver Storm utilise principalement l'ingénierie sociale pour infecter ses victimes[14]. Selon Patrick Runald, le botnet Storm se concentre fortement sur les États-Unis, et il est probable que des agents américains travaillent dessus[15].

Notes et références

- (en) Kevin Spiess, « Worm 'Storm' gathers strength », sur Neoseeker,

- (en) « Storm Worm's virulence may change tactics », sur British Computer Society,

- (en) Ruben Francia, « Storm Worm network shrinks to about one-tenth of its former size », sur Tech.Blorge,

- (en) George Dvorsky, « Storm Botnet storms the Net », sur Insitute for Ethics and Emerging Technologies,

- (en) John Leyden, « Storm Worm retaliates against security researchers », sur The Register,

- (en) Dennis Fisher, « Experts predict Storm Trojan's reign to continue », sur Search Security,

- (en) Rick Coca, « FBI: 'Botnets' threaten online security », sur Inside Bay Area,

- (en) Sharon Gaudin, « Storm Worm Botnet Attacks Anti-Spam Firms », sur InformationWeek,

- (en) Liam Tung, « Storm worm: More powerful than Blue Gene? », sur ZDNet Australia,

- (en) Jon Brodkin, « Financially motivated malware thrives »,

- (en) Christopher, « Devastating "Storm" Computer Worm Waiting in the Wings », sur Yahoo! News,

- (en) David Utter, « Storm Botnet Driving PDF Spam »,

- (en) Robert X. Cringely, « The Gathering Storm », sur InfoWorld,

- (en) Thorsten Holz, « Measurements and Mitigation of Peer-to-Peer-based Botnets: A Case Study on Storm Worm », Usenix,

- (en) Ryan Singel, « Report: Cybercrime Stormed the Net in 2007 », sur Wired News,