Cyberattaque NotPetya

NotPetya est un logiciel malveillant de type wiper[1] (il détruit les données), mais apparait sous la forme d'un rançongiciel (appelé aussi ransomware en anglais) en affichant sur l'écran de l'ordinateur infecté une demande de rançon. Son mécanisme de propagation permet de le classer comme ver informatique.

| Nom commun | NotPetya |

|---|---|

| Classe | Ver informatique |

| Type | wiper |

| Auteur | Inconnu |

| Système(s) d'exploitation affecté(s) | Windows XP à Windows 10 |

Il est à l'origine d'une nouvelle cyberattaque mondiale (la troisième cyberattaque en moins d'un mois après WannaCry et Adylkuzz, tous les deux survenus en mai 2017), qui a également attiré l'attention des médias internationaux.

Lors de son apparition le 27 juin 2017, il est d'abord considéré comme une nouvelle variante de Petya, mais peu après, cette hypothèse est démentie par Kaspersky Lab qui estime qu'il s'agit « d'un nouveau rançongiciel n'ayant jamais été vu auparavant » et le surnomme ainsi NotPetya afin de le différencier de ce dernier.

Il touche toutes les versions de Microsoft Windows, de Windows XP à Windows 10 et utilise, pour se propager, la faille de sécurité qu'il exploite au même titre que WannaCry, c'est-à-dire EternalBlue, qui a été volée à la NSA par le groupe de pirates informatiques The Shadow Brokers[2]. Cette faille de sécurité de Windows a été corrigée par Microsoft au mois de mars 2017 (bulletin de sécurité MS17-010), mais beaucoup d'entreprises n'ont pas mis à jour leur système d'exploitation, d'où cette cyberattaque mondiale.

Apparition

Le 27 juin 2017, une nouvelle vague massive de cyberattaques mondiales « rappelant le mode d'action du virus WannaCry survenu le week-end du 12 au 13 mai 2017 » affecte des centaines de milliers d'ordinateurs du monde entier[3]. Les premières infections dans le monde ont commencé à 11 heures, celles de la France surviennent 4 heures plus tard, à 15 heures.

Entreprises touchées par NotPetya

Elle touche simultanément :

- des entreprises majeures et des grandes banques en Ukraine ;

- plusieurs grandes entreprises comme Mars ou Nivea (en Allemagne) ;

- le métro de Kiev indiquait « ne pas pouvoir accepter de paiements en carte bancaire à ses guichets à cause d'une cyberattaque » sur sa page Facebook ;

- la firme de publicité britannique WPP a déclaré que ses systèmes informatiques avaient également été touchés. Le site de la firme indiquait que des opérations de maintenance étaient en cours sur le site, mais il s'agissait de la cyberattaque ;

- une grande entreprise d'expédition néerlandaise a confirmé que ses appareils informatiques étaient en panne[4];

- l'entreprise danoise Maersk, de transport et de logistique a annoncé la perte de 300 millions de dollars de perte d'activité[5] et la fermeture de plusieurs sites à la suite de la cyberattaque ;

- le géant pétrolier russe Rosneft a déclaré que ses serveurs avaient subi une cyberattaque caractérisée comme puissante, mais il a pu passer sur un serveur de secours ;

- aux États-Unis, le laboratoire pharmaceutique américain Merck a été touché, estimant ses pertes à 870 millions de dollars[6] ;

- la firme Mondelēz International, qui gère la marque française de biscuiterie LU, a également été touchée, estimant ses pertes à 188 millions de dollars[6] ;

- En Europe, TNT Express, filiale de FedEx, déclare avoir perdu 400 millions de dollars à la suite de l'attaque[6] ;

- la centrale nucléaire de Tchernobyl a également été touchée par le virus, et les mesures de la radioactivité ne sont plus suivies informatiquement, mais manuellement, par les techniciens avec des compteurs Geiger.

La France n'est pas épargnée par NotPetya :

- l'entreprise française spécialisée dans la construction de bâtiments Saint-Gobain a été touchée par le virus[7], affirmant avoir essuyé des pertes de 384 millions de dollars[6] ;

- l'enseigne de grande distribution française Auchan a également été touchée via sa filiale ukrainienne mais les magasins français n'ont pas été affectés ;

- la SNCF a également été affectée par le virus, mais ce dernier a été contenu. Il n'y a eu aucune perturbation sur le réseau.

Caractéristiques

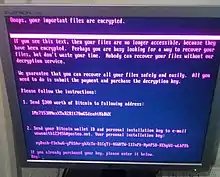

Le ransomware NotPetya s'affiche à chaque démarrage de l'ordinateur à la place de Windows. Ainsi, on voit, sur un écran noir avec un texte écrit en rouge et en anglais, le message suivant :

"Ooops, vos fichiers ont été chiffrés. Si vous voyez ce message, vos fichiers ne sont plus accessibles, car ils ont été chiffrés. Peut-être que vous recherchez un moyen de récupérer vos fichiers, mais ne perdez pas votre temps. Personne ne peut récupérer vos fichiers sans notre service de déchiffrement."

Ainsi, ce dernier demande un paiement en Bitcoin, une crypto-monnaie, de 300 dollars et de l'envoyer à une adresse e-mail au hasard, pour pouvoir récupérer l'accès à ses fichiers. Mais l'adresse renvoyée a été désactivée par le fournisseur de messagerie allemand Posteo, ce qui fera qu'aucun fichier ne sera récupéré après le paiement de la rançon[8]. Les données sont alors détruites. Pour les experts en sécurité informatique, NotPetya n'est pas un ransomware, mais un wiper, qui servira à détruire les données des utilisateurs : son but n’est pas l’extorsion, mais la destruction pure et simple des données informatiques[1].

Contrairement à WannaCry, il n'existe ni « kill switch », un mécanisme d’arrêt global, ni d’outil de déchiffrement. Une solution de prévention a néanmoins été trouvée par des experts. En effet, il est possible d’immuniser son système contre une future infection de NotPetya en créant un fichier nommé "perfc" à la racine du dossier "Windows"[9]. C'est ce fichier qu'il va chercher avant de commencer le chiffrement des données de l'ordinateur. S'il trouve ce fichier, le chiffrement des données n'aura pas lieu. S'il ne trouve pas ce fichier, il continuera son travail.

Diffusion et activation du ransomware

Le ransomware NotPetya s'active depuis une tâche planifiée ou un fichier exécutable (.exe). Une fois qu'on clique sur ce fichier, l'ordinateur infecté va planter et redémarrer en affichant un écran bleu de la mort, puis l'utilitaire de recherche des erreurs sur les disques durs de Windows (appelé CHKDSK) va procéder à une fausse vérification des disques durs avant que le message de rançon s'affiche sur l'écran de l'ordinateur infecté. Une fois qu’il a réussi à prendre pied sur une machine au sein d’un réseau d’entreprise, NotPetya va tenter de se diffuser à travers le réseau interne de l’entreprise pour piéger d’autres machines. Pour cela, le malware a plusieurs cordes à son arc. Il intègre deux outils de piratage volés à la NSA, qui ont été publiés par le groupe The Shadow Brokers, à savoir EternalBlue et EternalRomance (les deux failles de sécurité de Windows). Les deux permettent de prendre le contrôle d’une machine par le biais du protocole SMBv1. Ils s’appuient sur des failles qui ont été patchées depuis plusieurs mois par Microsoft[10].

Si la voie du protocole SMB est infructueuse, le malware va chercher des mots de passe administrateur sur la machine et, le cas échéant, tenter de se connecter sur d’autres terminaux par les ports TCP 139 et 445 en utilisant le fameux protocole SMBv1. S’il détecte un serveur ou, mieux, un contrôleur de domaine, il y déposera un exécutable (.exe) qui sera actionné à distance en utilisant des outils de téléadministration de Microsoft (PSEXEC et WMIC). L’avantage de cette méthode est qu’elle permet aux pirates d’infecter des machines même si elles ont toutes les mises à jour de sécurité installées.

Si le réseau de l’entreprise est connecté à des partenaires, rien n’empêche le virus d’infecter par ce biais d’autres organisations.

Les cibles et vecteurs d'infection

A l’instar de WannaCry, NotPetya cible surtout les entreprises et les organisations. Mais contrairement à son prédécesseur, il ne se propage pas de manière sauvage par Internet. D’après Microsoft[11], la première infection a eu lieu en Ukraine. Les pirates se sont servis de la procédure de mise à jour d’un logiciel de comptabilité ukrainien (MEDoc) pour faire entrer leur code malveillant dans le réseau d’une entreprise locale[12]. Ce logiciel est très utilisé dans les entreprises ukrainiennes, cette hypothèse permettrait d'expliquer sa viralité dans le pays, puis dans l'Europe.

Kaspersky a identifié un autre vecteur d’infection du ransomware NotPetya, à savoir le site web de la ville ukrainienne de Bakhmut, dans la région de Donetsk. Les pirates ont piégé la page d’accueil de telle manière à provoquer le téléchargement d’un exécutable déguisé en mise à jour Microsoft Windows. Les pirates ont peut-être utilisé d’autres vecteurs, comme l’envoi d’e-mails piégés aux victimes.

Le processus de déchiffrement est totalement inopérant depuis que l’hébergeur de messagerie instantanée allemand Posteo a désactivé l’unique adresse e-mail que devaient utiliser les victimes pour confirmer le paiement en Bitcoins de la rançon. Sans cette confirmation, les pirates ne peuvent pas identifier le payeur et donc envoyer la clé de chiffrement, si toutefois ils avaient eu l’intention de le faire.

Pour sa part, le chercheur en sécurité Matt Suiche estime que le message de rançon n’est qu’un leurre pour alimenter la machine médiatique et que le véritable objectif de cette attaque est le sabotage. D’après son analyse, les données de la zone d’amorçage ne sont sauvegardées nulle part, mais simplement remplacées par autre chose. Le disque dur serait donc de toute façon irrécupérable. « La version actuelle de NotPetya a été réécrite pour être un wiper, et non un ransomware », souligne l’expert.

Enquête et soupçons

En France, le parquet de Paris a ouvert une enquête en flagrance pour « accès et maintien frauduleux dans des systèmes de traitement automatisé de données », « entrave au fonctionnement de ces systèmes » et « extorsion et tentative d'extorsion ».

Le groupe russe Sandworm (ou Iridium) est soupçonné d'être à l'origine des attaques[13].

Prévention du virus

L'Agence nationale de la sécurité des systèmes d'information recommande fortement de faire les opérations suivantes :

- effectuer régulièrement des sauvegardes de ses fichiers importants sur des supports externes et isolés qui doivent rester déconnectés de l'ordinateur ;

- mettre à jour ses logiciels (particulièrement les navigateurs, anti-virus et pare-feu) ainsi que le système d'exploitation Windows régulièrement ;

- ne jamais cliquer sur des liens Internet douteux ou piratés ;

- ne jamais donner ses coordonnées bancaires à des personnes inconnues ;

- désactiver le protocole de partage de fichiers SMB1.

En cas d'infection

En cas d'infection par le virus NotPetya (ou par n'importe quel autre virus informatique), il est recommandé de :

- déconnecter immédiatement l'ordinateur en question du réseau local pour éviter la contamination des autres ordinateurs par le virus ;

- isoler le serveur concerné le temps d'appliquer les mesures de sécurité nécessaires ;

- prévenir le service informatique (ou de sécurité) le plus rapidement possible si vous êtes en entreprise.

Notes et références

- Pierre Sautreuil et Fabrice Deprez, « Ukraine, anatomie d'une cyberguerre — épisode 1 : la menace au quotidien - Politique - Numerama », Numerama, (lire en ligne, consulté le )

- « Déclaration de la police française : Le rançongiciel #Petya exploite le même mode de propagation que #WannaCry. Toutes les versions Windows sont concernées. », sur twitter.com, (consulté le )

- « Une cyberattaque mondiale frappe des entreprises et des administrations », sur LEFIGARO (consulté le )

- (en-GB) Jon Henley European affairs correspondent, « 'Petya' ransomware attack strikes companies across Europe », The Guardian, (ISSN 0261-3077, lire en ligne, consulté le )

- Christophe Auffray, « Les 10 nuits en enfer de Maersk pour réinstaller 4000 serveurs et 45000 PC », ZDNet France, (lire en ligne, consulté le )

- (en) Andy Greenberg, « The Untold Story of NotPetya, the Most Devastating Cyberattack in History », Wired, (lire en ligne)

- Maryse Gros, « Saint-Gobain évalue à 250 M€ les dégâts liés à l'attaque NotPetya », sur Le Monde, (consulté le ).

- (en-GB) « Global ransomware attack causes turmoil », BBC News, (lire en ligne, consulté le )

- (en) Charlie Osborne, « Create a single file to protect yourself from the latest ransomware attack | ZDNet », ZDNet, (lire en ligne, consulté le )

- (en-US) Mark Scott et Nicole Perlroth, « New Cyberattack Spreads in Europe, Russia and U.S. », The New York Times, (ISSN 0362-4331, lire en ligne, consulté le )

- (en-US) « New ransomware, old techniques: Petya adds worm capabilities », Windows Security, (lire en ligne, consulté le )

- (uk) « Déclaration officielle de la police ukrainienne du cybercrime au sujet du « patient zéro » », sur twitter.com, (consulté le )

- Edward Back, « La Russie prépare des cyberattaques de grande ampleur pour l’hiver », sur Futura, (consulté le )