Code à bulles

Le code à bulles est un système de marquage anti-contrefaçon basée sur un identifiant unique similaire aux Code-barres mais non falsifiable. Ce système d’identifiant unique réplique sur un support de résine transparente le principe la distribution aléatoire de bulles constatée lors de fabrications de micro-processeurs. L'authenticité du produit marqué se déduit par comparaison entre les bulles présentes dans l'étiquette en résine et leur image proposée sur un site de contrôle.

Historique

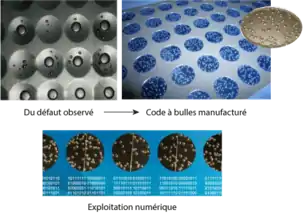

Le code à bulles a été développé en 2002 par le laboratoire de recherche Novatec Electronic Assembly Process[1] - [2], qui en a concédé la licence d'exploitation à sa filiale Prooftag[3] - [4]. En 1998, dans le cadre des travaux effectués dans le laboratoire de recherche Novatec il est observé des bulles entrainant des défauts dans des polymères conducteurs ou isolants[5]. Deux ingénieurs[6] - [7] Francis Bourrières et Clément Kaiser cherchaient à éliminer ces bulles en essayant de mettre au point un dispositif d’application sous vide desdits polymères pour des circuits électroniques. Malgré des améliorations continues effectuées sur plusieurs années, le procédé inventé ne donnera jamais entière satisfaction, il subsiste toujours quelques bulles apparaissant ici ou là de façon incontrôlée. Abandonnant les travaux de recherche, les deux ingénieurs finissent par appliquer ce défaut majeur dans le domaine électronique à un autre domaine[8].

Description du système

Composition et fonction du code à bulles

Il s’agit d’un support en polymère transparent[9]. Ce support contient une constellation de bulles visibles à l’œil dont la présence est le résultat d’une auto- génération chaotique. À partir de chaque codes à bulles est extraite une signature numérique unique et imprévisible. Cette signature est accessible uniquement en lecture et jamais en écriture. Elle ne peut pas être usurpée sans la présence physique du code à bulles qui remplit ainsi une double fonction d’authentification physique et numérique.

Principe de fonctionnement

Chaque code à bulles est associé avec un objet pour prouver son authenticité ou avec un document pour prouver son intégrité et sa non falsification.

Un code à bulles fonctionne de façon analogue à la biométrie. L’empreinte du code à bulles est stockée sous forme numérique et d’image dans une base de données en relation avec l’objet et l’information à protéger[10].

Singularité de l'identifiant

La probabilité de reproduction avec 40 bulles est de 1/10160 . Les bulles appartenant à un même code ont des formes quelconques et occupent des positions relatives toujours différentes. Ces bulles auto générées dans une matière transparente réagissent à la lumière à l’interface bulle/matière du fait d’indices de réfraction différents, en produisant des reflets et des ombres connectés avec la source lumineuse. C’est grâce à ces combinaisons associées à un grand nombre de bulles qu’il est possible d’extraire des signatures discriminantes et de prouver que le code à bulle est un original généré par la nature.

Ces propriétés confèrent à chaque code à bulles manufacturé une double fonction : identifiant unique car il génère son propre code et authentifiant car il est non reproductible et il faut sa présence physique pour attester de sa propre signature.

Contrôle d’authenticité

Contrôle visuel

Le contrôle s’effectue de façon visuelle en rapatriant sur l’écran de l’ordinateur ou du smartphone l’image 2D du code à bulles stocké en base de données et en comparant cette image avec la constellation du code à bulles 3D physiquement associé à l’objet ou document.

Contrôle électronique

Il existe quatre modes de contrôle électronique appelés eDMR (electronic Direct Mobile Reader) dont deux font appel à des smartphones conventionnels sous Android.

Applications

Le code à bulles est utilisé pour garantir l’origine et l’authenticité des vins dans divers pays[11] - [12] - [13] - [14] - [15] - [16] - [17], celle de cosmétiques[18], pour la production d'outillage industriel[19], pour la reproduction numérique de photographies[20].

Lutte contre la fraude documentaire

En Afrique, le code à bulles a été utilisé au Bénin et Burkina Faso pour authentifier certains documents administratifs de la contrefaçon[4] - [21].

Au Bénin, ce sont les titres de propriété qui ont été sécurisés, avec l'aide d'un expert-comptable qui a fondé l’Office béninois d’authentification et anticontrefaçon (Obac)[4]. En Guinée, le système de code à bulles a été utilisé pour rendre infalsifiables procès-verbaux d’élections[22]. Au Cameroun, les procès-verbaux de contrôle technique des véhicules ont utilisé cette technique, ainsi que les vignettes automobile, doublement sécurisées par un QR-code et un code à bulles[23] - [24].

Utilisation pour l'état-civil : lutte contre le phénomène des « enfants fantômes »

Au Burkina Faso, un système appelé iCivil, combinant bracelets de naissance dotés de code à bulles et documents à QR-code a été testé en 2017 dans 20 maternités de Ouagadougou, avec l'objectif de résoudre le problème des enfants non déclarés à la naissance, appelés « enfants fantômes »[25].

Notes et références

- Isabelle Bellin, « Un code à bulles infalsifiable », sur Les Echos, (consulté le )

- Hervé Monzat, « Des bulles pour protéger les faux », sur ladepeche.fr, (consulté le )

- « L'étiquette à bulles un identificateur infaillible et universel », sur ladepeche.fr (consulté le )

- « Les nouvelles technologies au service de l’assurance antifraude – Jeune Afrique », sur JeuneAfrique.com, (consulté le )

- « Traçabilité : les bulles rendent le code unique », sur Mesures, (consulté le )

- Michel Faure, « Les petits génies de la technologie », sur LExpress.fr, (consulté le )

- M.A., « Prooftag invente le code à bulles », sur LExpress.fr, (consulté le )

- « Une erreur de gestion peut-elle devenir une véritable innovation ? », sur Dynamique-Mag.com, (consulté le )

- « Prooftag : le code à bulles en plein boom », sur ladepeche.fr, (consulté le )

- Ahcène Sadi, Processus de certification de documents utilisant un authentifiant chaotique mesurable comme le Code à BullesTM par analyse d’images, Caen, (lire en ligne)

- « Des codes à bulles pour protéger Château Palmer », sur Terre de Vins, (consulté le )

- Le Point magazine, « La traque aux faux châteaux », sur Le Point, (consulté le )

- « La riposte des grands crus contre la fraude », sur SudOuest.fr (consulté le )

- Benoist Simmat, « Technologies: le vin bouge », sur Libération (consulté le )

- Jean-François Preveraud, « Des bulles pour garantir la qualité du vin », sur industrie-techno.com,

- « Prooftag (scellé à bulles) authentification et sécurisation des vins », sur Dico du vin, le dictionnaire du vin, (consulté le )

- (en) « Bubbles spoil fraudsters' fake wine scam », sur The West Australian, (consulté le )

- « Staci partenaire de confiance de Biologique Recherche », sur www.supplychainmagazine.fr (consulté le )

- « CMAS Packaging Systems utilise le Code à Bulles™ pour authentifier sa production d'outillage industriel », sur electronique-mag.com (consulté le )

- « ARTtrust certifie la photo », sur La Tribune (consulté le )

- « Modernisation de l’économie burkinabè : Zoom sur la technologie chaosmétrique », sur Burkina 24 Affaires (consulté le )

- « Montauban. Prooftag sauve les élections guinéennes », sur ladepeche.fr (consulté le )

- « La vignette est cryptée par des éléments de sécurité », sur www.cameroon-tribune.cm (consulté le )

- « Nouvelle vignette sécurisée d’authentiques améliorations »

- Rémy Nsabimana, « iCivil : la solution au phénomène d’ « enfants fantômes » en Afrique », sur BBC News Afrique, (consulté le )