Threat Intelligence

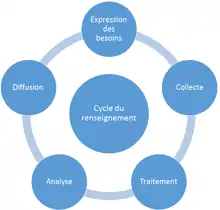

La Threat Intelligence, ou Cyber Threat Intelligence (CTI) est une discipline basée sur des techniques du renseignement, qui a pour but la collecte et l'organisation de toutes les informations liées aux menaces du cyber-espace (cyber-attaques), afin de dresser un portrait des attaquants ou de mettre en exergue des tendances (secteurs d'activités touchés, méthode utilisée, etc). Ce profiling permet de mieux se défendre et d'anticiper au mieux les différents incidents en permettant une détection aux prémices d'une attaque d'envergure (APT).

La terminologie « Threat Intelligence » est apparue au début de l’année 2011. À cette période, les premiers grands cas d’APT sont largement médiatisés. Le concept est toutefois utilisé depuis plus longtemps par des entités étatiques et certaines organisations[1].

Selon la définition de Gartner, la threat intelligence est « la connaissance fondée sur des preuves, y compris le contexte, les mécanismes, les indicateurs, les implications et des conseils concrets, concernant une menace nouvelle ou existante ou un risque pour les actifs d’une organisation qui peuvent être utilisés afin d’éclairer les décisions concernant la réponse du sujet à cette menace ou un danger. »[2]

Les moyens de la CTI

La CTI permet des avancées dans la recherche des 3 domaines principaux suivants: Cyber crime, Cyber activisme, Cyber espionnage (APT[3]).

Les informations collectées peuvent être de différente nature. Ils peuvent être des marqueurs, des indicateurs de compromissions (IOC tels que des hash, des noms de domaine, des adresses IP), historiques d'attaques, mais aussi des signes d'identification comme la réutilisation d'architecture ou de plateforme ayant servi dans le passé, l'utilisation de services, techniques, méthodes spécifiques (signatures communes, registrant identique).

Les moyens de collecte sont divers:

- Renseignement Open Source (OSINT)

- Flux de données commerciaux et communautaires

- Média sociaux (SOCMINT)

- Renseignement d'origine humaine et capacité d'analyse et de corrélation (HUMINT)

- Informations provenant du Deep et Dark web.

Les moyens d'échanges tendent à s'harmoniser afin de développer des standards réutilisables par le plus grand nombre. Ainsi des initiatives OpenSource tels que STiX[4] permettent d'échanger de l'information CTI de manière organisée. Cela permet par ailleurs de générer des règles de détection pour les outils de supervision tels que les IPS dans différents formats (snort, YARA, openIOC, etc)

Les outils utilisés par les analystes de Threat Intelligence sont nombreux, ils peuvent être accessibles publiquement et de manière gratuite ou non. Ci-dessous une liste non exhaustive d'outils qui sont utilisés pour le renseignement sur la menace:

Types de Cyber Threat Intelligence

- Tactique: méthodes utilisées par les attaquants, leurs habitudes et les outils dont ils se servent

- Technique: indicateurs de malwares spécifiques ou présence de communications malveillantes (C&C ou C²)

- Opérationnelle: détails d'une attaque spécifique, permet d'évaluer la capacité d'une organisation à se défendre des futures menaces

- Stratégique: information haut-niveau sur l'évolution des risques pour mieux anticiper les stratégies à adopter

Articles connexes

Notes et références

- eZ Systems, « Threat intelligence et APT / MISC-079 / MISC / Connect - Edition Diamond », sur connect.ed-diamond.com (consulté le )

- « La threat intelligence : une nouvelle arme contre les cyber menaces ? », sur Cercle Européen de la Sécurité et des Systèmes d'Informations (consulté le )

- (en) David Bizeul, Ivan Fontarensky, Ronan Mouchoux, Fabien Perigaud, Cedric Pernet, « The Eye of the Tiger », Airbus D&S CyberSecurity blog, (lire en ligne, consulté le )

- « STIX - Structured Threat Information Expression | STIX Project Documentation », sur stixproject.github.io (consulté le )

- « Découverte des Google Dorks - Information Security », Information Security, (lire en ligne, consulté le )

- « Qu'est-ce qu'un CSIRT? », sur cert.ssi.gouv.fr, (consulté le )