Systèmes de détection et de prévention d'intrusions dans les systèmes distribués

Les systèmes de détection et de prévention d'intrusions dans les systèmes distribués permettent de repérer et d’empêcher l'intrusion d'un utilisateur malveillant dans un système distribué comme une grille informatique ou un réseau en nuage.

En effet, les infrastructures distribuées utilisent des technologies ainsi que des architectures liées à la virtualisation, aux protocoles d'internet ou intégrées. Cela peut donc attirer des attaquants souhaitant tirer profit des vulnérabilités inhérentes à ces technologies.

De plus, les systèmes distribués sont souvent vulnérables à certaines attaques telles que l'usurpation de l'adresse MAC, l'usurpation d'adresse IP, l'empoisonnement du cache DNS, les attaques par déni de service, etc.

De par leur nature figée, les IDPS traditionnels ne sont pas adaptés à la nature changeante des systèmes distribués. De nombreuses recherches ont donc été effectuées pour trouver des techniques permettant de répondre aux challenges inhérents à ces architectures.

Notions

Définitions

Les systèmes de détection d'intrusion (ou IDS : Intrusion Detection System) ont pour fonction la surveillance d’événements se produisant dans un système informatique ou dans un réseau. Ils ont pour but d'analyser les signaux permettant de détecter de possibles violations ou des menaces de violations des politiques de sécurité ou de l'utilisation normale de ces politiques[1] - [2].

Différentes approches de détection sont utilisées dans les IDS[3] :

- Statistique : contrôle les données, le trafic réseau et le profil de l'utilisateur à la volée

- Motifs : recherche des schémas connus d'intrusion

- Règles : vérifie que les droits des systèmes sont bien respectés, que le comportement des utilisateurs n'est pas anormal

- États : s'assure de la logique des actions et des données

- Heuristique : vérifie les données en utilisant des technologies basée sur l'apprentissage.

Les systèmes de prévention d'intrusion (ou IPS : Intrusion Prevention System) ont pour but de détecter les intrusions sur un ordinateur et d'essayer de les arrêter[1].

Les systèmes de détection et de prévention d'intrusion (ou IDPS : intrusion and prevention detection systems) sont des systèmes ayant pour but de détecter mais aussi de prévenir les attaques et de les remonter à la personne chargée de la sécurité[4] - [5].

Les problématiques d'IDPS dans des systèmes distribués peuvent être abordées par le biais de l'informatique en nuage car, elles en sont un sous-ensemble et héritent de toutes les problématiques liées aux systèmes et aux réseaux[6] - [7] - [8] - [9].

Problématique

L'augmentation rapide et continuelle de l'utilisation des outils informatiques distribués dans des secteurs comme les hôpitaux, l'armée, l'industrie etc. rendent leur protection de plus en plus importante car leur compromission peut avoir des effets dramatiques[10].

Dans la lutte contre ces attaques, l'utilisation des IDPS est maintenant devenue de plus en plus importante car ils permettent l'identification, la journalisation et la prévention d'incidents. Ils ont aussi pour but d'informer les personnes chargées de la sécurité et permettent aussi de dissuader les individus de violer leurs politiques de sécurité[11] - [12].

Techniques

IDPS basés sur des hyperviseurs

En raison de la nature figée des systèmes qu'ils surveillent, les IDPS traditionnels ont généralement des politiques de sécurité statiques et des besoins en matière de sécurité stable qui ont été identifiés au cours du temps. A contrario, dans des environnements utilisant des machines virtuelles, les machines peuvent être ajoutées et supprimées dynamiquement et les besoins en matière de sécurité de chaque machine peuvent être différents[13] - [14].

Un modèle d'IDPS (CIDPS : Cloud IDPS) basé sur un hyperviseur (ou moniteur) a donc été proposé pour résoudre ce problème et ainsi permettre la sécurisation de plusieurs machines dans des environnements virtuels[15]. Il a été prouvé que l'utilisation des hyperviseurs peut améliorer la détection et la prévention d'attaques car les CIDPS ont un contrôle total sur les ressources du système ainsi que sur les états des machines virtuelles. Ce modèle ne présente pas de solution en cas d'effondrement du système provoqué par une attaque importante sur le système[13].

Technique basée sur la détection d'anomalie

Des travaux ont été effectués afin de tester un IDS basé sur la détection d'anomalie au niveau applicatif (et plus précisément sur une application en mode SaaS). Les chercheurs sont partis du postulat suivant : l'intrusion dans un système arrive le plus généralement lorsque le code de l'application est en train d’être exécuté. Ils ont donc testé différentes techniques basées sur la détection d'anomalie et ont démontré que cette technique pouvait être efficace pour détecter les intrusions qui n’étaient pas encore connues. Leur expérience n'a par contre pas donné d'information quant à la bonne façon de prévenir les attaques[13].

L'apprentissage automatique est une autre méthode qui a été utilisée pour « former » les systèmes à faire de la détection d'anomalie.

Kleber Vieira a par exemple, utilisé des réseaux de neurones artificiels pour détecter des attaques. Dans cette expérience, chaque nœud d'un système distribué analyse les événements relatifs à ses ressources et informe ses voisins s'il a détecté une intrusion. Les chercheurs ont prouvé que l'utilisation de cette technique permet d'avoir des coûts de traitement faibles tout en gardant des performances satisfaisantes dans des implémentations réelles[13] - [16]. L’inconvénient de cette solution est qu'elle ne permet pas de prévenir les attaques[13].

Système centralisé

Wang et al. ont proposé un IDS collaboratif en utilisant une gestion centralisée, permettant une détection rapide avec une bonne précision[17]. Le système manque de scalabilité. Les performances sont diminuées quand le gestionnaire central reçoit une trop grosse quantité de données. Un point individuel de défaillance est également induit par la présence du gestionnaire central[18]. Une autre solution proposée se base sur une instance d’IDS par utilisateur du cloud, qui transmet des informations à un gestionnaire central[19]. Comme la solution précédente, celle-ci présente un point individuel de défaillance.

P2P

Afin de pallier les problèmes liés au point unique de défaillance, une solution distribuée utilisant le P2P a été proposée[20]. Même si cette solution résout le problème originel, elle en apporte un nouveau : sa nature distribuée la rend vulnérable à des attaques de grande envergure[18].

Système autonome

Un système autonome a pour but de pouvoir s'adapter aux changements de contexte en s'auto-gérant, s'auto-réglant, s'auto-configurant, s'auto-diagnostiquant et s'auto-réparant[21].

De telles solutions sont très adaptées à la nature changeante des systèmes distribués qui les rendent difficile à surveiller avec des moyens traditionnels. Des expériences ont été menées pour essayer de faire en sorte que le système de détection s'adapte automatiquement à ces changements[18].

Par exemple, Smith et al. ont proposé un système de détection d'anomalies autonome fonctionnant dans un environnement à grande échelle. Il exploite une collection de techniques ayant pour but la collecte et l'analyse automatique des données collectées. Ces données sont ensuite transformées dans un format unique, permettant ainsi de ne garder que les informations importantes. Leurs travaux prouvent que ce système autonome est efficace tout en utilisant peu de ressources[22]. Leur système ne permet pas l'automatisation de la prévention d'intrusion car les alertes sont remontées aux administrateurs système pour validation[22].

Exploration de données

L'utilisation de techniques d'exploration de données sur les contrôleurs de machines virtuelles a permis un fort taux de détection sur des serveurs virtuels. Les chercheurs ont démontré qu'il était possible de détecter en moyenne 93 % des attaques avec 3 % de faux positifs[23].

Évaluation et analyse des risques

Lee et al. ont proposé un IDS basé sur l'évaluation des risques. Leur solution, appelée AAA, est basée sur un module permettant de gérer l'authentification, les autorisations et la journalisation. Quand un utilisateur essaie d’accéder au système sous surveillance, AAA vérifie les informations de l'utilisateur. Si l'utilisateur est authentifié, AAA récupère son niveau d'anomalie et choisit un système d'exploitation ayant l'IDS avec le niveau de sécurité correspondant à celui de l'utilisateur installé[24]. Les niveaux de sécurité sont divisés en trois catégories distinctes : haute, moyenne et basse. Un niveau de sécurité haut essaie de détecter toutes les attaques, un faible essaie de détecter les attaques les plus courantes[25].

Les informations concernant l'utilisateur, les journaux système, et les transactions effectuées par l'utilisateur sont stockées dans une base de données ; celles concernant les données de l'utilisateur sont stockées dans un centre de données, permettant ainsi une bonne isolation[25].

Le problème de cette méthode est qu'elle n'est pas assez solide pour détecter des attaques distribuées car chaque IDS travaille de manière indépendante[18]. De plus, elle nécessite un grand nombre de systèmes d'exploitation pour les utilisateurs de haut niveau[26].

Système de détection et de prévention d'intrusion réseau basée sur la virtualisation

Une solution, appelée VMFence, a été développée et se base sur des machines virtuelles qui surveillent les paquets transitant sur le réseau ainsi que les données présentes sur les autres machines virtuelles. Le but de cette solution est de ne pas avoir à installer des IDS sur chacune des instances de machine virtuelle. Le problème de cette technique est que les IDS n'ont aucun contrôle sur les instances de machines virtuelles, les rendant vulnérable à des attaques de l’intérieur[27].

Agent logiciel

Deux modèles basés sur l'utilisation d'agents logiciels ont été proposés : le premier, utilise les réseaux pair à pair (P2P)[28] et le deuxième, un mélange d'agents mobiles et fixes distribués sur les différents nœuds du système[29]. Ces deux approches permettent une bonne évolutivité[30] mais ne permettent pas une robustesse suffisante car les agents logiciels ne peuvent pas partager assez d'information entre eux[31].

Système de détection et de prévention distribué, collaboratif et orienté par les données

Zargar et al. ont proposé un système de détection et de prévention distribué, collaboratif et guidé par les données (ou DCDIDPS : Distributed, Collaborative, and Data driven Intrusion Detection and Prevention system). Ce système travaille au niveau du réseau des machines hôtes mais aussi à des niveaux spécifiques aux plateformes applicatives[32]. Cette solution permet de maximiser les taux de détection car elle surveille les changements système et le transfert de paquets. Ce modèle propose aussi une gestion de confiance entre les revendeurs de cloud pour harmoniser leurs IDPS respectifs et assurer ainsi une meilleure détection et protection[33] - [18].

Architecture

Système de détection d'intrusion machine

Dans les systèmes distribués, les systèmes de détection d'intrusion machine (HIDS : Host based intrusion detection systems) sont placés sur les machines hôtes, les machines virtuelles ou les hyperviseurs afin de détecter des comportements anormaux. Pour ce faire, ils analysent les journaux, les politiques d'accès et/ou les informations d'authentification[34]. De nombreux travaux ont été basés sur cette architecture[16] - [35] - [14].

Système de détection d'intrusion réseau

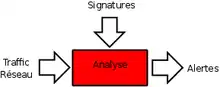

Un système de détection d'intrusion réseau (NIDS : Network based intrusion detection system) surveille le trafic réseau pour détecter des activités malicieuses comme des attaques par déni de service, des balayages de port ou des tentatives d'intrusions. L'information ainsi collectée est comparée avec des attaques connues. Les NIDS sont particulièrement efficaces pour trouver des intrus dans le réseau car ils comparent leurs comportement à une liste qui existe déjà en temps réel. Les NIDS surveillent principalement les adresses IP ainsi que les headers de chaque paquet. Ils utilisent des techniques de détection basées sur des signatures numériques ou de détection d'anomalie. Leur problème principal est que ces méthodes ne sont pas efficaces si le trafic utilise des techniques de chiffrement[36].

Système de détection distribué

Un système de détection et de prévention distribué (Distributed intrusion detection system (DIDS)) est constitué de nombreux IDS (ou NIDS, HIDS, etc.) dans un large réseau, chacun communiquant les uns avec les autres ou avec un serveur central. Les composants du système de détection collectent des informations et les convertissent dans une forme standard qui sera passé à un analyseur centralisé. Ce dernier est une machine qui agrège de l'information à partir de multiples IDS et qui les analyse. Une combinaison faite de méthodes de détection basées sur la recherche d'anomalie et de signature est utilisée pour analyser les données récoltées[37].

Les DIDS peuvent aussi étendre les détecteurs d'intrusions non distribués en vérifiant le trafic réseau et en agrégeant toutes les informations venant de détecteurs individuels. Une fois que les informations venant de chaque système ainsi que du réseau ont été collectées dans une machine centrale, elles peuvent être analysées comme si elles faisaient partie d'un système unique, utilisant une combinaison d'approches basées sur les anomalies et les abus[38].

Système de détection d'intrusion basé sur les hyperviseurs

Un système de détection d'intrusion basé sur les hyperviseurs (Hypervisor-based intrusion detection system) est une plateforme qui s’exécute au niveau de la couche hyperviseur. Il permet la surveillance et l'analyse des communications entre les machines virtuelles, dans le réseau virtuel formé par les hyperviseurs. Ces formes d'IDS permettent d'avoir une bonne disponibilité des informations[39].

Perspective

Les IDPS distribués ont été capables de protéger dans un réseau de grande envergure, mais leur utilisation et leur déploiement dans le cloud computing présente de nombreuses difficultés et reste à faire[40] - [41].

Références

- Scarfone 2007, p. 2-1

- Patel 2013, p. 26

- Liao 2013, p. 18

- Modi 2013, p. 55

- Scarfone 2010, p. 177

- Jin 2011, p. 1133

- Foster 2008, p. 2

- Patel 2013, p. 34

- Khorshed 2012, p. 833-851

- Ramachandran 2004, p. 185

- Scarfone 2007, p. 2-7

- Patel 2013, p. 27

- Patel 2013, p. 35

- Arshad 2013, p. 418

- Tupakula 2011, p. 746-747

- Vieira 2010, p. 38-42

- Wang 2010, p. 1

- Patel 2013, p. 36

- Dhage 2011, p. 236-237

- Kholidy 2012, p. 380

- Patel 2009, p. 227

- Smith 2010, p. 380

- Azmandian 2011, p. 45

- Lee 2011, p. 553

- Lee 2011, p. 554

- Modi 2013, p. 36

- Jin 2011, p. 1137-1138

- Ramachandran 2004, p. 187

- Kannadiga 2005, p. 3-4

- Dastjerdi 2009, p. 177

- Dastjerdi 2009, p. 180

- Zargar 2011, p. 333-334

- Zargar 2011, p. 335-339

- Modi 2013, p. 47

- Lee 2011, p. 55

- Modi 2013, p. 49

- Modi 2013, p. 50

- Jones 2000, p. 18

- Modi 2013, p. 51

- Patel 2013, p. 33

- Roschke 2013, p. 729

Bibliographie

- (en) Takeshi Takahashi, Youki Kadobayashi et Hiroyuki Fujiwara, « Ontological Approach Toward Cybersecurity in Cloud Computing », Proceedings of the 3rd International Conference on Security of Information and Networks, New York, NY, USA, ACM, , p. 100–109 (ISBN 978-1-4503-0234-0, DOI 10.1145/1854099.1854121, lire en ligne, consulté le )

- (en) H.A. Kholidy et F. Baiardi, « CIDS: A Framework for Intrusion Detection in Cloud Systems », 2012 Ninth International Conference on Information Technology: New Generations (ITNG), , p. 379–385 (DOI 10.1109/ITNG.2012.94)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) S. N. Dhage, B. B. Meshram, R. Rawat, S. Padawe, M. Paingaokar et A. Misra, « Intrusion Detection System in Cloud Computing Environment », Proceedings of the International Conference & Workshop on Emerging Trends in Technology, New York, NY, USA, ACM, , p. 235–239 (ISBN 978-1-4503-0449-8, DOI 10.1145/1980022.1980076, lire en ligne, consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Chirag Modi, Dhiren Patel, Bhavesh Borisaniya, Hiren Patel, Avi Patel et Muttukrishnan Rajarajan, « A survey of intrusion detection techniques in Cloud », Journal of Network and Computer Applications, vol. 36, no 1, , p. 42–57 (ISSN 1084-8045, DOI 10.1016/j.jnca.2012.05.003, lire en ligne, consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Junaid Arshad, Paul Townend et Jie Xu, « A novel intrusion severity analysis approach for Clouds », Future Generation Computer Systems, vol. 29, no 1, , p. 416–428 (ISSN 0167-739X, DOI 10.1016/j.future.2011.08.009, lire en ligne, consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) S.T. Zargar, H. Takabi et J.B.D. Joshi, « DCDIDP: A distributed, collaborative, and data-driven intrusion detection and prevention framework for cloud computing environments », 2011 7th International Conference on Collaborative Computing: Networking, Applications and Worksharing (CollaborateCom), , p. 332–341

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) P. Kannadiga, M. Zulkernine et S.I. Ahamed, « Towards an intrusion detection system for pervasive computing environments », International Conference on Information Technology: Coding and Computing, 2005. ITCC 2005, vol. 2, , p. 277–282 Vol. 2 (DOI 10.1109/ITCC.2005.279)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Geetha Ramachandran et Delbert Hart, « A P2P Intrusion Detection System Based on Mobile Agents », Proceedings of the 42Nd Annual Southeast Regional Conference, New York, NY, USA, ACM, , p. 185–190 (ISBN 978-1-58113-870-2, DOI 10.1145/986537.986581, lire en ligne, consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Hai Jin, Guofu Xiang, Deqing Zou, Song Wu, Feng Zhao, Min Li et Weide Zheng, « A VMM-based intrusion prevention system in cloud computing environment », The Journal of Supercomputing, vol. 66, no 3, , p. 1133–1151 (ISSN 0920-8542 et 1573-0484, DOI 10.1007/s11227-011-0608-2, lire en ligne, consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Jun-Ho Lee, Min-Woo Park, Jung-Ho Eom et Tai-Myoung Chung, « Multi-level Intrusion Detection System and log management in Cloud Computing », 2011 13th International Conference on Advanced Communication Technology (ICACT), , p. 552–555

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Fatemeh Azmandian, Micha Moffie, Malak Alshawabkeh, Jennifer Dy, Javed Aslam et David Kaeli, « Virtual Machine Monitor-based Lightweight Intrusion Detection », SIGOPS Oper. Syst. Rev., vol. 45, no 2, , p. 38–53 (ISSN 0163-5980, DOI 10.1145/2007183.2007189, lire en ligne, consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) C.A. Martinez, G.I. Echeverri et A.G.C. Sanz, « Malware detection based on Cloud Computing integrating Intrusion Ontology representation », 2010 IEEE Latin-American Conference on Communications (LATINCOM), , p. 1–6 (DOI 10.1109/LATINCOM.2010.5641013)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) D. Smith, Qiang Guan et Song Fu, « An Anomaly Detection Framework for Autonomic Management of Compute Cloud Systems », Computer Software and Applications Conference Workshops (COMPSACW), 2010 IEEE 34th Annual, , p. 376–381 (DOI 10.1109/COMPSACW.2010.72)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Patel A, Shukor Z, Nogueira J, Jùnior J et Wills C, « Autonomic agent-based self-managed intrusion detection and prevention system », South African information security multi-conference (SAISMC 2010), , p. 223-233

- (en) I. Foster, Yong Zhao, I. Raicu et Shiyong Lu, « Cloud Computing and Grid Computing 360-Degree Compared », Grid Computing Environments Workshop, 2008. GCE '08, , p. 1–10 (DOI 10.1109/GCE.2008.4738445)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Kleber Vieira, Alexandre Schulter, Carlos Westphall et Carla Westphall, « Intrusion Detection for Grid and Cloud Computing », IT Professional, vol. 12, no 4, , p. 38–43 (ISSN 1520-9202)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Gustavo N et Miguel C, « Anomaly-based intrusion detection in software as a service », Dependable Systems and Networks Workshops, , p. 19-24

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) U. Tupakula, V. Varadharajan et N. Akku, « Intrusion Detection Techniques for Infrastructure as a Service Cloud », 2011 IEEE Ninth International Conference on Dependable, Autonomic and Secure Computing (DASC), , p. 744–751 (DOI 10.1109/DASC.2011.128)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) John Viega, « Cloud Computing and the Common Man », Computer, vol. 42, no 7, , p. 106–108 (ISSN 0018-9162, DOI 10.1109/MC.2009.252, lire en ligne, consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) A.V. Dastjerdi, K.A. Bakar et S.G.H. Tabatabaei, « Distributed Intrusion Detection in Clouds Using Mobile Agents », Third International Conference on Advanced Engineering Computing and Applications in Sciences, 2009. ADVCOMP '09, , p. 175–180 (DOI 10.1109/ADVCOMP.2009.34)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Wang C, Wang Q, Ren K et Lou W, « Ensuring data storage security in cloud computing », 17th International Workshop on Quality of Service (IWQoS), Charleston, , p. 1–9

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Grobauer B, Walloschek T et Stocker E, « Understanding cloud computing vulnerabilities », Security & Privacy, IEEE, , p. 9:50–7

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Kizza JM, « System intrusion detection and prevention », A Guide to Computer Network Security, , p. 273–98

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Jinn-Tsong Tsai, Jia-Cen Fang et Jyh-Horng Chou, « Optimized task scheduling and resource allocation on cloud computing environment using improved differential evolution algorithm », Computers & Operations Research, vol. 40, no 12, , p. 3045–3055 (ISSN 0305-0548, DOI 10.1016/j.cor.2013.06.012, lire en ligne, consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Khorshed MT, Ali ABMS et Wasimi SA, « A survey on gaps, threat remediation challenges and some thoughts for proactive attack detection in cloud computing », Future Generation Computer Systems, , p. 833–51

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Roschke S, Cheng F et Meinel C, « Intrusion detection in the Cloud », EEE international conference on dependable, autonomic and secure computing, , p. 729-34

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Ahmed Patel, Mona Taghavi, Kaveh Bakhtiyari et Joaquim Celestino Júnior, « An intrusion detection and prevention system in cloud computing: A systematic review », Journal of Network and Computer Applications, vol. 36, no 1, , p. 25–41 (ISSN 1084-8045, DOI 10.1016/j.jnca.2012.08.007, lire en ligne, consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) D.E. Denning, « An Intrusion-Detection Model », IEEE Transactions on Software Engineering, vol. SE-13, no 2, , p. 222–232 (ISSN 0098-5589, DOI 10.1109/TSE.1987.232894, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) P. García-Teodoro, J. Díaz-Verdejo, G. Maciá-Fernández et E. Vázquez, « Anomaly-based network intrusion detection: Techniques, systems and challenges », Computers & Security, vol. 28, nos 1–2, , p. 18–28 (ISSN 0167-4048, DOI 10.1016/j.cose.2008.08.003, lire en ligne, consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Karen Scarfone et Peter, « Guide to Intrusion Detection and Prevention Systems (IDPS) : Recommendations of the National Institute of Standards and Technology » [« Un guide sur les IDPS »], National Institute of Standards and Technology, (lire en ligne, consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Karen Scarfone et Peter Mell, Handbook of Information and Communication Security, Springer Berlin Heidelberg, (ISBN 978-3-642-04116-7, DOI 10.1007/978-3-642-04117-4_9, lire en ligne), « Intrusion Detection and Prevention Systems », p. 177–192

- (en) Anita K. Jones et Robert S. Sielken, « Computer System Intrusion Detection : A survey », (consulté le )

- (en) Hung-Jen Liao, Chun-Hung Richard Lin, Ying-Chih Lin et Kuang-Yuan Tung, « Intrusion detection system: A comprehensive review », Journal of Network and Computer Applications, vol. 36, no 1, , p. 16–24 (ISSN 1084-8045, DOI 10.1016/j.jnca.2012.09.004, lire en ligne, consulté le )

- (en) Rich Feiertag, Clifford Kahn, Dan Schnackenberg, Phil Porras, Maureen Stillman, Stuart Staniford-Chen et Brian Tung, « The Common Intrusion Detection Framework - Data Formats » (consulté le )

- Thiébaut Devergranne, « IDS, IPS, DLP : il faut l’autorisation de la CNIL ! » (consulté le )