Couche 8

La couche 8 est utilisée pour faire référence à l'utilisateur ou à la politique de sécurité. Elle se situe en haut du modèle OSI utilisé dans les réseaux informatiques[1].

Le modèle OSI est un modèle abstrait à 7 couches qui décrit une architecture de communication de données pour les ordinateurs en réseau. Chaque couche est dépendante des données de la couche supérieure. La couche la plus haute (7) est la couche application décrivant les méthodes et les protocoles des logiciels. L'utilisateur est alors considéré comme la 8e. Les vendeurs d'équipements réseaux comme Cyberoam prétendent que la 8e Couche permet aux administrateurs d'identifier les utilisateurs, de contrôler l'activité Internet des utilisateurs dans le réseau, définir les droits des utilisateurs et de générer des rapports par utilisateur.

Selon Bruce Schneier et RSA:

- Couche 8 : Une personne physique.

- Couche 9 : Une organisation.

- Couche 10 : L’État ou les contraintes législatives[2]

Depuis que les couches du modèle OSI sont régulièrement utilisées pour discuter des sujets liés au réseau, un incident causé par l'utilisateur peut être indiqué comme étant de "couche 8", ou de façon plus familière : le problème est entre la chaise et le clavier[3].

Les théories économiques[4] soutiennent que la 8e couche est importante pour la compréhension du modèle OSI. Les politiques portées par les dirigeants telles que la neutralité du réseau, la gestion du spectre électromagnétique, et l'égalité d'accès au numérique comprennent les couches 1 à 7 du modèle OSI.

La 8e couche a également été associée aux contrôleurs physiques (dans le monde réel) ayant recours à un équipement externe de l'appareil pour interagir avec le modèle OSI. Un exemple avec ALI Profibus.

Dans les années 1980, un T-shirt destiné aux geek affichait que la 8e couche était celle des "financiers" et la 9e couche celle des "politiques"[5].

Similarité avec les couches TCP/IP

Dans le modèle TCP/IP, à 4 couches utilisé pour l'Internet, la 5e couche est par analogie parfois décrite comme la couche politique (et la 6e celle de la foi). L'humain est décrit dans la RFC 2321[6], comme la 5e couche du modèle TCP/IP à l'origine du dysfonctionnement, il s'agit bien entendu d'un trait d'humour publié à l'occasion de la journée du poisson d'avril de RFC de 1998.

Autres utilisations

- Linux Gazette publié régulièrement une chronique appelée "Layer 8 Linux Security"[7] (Sécurité : la 8e couche).

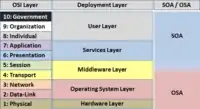

- Les couches 8, 9 et 10, sont parfois utilisés pour représenter des individus, des organisations et des gouvernements et regroupé sous le terme "couche utilisateur" dans les architectures orientées services. Voir le schéma "OSI couches utilisateur" pour plus de détails.

- User-in-the-loop (Utilisateur dans la boucle) est un concept sérieux qui considère la 8e couche comme un modèle à intégrer au système.

- La couche 8 est un logiciel d'évaluation de l'expérience utilisateur Windows de OctoInsight.

- Un système de gestion des données massives (Big Data), dans un système décentralisé, exploite massivement les ressources du cloud étendant alors le modèle OSI. Cela a permis de voir arriver deux autres couches :

- Une 8e couche dite "marché", permettant alors grâce aux instances d'applications de déménager le service fourni.

- Une 9 couche "meta", dans laquelle chaque système distribué répond aux demandes de lectures et écritures au-travers de données et requêtes formatés.

- Le "manager" est une couche intermédiaire gérant le fonctionnement de la couche "marché" et définissant le format des données dans la couche 6 "présentation".

Un simple jeu de JSON codé méta-types sont injectés dans l'hôte utilisant ces 9 couches.

Notes et références

- (en) Cet article est partiellement ou en totalité issu de l’article de Wikipédia en anglais intitulé « Layer 8 » (voir la liste des auteurs).

- « NCSU la Couche 8 de l'Initiative »(Archive.org • Wikiwix • Archive.is • Google • Que faire ?)

- Ian Farquhar, De l'ingénierie de solutions de sécurité au niveau de la couche 8 et ci-dessus, décembre 7, 2010

- « Article de presse sur le "huitième couche" »(Archive.org • Wikiwix • Archive.is • Google • Que faire ?)

- (en) Vincent Mosco, The Political Economy of Communication : Rethinking and Renewal, Londres, SAGE Publications, Inc, , 307 p. (ISBN 0-8039-8560-6).

- ISC 9 de la couche de t-shirt

- IETF, RFC 2321, 1998-04-01

- « La Couche 8 de la sécurité sous Linux »(Archive.org • Wikiwix • Archive.is • Google • Que faire ?)