Sécurité de l'information au sein des RFID

La sécurité de l’information au sein des RFID est définie par l’ensemble des moyens techniques, organisationnels, juridiques et humains nécessaires à la sécurité des systèmes d’information qui exploitent des technologies de radio-identification telles que les étiquettes électroniques (parfois appelées TAG), les passeports électroniques et plus généralement les cartes à puce sans contact. La technologie de radio-identification (appelée RFID, de l'anglais Radio-Frequency Identification) s'est fortement développée depuis sa création dans les années 1950. Elle est très utilisée dans l'industrie, la grande distribution et trouve son utilité dans des domaines allant du marquage d'animaux au paiement automatique, en passant par la lutte contre la contrefaçon. L'utilisation massive des RFIDs est néanmoins l'objet de nombreuses critiques relatives tant au respect de la vie privée qu'à la sécurité des données qui y sont stockées. La nature même de cette technologie, basée sur la communication sans fil, est source de nombreuses failles de sécurité que ce soit au niveau matériel, logiciel ou réseau. Les acteurs industriels et le milieu académique s'attachent à proposer des solutions qui pourraient pallier ces faiblesses, mais chaque contre-mesure publiée s'accompagne de nouvelles attaques la mettant en défaut.

Contexte

Les premières technologies utilisant les ondes radios ont été inventées dans les années 1900. Elles ont été utilisées uniquement pour le transport de messages jusqu’en 1935. L’invention du radar a ouvert la voie à un nouveau champ d'application : la localisation des objets physiques. L'une de ses premières utilisations fut lors de la Seconde Guerre mondiale pour détecter la présence des avions approchant. Cependant le radar ne permettait pas d'identifier de quel côté (ami ou ennemi) était l'appareil détecté. Les Allemands ont par la suite découvert qu'un avion effectuant un tonneau réfléchissait différemment le signal radar; cette manœuvre, si elle est effectuée simultanément par tous les avions amis, permet à l'opérateur de détecter la présence d'avions ennemis. Il s'agit de la première utilisation passive de la radio-identification. Les Allemands et les Britanniques ont par la suite équipé leurs avions d'un dispositif de type IFF. Ce système permet de discerner si les avions approchant sont amis ou potentiellement suspects, grâce à l'utilisation de signaux radar codés. Ces derniers déclenchent les transpondeurs embarqués dans les avions amis. Ce dispositif, déjoué par les Britanniques, devint historiquement le premier système de radio-identification à être attaqué.

Technologie actuelle

Un système RFID est composé d'une ou plusieurs étiquettes (ou tags), de lecteurs et d'un système informatique permettant l'exploitation des données. Il existe différents types d'étiquettes : passives, semi-actives et actives. Une étiquette passive ne nécessite aucune source d’énergie en dehors de celle fournie par le lecteur au moment de son interrogation. Ce type d'étiquette est le moins cher à produire mais n'est pas auto-alimenté avec une batterie interne et n'est interrogeable qu'à courte distance. Les étiquettes semi-actives sont dotées d'une batterie à faible capacité alimentant uniquement la partie électronique de la puce mais ne servant pas à l'émission du signal. L'étiquette reste dans un état de veille tant qu'elle ne reçoit pas un signal spécifique et peut être lue depuis une distance bien plus élevée qu'une étiquette passive, grâce à une transmission (broadcast) à une fréquence supérieure, comprise entre 850 et 950 MHz. Une étiquette active est aussi équipée d'une batterie et émet constamment des ondes radio signalant sa présence[1].

Domaines d’application et enjeux

Les étiquettes disposent de propriétés avantageuses : leur coût (environ 10 centimes d'euro pour les étiquettes EPC[2]), leur taille (comparable à celle d'un grain de sable pour les plus petits modèles[2]) et leur faible consommation d'énergie. Pour ces raisons, la technologie d'identification par fréquence radio est utilisée dans de nombreux domaines dont voici une liste non exhaustive :

- La traçabilité : gestion des chaînes d’approvisionnement, marquage d'animaux[2]

- L'authentification et l'automatisation de processus : paiement, verrouillage et déverrouillage de portes

- La lutte contre la contrefaçon : vêtements, médicaments[3].

| Objectif d’identification | Type d’applications | Cas d'utilisation |

|---|---|---|

| Déterminer la présence d’un objet | La gestion de biens | Marquer des produits dans un magasin, pour décourager les vols |

| La localisation d’un objet | La traçabilité | Déterminer la position d'un cycliste pendant une course de vélo |

| Déterminer la source d’un objet | La vérification de l’authentification | Réduire la contrefaçon de médicaments dans l'industrie pharmaceutique |

| Assurer que des objets associés ne soient pas séparés | La correspondance d'un couple de données | Identifier nouveau-né et mère dans les maternités |

| Corrélation d’information avec un objet pour la prise de décision | Le contrôle de processus | Contrôler la température d'une chambre froide |

| Authentifier une personne | Le contrôle d’accès | Ouvrir une voiture ou l'accès à un lieu protégé |

| Conduire une transaction financière | Le paiement automatique | Payer un repas dans un restaurant |

Si la technologie RFID permet l'amélioration de la sécurité et des processus logistiques dans ces domaines, cette technologie sans fil pose aussi de nouveaux problèmes de confidentialité et de sécurité[5]. Les principaux aspects de la sécurité de l'information tels que la confidentialité, l'intégrité, la disponibilité, l'authentification, la non-répudiation et l’anonymat ne sont en effet pas assurés par défaut lorsque l'on utilise cette technologie, à moins que des mécanismes spéciaux de sécurité y aient été intégrés[6].

Problématiques de sécurité

La RFID est sujette aux menaces à l'encontre des trois grands domaines de la sécurité : la confidentialité, l'intégrité, et la disponibilité. Ces menaces peuvent être le fruit d'attaques plus ou moins sophistiquées, et utilisées à la fois contre plusieurs couches du système. Vérifier l’intégrité des données consiste à déterminer si les données contenues dans l'étiquette n’ont pas été altérées durant la communication, de manière fortuite ou intentionnelle, mais aussi à s'assurer que l'objet ou l'individu identifié est bien celui qu'il prétend être. La confidentialité consiste à rendre l’information inintelligible à d’autres personnes que les seuls acteurs de la transaction. La disponibilité garantit l’accès à un service ou à des ressources.

Ci-après sont expliquées quelques menaces contre les dispositifs RFID.

| Attaques | Intégrité | Confidentialité | Disponibilité |

|---|---|---|---|

| Accès physique au matériel | oui | oui | oui |

| Attaque par relais | oui | oui | non |

| Utilisation malveillante de la commande KILL | non | non | oui |

| Clonage & spoofing | oui | oui | non |

| Attaque de l'homme du milieu | oui | oui | non |

| Imitation du lecteur RFID | non | oui | non |

| Altération des données | oui | non | non |

| Utilisation de protocoles de sécurité | non | non | oui |

| Menaces sur les middleware RFID | non | non | oui |

| Pistage (tracking) | non | oui | non |

| Attaques cryptographiques | non | oui | non |

Couche matérielle

La couche matérielle dans les communications RFID est constituée de l'interface physique, des signaux radios utilisés, et des matériels RFID. Les adversaires de cette couche profitent de la nature sans fil des communications RFID, de leur faible protection physique et leurs lacunes en matière de résistance contre les manipulations physiques[7].

Accès physique au matériel

Les systèmes RFID fonctionnent seulement quand les étiquettes RFID et les bases de données internes sont disponibles[8]. Une opération sur une étiquette peut être interrompue en bloquant intentionnellement son accès et ainsi priver le lecteur des données présentes sur l'étiquette[9]. Il existe plusieurs techniques plus ou moins élaborées qui permettent de provoquer ce cas de figure. Retirer ou cacher l'étiquette RFID d'un objet empêche toute détection de ce dernier. Cette attaque peut être utilisée pour dérober des articles dans un supermarché[8]. Elle est assez facile à mettre en pratique car il suffit d'enrober un objet (et donc l'étiquette RFID qui lui est apposée) d'une feuille d'aluminium pour bloquer les émissions radios des lecteurs[10]. Une autre façon d'utiliser ce principe est de retirer les étiquettes de deux objets aux caractéristiques bien différentes et de les intervertir[9]. Même si le lecteur associé aux étiquettes pourra les lire, les informations résultant de la lecture seront alors complètement faussées.

Détruire les étiquettes est un moyen plus radical mais tout aussi efficace. Plusieurs méthodes sont possibles selon les caractéristiques des étiquettes.

- Dans le cas où elles ont une faible protection physique, une forte pression, des expositions chimiques ou encore le découpage de l'antenne suffit à les détruire[11].

- Dans d'autres cas elles restent sensibles aux phénomènes électrostatiques[11]. Cette faiblesse est exploitée par le zapper RFID[12] pour la protection de la confidentialité. Ce dispositif génère une impulsion électromagnétique à l'aide d'une bobine, causant la destruction des étiquettes se trouvant dans son rayon d'action[11].

- La destruction est également possible si l'étiquette implémente la commande KILL comme c'est le cas pour les étiquettes EPC. Lorsque l'authentification avec le lecteur est établie et que l'étiquette reçoit cette commande un bit dédié est activé et l'étiquette ne répond plus aux requêtes[13]. Cette commande a été implémentée afin de limiter le nombre d'interrogations de l'étiquette, par exemple après le passage d'un article en caisse dans un magasin, dans l'optique d'éviter les menaces de traçabilité. L'utilisation abusive de cette commande en fait une menace contre la disponibilité du système RFID.

Les attaques contre les lecteurs RFID sont également à prendre en compte. Ajouté à la destruction des lecteurs, qui rend indisponible le processus d'identification de toutes les étiquettes, le vol des lecteurs RFID est aussi un sujet sensible. Un lecteur est réglé sur la fréquence d'émission des étiquettes afin de pouvoir interagir avec ces dernières. Un individu mal intentionné ayant accès à un lecteur peut obtenir frauduleusement des informations critiques qui seraient stockées sur ces étiquettes[11].

Clonage & spoofing

Cloner une étiquette légitime, c’est en produire une copie non autorisée. Une personne utilisant cette technique peut avoir accès de manière illégitime à des données, à des objets ou à des lieux. Des chercheurs de l’Université Johns-Hopkins ont copié la signature numérique de l'étiquette RFID d'un dispositif utilisant la cryptographie, le DST (en). Ces chercheurs ont utilisé leur technique pour acheter frauduleusement de l’essence et débloquer un véhicule basé sur l'étiquette DST produite par la société Texas Instruments permettant d'immobiliser des véhicules[14]. Les étiquettes RFID disposent d'un identifiant unique et, dans le cas où une étiquette n'est pas sécurisée, le clonage implique non seulement la copie de l'identifiant de l'étiquette mais aussi de toutes les données associées[15]. Les passeports électroniques allemands[16] ont été sujets à ce type d'attaque.

L'usurpation (spoofing) est une variante de clonage. Contrairement au clonage, l'usurpation ne reproduit pas physiquement une étiquette RFID. Pour réaliser ce type d'attaque l'usurpateur emploie des dispositifs capables d'émuler des étiquettes RFID, en envoyant au lecteur des données imitant celles contenues dans les étiquettes originales. Il peut alors faire passer son étiquette RFID comme valable auprès du lecteur, et obtenir les privilèges associés à l'étiquette usurpée. Cette imitation nécessite un accès complet au même canal de communication que l'étiquette d'origine. Pour cela, il est nécessaire d'avoir des connaissances sur les protocoles et secrets utilisés dans l'authentification entre le lecteur et l'étiquette visés[15].

Imitation du lecteur RFID

En considérant que dans de nombreux cas les communications RFID n'ont pas besoin d'authentification, les attaquants peuvent facilement contrefaire l'identité d'un lecteur légitime afin d'obtenir ou modifier des données présentes sur les étiquettes RFID. La faisabilité de ces attaques repose sur les mesures de sécurité employées pour l'authentification du lecteur RFID. Il est alors plus ou moins facile, voire impossible, d'effectuer ces attaques. Par exemple, dérober un lecteur RFID qui stocke des informations d'identification, peut permettre d'obtenir ces informations nécessaires pour avoir l'accès aux étiquettes RFID et aux données qu'elles contiennent. Dans des mécanismes plus évolués, le lecteur RFID a besoin d'accéder au système informatique interne pour récupérer les informations d'identification nécessaires auprès de l'étiquette que l'on souhaite consulter ; il est alors plus difficile de récupérer les données contenues dans l'étiquette[15].

Couche transport

Les attaques applicables à cette couche exploitent la manière dont les données sont transférées entre les lecteurs et les étiquettes[15].

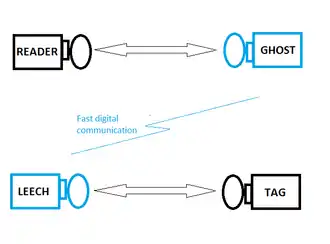

Attaque par relais

Les attaques par relais sont inéluctables, peu importe le niveau de protection offert par le protocole de cryptographie employé. Ces attaques peuvent contourner tous les protocoles cryptographiques, même ceux à clef publique[18]. Beaucoup de méthodes de sécurité dans des applications RFID se basent sur la proximité entre le lecteur et l'étiquette RFID pendant la phase d'identification. Une attaque par relais invalide les hypothèses de proximité dans les systèmes RFID[18]. Ces attaques impliquent l'utilisation de deux matériels, communément appelés « la sangsue » (leech) et « le fantôme » (ghost). Durant l'attaque, il est nécessaire de placer la sangsue à côté de l'étiquette visée et le fantôme proche du lecteur[18]. Les communications établies entre ces deux matériels simulent la proximité entre le lecteur et l'étiquette alors qu'en réalité une distance plus importante les sépare. Des expériences[19] ont été menées à l'aide de la technologie NFC pour établir un modèle simple de communication entre le fantôme et la sangsue. En utilisant cette technologie, l'étude montre que la sangsue peut être placée jusqu'à 50 centimètres d'une étiquette RFID, tandis que le fantôme peut être installé à plus de 50 mètres du lecteur. La distance entre la sangsue et le fantôme peut être, en principe, pratiquement illimitée (de l'ordre de plusieurs kilomètres)[18].

Analyse de trafic

La RFID étant une technologie sans fil, ce type d'attaque est particulièrement redoutable. Rien n'empêche un espion d'intercepter le trafic entre l'étiquette RFID et le lecteur pour en extraire de l'information. Même dans le cas où la communication est chiffrée, l'écoute du trafic reste utile. En effet, bien que l'on soit incapable de restituer le message dans son intégralité, il est possible de déduire au moins une partie de l'information en se référant à des patterns de communication[15]. En outre, même la détection de la présence ou de l'absence de communication peut être révélateur. Ainsi, en temps de guerre, un silence radio peut très bien signifier une attaque imminente. Le même type d'induction peut être appliqué aux communications RFID.

Attaque de l'homme du milieu

Dans une attaque de l'homme du milieu, un dispositif malveillant capable de modifier un signal radio est furtivement placé entre une étiquette RFID et un lecteur associé. Lors d'une connexion, les informations envoyées par l'étiquette sont relayées par le dispositif malveillant vers le lecteur. L'étiquette et le lecteur ont l'impression de communiquer directement et ne s'aperçoivent pas de l'attaque. Une des grandes inquiétudes engendrée par ce type d'attaque est qu'elles puissent réussir à grande distance. Par exemple, une attaque peut être utilisée pour facturer le paiement à la victime qui possède la carte RFID[20]. Dès lors que la carte est active et peut communiquer à distance, le scénario suivant est susceptible de se produire :

- Le lecteur légitime envoie un message capté par le matériel de l'attaquant

- L'attaquant retransmet le signal à la carte à puce de la victime

- La puce de la victime répond normalement à un message valable. Il n'a aucun moyen de savoir que celui-ci a été relayé

- L'attaquant retransmet le message au lecteur légitime, qui lui non plus ne peut savoir que le message a été relayé

- Le même scénario est reproduit jusqu'à ce que la transaction soit validée

Se défendre contre cette attaque est difficile. En effet un protocole de défi-réponse ou d'échange de clefs cryptées ne résoudrait en rien le problème puisque le matériel de l'attaquant ne rempli que le rôle d'un amplificateur de signal.

Couche applicative

Les attaques contre cette couche visent les informations contenues dans les applications et les liaisons entre les utilisateurs et les étiquettes RFID[21].

Altération des données

Bloquer l’émission radio d'une puce RFID est un moyen efficace de dérober un article sans déclencher le système d'alarme qui protège les objets étiquetés. Cependant, pour quelqu'un qui cherche à dérober une quantité importante d'objets, un moyen plus efficace est de changer les données figurant sur les étiquettes attachées aux objets. Selon l'utilisation de l'étiquette des informations comme le prix, les numéros ou d'autres données peuvent être changées. Par exemple, en changeant le prix d'un article et en le passant par une caisse libre service, une personne malintentionnée peut obtenir un rabais spectaculaire sans éveiller le moindre soupçon. Seul un inventaire physique pourra alors révéler une anomalie par rapport à la transaction enregistrée par le système[22].

Utilisation malveillante d'outils créés pour assurer la sécurité

Le fait de bloquer délibérément un accès à l'étiquette et de provoquer un déni de service peut être causé par une utilisation malveillante du blocker tag (en)[23] ou du RFID Guardian[24]. Ces deux mécanismes étaient proposés afin de protéger les communications RFID contre les attaques liées à la confidentialité. Néanmoins, ils peuvent aussi être employés par des adversaires pour exécuter délibérément une attaque par déni de service. Une seconde technique d'attaque par déni de service est l'utilisation non permissive de la commande LOCK. Cette dernière fut incluse dans plusieurs standards RFID dans le but d'empêcher les écritures en mémoire des étiquettes RFID en bloquant la lecture et/ou l'écriture de sa mémoire. Selon l'utilisation standardisée, la commande LOCK entre en application avec un mot de passe prédéfini et peut avoir des effets temporaires voir permanents[25].

Menaces sur les intergiciels (middleware) RFID

Étant donné que les middleware RFID incluent des matériels réseaux, un adversaire peut profiter de ressources limitées du système et causer un déni de service au niveau du middleware RFID, en envoyant un nombre important de paquets au middleware pour que le réseau soit inondé. La surcharge de requêtes empêche alors le traitement du trafic légitime[26].

Par ailleurs, les étiquettes RFID contenant des données écrites dans un langage de script peuvent être vecteur d'attaques à base d'injection de code. Il est ainsi possible d'exploiter la partie interne des bases de données du middleware en injectant du code SQL. La faible capacité de stockage de données des étiquettes RFID n'est pas un problème pour ce type d'attaque car il est possible de causer des dommages considérables avec quelques lignes SQL. Par exemple, l'injection de la commande ;shutdown-- va éteindre l'instance courante du serveur SQL en utilisant uniquement la saisie de 12 caractères[27].

Des vers peuvent également exploiter la connexion réseau des middlewares via des vulnérabilités de services comme l'ONS (en), le service de nommage global des étiquettes EPC. Une fois le middleware infecté le ver peut ensuite se propager sur les étiquettes RFID, et éventuellement écraser les données qu'elles contiennent[27]. Compte tenu de la nature de l'utilisation des étiquettes RFID, qui communiquent avec plusieurs lecteurs, un code malveillant est capable de se reproduire même sans connexion réseau sous-jacente. Imaginons par exemple un système où les puces RFID sont reconfigurables ; en exploitant une faille permettant une injection SQL dans le middleware il est alors possible d'infecter le système informatique interne avec une étiquette contenant un virus pouvant ressembler à ceci[28] :

- requete=uneRequeteQuelconque;

- UPDATE InformationSuivante SET InformationCourante=InformationCourante

- || ’;’ || CHR(10) || (SELECT SQL_TEXT FROM v$sql WHERE INSTR(SQL_TEXT,’`’)>0);

Dans cet exemple, une requête quelconque sert à initier l'injection. La prochaine information est modifiée pour qu'elle contienne l'information courante concaténée avec elle-même (l'instruction SELECT sélectionne l'injection complète). Une fois le système informatique infecté, il va infecter toutes les étiquettes qui seront ensuite mises à jour. Ces étiquettes seront elles-mêmes en mesure d'infecter d'autres systèmes informatiques.

Pistage (tracking)

La fuite d'information et la traçabilité d'une personne ou d'un objet portant un tag, sont deux grandes menaces pour la confidentialité liées à la technologie RFID. En effet, une étiquette peut contenir des données sensibles à propos de la personne qui la porte[29]. Bien qu’utilisé dans beaucoup de domaines à des fins logistiques, comme la gestion des chaînes d'approvisionnement, le traçage représente une menace contre la confidentialité des données privées. À partir du moment où un objet ou une personne possède une étiquette RFID, il peut être suivi par n'importe quel lecteur capable de lire son étiquette. Ainsi dans les domaines utilisant la RFID à des fins légales, son usage peut être détourné pour réaliser des traçages malveillants des étiquettes et de leurs porteurs[30]. Par exemple :

- Un entrepôt peut utiliser la RFID pour savoir quels objets sont présents dans l'inventaire courant, mais un individu peut utiliser le même système pour suivre un objet de l'entrepôt après sa sortie. Cet individu peut ensuite suivre, à l'aide d'une application de traçage non autorisée, les objets de valeurs[30].

- Un voyageur allant à l'étranger pourrait être identifié par la présence de son passeport et éventuellement ciblé, par exemple pour un enlèvement. Les informations non chiffrées révèlent également plus d'informations que ce que la plupart des voyageurs ne souhaitent en partager. Localiser les citoyens d'une certaine nationalité est une autre possibilité. Par exemple, une bombe pourrait être déclenchée par un lecteur RFID et programmée pour exploser seulement lorsqu'un certain nombre de passeports d'individus d'une même nationalité sont à portée du lecteur[10].

Canaux de communications

L'attaque dite du canal auxiliaire consiste à mesurer les courants et tensions entrants et sortants d'un circuit, en fonction des requêtes qui lui sont envoyées. Par l'analyse poussée de la consommation électrique d'un lecteur d'étiquettes RFID, il est ainsi possible de déterminer la nature de la communication entre le lecteur et l'étiquette, voire dans le cas d'une communication chiffrée, de déterminer la clef de chiffrement[26].

Une autre attaque sur les canaux de communication, dite du canal caché, exploite les cas où l'écriture dans la mémoire de l'étiquette RFID est possible. Un attaquant peut utiliser la mémoire libre de l'étiquette RFID pour y stocker des données non désirées[26].

Attaques cryptographiques

Lorsque des informations critiques sont stockées sur les étiquettes RFID, des techniques de chiffrement sont employées afin de préserver l'intégrité et la confidentialité des données protégées. Toutefois, les attaquants déterminés peuvent employer des attaques cryptographiques afin casser les algorithmes de chiffrements utilisés dans les communications entre les étiquettes RFID et les lecteurs ; aux Pays-Bas, une société a montré que la clef utilisée dans un passeport néerlandais pouvait être facilement cassée à l'aide d'un PC standard au moyen d'une attaque par brute force et en un temps de deux heures[26] ; des chercheurs de l’Université Raboud de Nimègue[31] ont mis en œuvre une attaque contre l'algorithme Crypto-1 (en) de la carte MIFARE basé sur une exploitation de l'algorithme exclusif. Le même type de carte est utilisé dans le protocole de transport public néerlandais[26].

Contre-mesures

Couche matérielle

Plusieurs solutions peuvent être déployées pour pallier les défauts intrinsèques à la technologie RFID.

La commande KILL permet à l'étiquette de se désactiver elle-même de façon permanente et ce afin, par exemple, d'éviter la traçabilité des clients dans les commerces. Les étiquettes visées sont de type EPC que l'on trouve principalement dans les hypermarchés. Un lecteur doit envoyer un code de 32 bits (PIN), spécifique à l'étiquette, en vue de la désactiver[32]. Désactiver de façon permanente une étiquette n'est pas un acte anodin, dans la mesure où elle peut être utilisée par plusieurs appareils au cours de sa vie. Par exemple, si une étiquette associée à une bouteille de lait est désactivée lors de l'achat de cette dernière, un réfrigérateur intelligent ne pourra plus lire l'étiquette pour signaler à l'utilisateur que la bouteille de lait en question est vide[32].

Par ailleurs, il est possible de protéger du pistage les détenteurs d'étiquette RFID, en changeant régulièrement l'identifiant de leur puce. Une implémentation basique serait de définir un ensemble d'identifiant pour l'étiquette et d'en changer à intervalle régulier. Un lecteur pourrait en outre changer l'identifiant de l'étiquette de façon aléatoire à chaque interaction avec une étiquette[33].

Une approche pour combattre le clonage est l'utilisation de fonctions physiques non dupliquables (PUF) (en)[34] - [35]. Ces physical unclonable functions, ou PUF, représentent la mise en œuvre physique d'une fonction à sens unique et sont utilisées pour l'authentification par défi-réponse. Leurs propriétés principales sont faciles à générer, mais difficiles à caractériser. Lors de la fabrication de PUF, différents composants sont inclus de manière aléatoire dans sa structure physique, ainsi la réponse produite par la PUF sera imprédictible. Par ailleurs il est impossible de produire deux fois la même PUF.

Le contrôle de l'accès physique aux étiquettes et aux lecteurs RFID permet de s'assurer qu'ils ne seront pas endommagés ou mis hors-service[25]. Si l'étiquette est sous surveillance il est plus difficile pour un attaquant d'y accéder physiquement, et l'attaque sera donc probablement réalisée à distance. Il est alors possible, afin de réduire les risques d'attaque, de limiter la distance à laquelle l'étiquette peut répondre aux requêtes du lecteur[36].

Couche transport

Pour éviter la collecte clandestine d'informations, il est envisageable d'agir directement au niveau transport, en bloquant ou en régulant finement les communications de la puce RFID.

Par exemple selon le principe de la cage de Faraday, il est possible d'entraver le fonctionnement d'un système RFID en enveloppant l'étiquette RFID dans un conteneur revêtu de métal. L'utilisateur de puces RFID peut en utilisant cette technique se prémunir des requêtes indiscrètes sur celle-ci. Une illustration de cette protection simple et efficace est la ville de New York qui propose une enveloppe métallique pour chaque étiquette RFID qu'elle distribue[10].

Une approche similaire consiste en l'utilisation d'une étiquette spécialement configurée pour brouiller les connexions radio : un lecteur indésirable ne pourra pas communiquer avec l'étiquette, tandis que les lecteurs légitimes resteront aptes à effectuer une lecture de l'étiquette[33]. Voici un exemple de protection destinée à éviter le traçage d'un individu après un achat dans un hypermarché[37] :

- Une étiquette est créée pour être associée avec un produit. Un bit de confidentialité est initialisé à 0, ce qui signifie que l'étiquette n'est pas en zone de confidentialité.

- Un utilisateur achète le produit en question, l'étiquette est lue en caisse et la valeur du bit de confidentialité est changée à 1. L'étiquette est en zone de confidentialité.

- Une fois en zone de confidentialité l'étiquette profite de la protection d'un blocker tag. Par exemple, un sac plastique permettant de transporter les achats cache un blocker tag. Cela permet d'éviter les lectures intrusives après que le client quitte le supermarché.

- Quand le client arrive chez lui, il enlève le produit du sac plastique et le place dans le réfrigérateur. Ainsi un réfrigérateur intelligent peut lire l'étiquette du produit (pour contrôler sa date de péremption, par exemple).

Avec cette méthode, un consommateur choisit librement d'avoir une protection par le blocker tag. De plus, même après l'utilisation du blocker tag, l'étiquette reste toujours fonctionnelle.

Analyse des transactions

Le clonage peut être détecté par une simple corrélation effectuée à l'aide les informations présentes dans la base de données du système informatique. Par exemple lors d'une tentative d'accès à un système ou bâtiment protégé, un employé portant une carte de passage RFID ne peut pas obtenir l'accès si, conformément aux informations contenues dans la base de données, il est déjà à l'intérieur du bâtiment. De la même façon, quelqu'un ne pourrait pas passer le contrôle des passeports au Japon, puis 10 min plus tard en Grèce par exemple[38].

Une approche intéressante basée sur les données du journal d'audit dans la base de données du système pour la détection de clonage et de vol d'étiquettes RFID a été proposée en 2007[39]. Ce système de détection d'intrusion pour les systèmes RFID, appelé Deckard, est basé sur un classifieur statistique et se concentre sur la détection des attaques de clonage. Bien que l'approche proposée suggère que la détection d'intrusion puisse être déployée dans les réseaux RFID, l'évaluation du système proposé indique que des recherches supplémentaires sont nécessaires afin de déployer des systèmes de détection d'intrusion robustes et efficaces. Le taux de détection varie de 46,3 % à 76,26 %, tandis que le taux de faux positifs varie de 2,52 % à 8,4 %[38].

Chiffrement des données

La cryptographie pourrait sembler la solution idéale pour sécuriser les communications entre le lecteur et les étiquettes. Mais se pose alors la question de la gestion des clefs. Comment les clefs nécessaires à la multitude de produits équipés d'étiquettes RFID pourraient être échangées de manière sécurisées entre les magasins et leurs clients?

De plus la cryptographie ne résout pas le problème du pistage (tracking) : un identifiant, même s'il est chiffré n'est rien d'autre qu'un « méta-identifiant » unique qui peut très bien être utilisé pour pister le possesseur de l'étiquette. Il serait encore possible d'embarquer les opérations cryptographiques au sein même de l'étiquette, mais son coût augmenterait alors de manière inacceptable pour un usage industriel.

Par conséquent, le chiffrement ne peut être utilisé sur les objets bon marché du quotidien et est donc réservé à des systèmes sécurisés tels que les cartes de paiement ou les systèmes d'identification[40]. Il existe cependant des solutions hybrides efficaces, comme par exemple le fait d'effectuer les calculs sur le lecteur puis stocker le résultat sur l'étiquette[41].

Cryptographie anti-clonage

Des attaques utilisant le clonage peuvent être parées par l'utilisation de protocoles d'authentification de type défi-réponse. Ce type de protocole rend plus difficile les attaques de type force brute. Cependant, les étiquettes RFID disposant de peu de ressources matérielles, les protocoles d'authentification faible sont le plus souvent utilisés ; ils sont peu efficaces contre les attaquants déterminés. La norme ISO 9798 (2009) prévoit l'utilisation d'un protocole d'authentification de type défi-réponse dans les systèmes RFID et les cartes à puce[38].

Dans les secteurs où la sécurité est primordiale et où le coût des étiquettes RFID disposant de ressources matérielles plus importantes n'est pas un obstacle, il est possible d'utiliser un système cryptographique à clef publique. Ari Juels a montré quelques techniques pour renforcer la résistance des étiquettes EPC contre les attaques de clonage[42], en utilisant un code d'accès pour réaliser l'authentification de type défi-réponse. Malgré l'importance des menaces de sécurité liées aux attaques de clonage, des lacunes persistent. Par exemple, aucun des pays émetteurs de passeports électroniques n'a de mécanisme anti-clonage[43] tel que suggéré par la norme 9303 de l'Organisation de l'aviation civile internationale.

Notes et références

- Knospe 2004, p39

- Juels, 2006, p381

- Mahmood, 2011, p42

- Karygiannis, 2007, p41

- Sarma, 2002, p465

- Knospe, 2004, p45

- Mitrokotsa, 2009, p492-493

- Rieback, 2006, p66

- Mitrokotsa, 2009, p493

- Mahmood, 2011, p44

- Mitrokotsa, 2009, p494

- RFID zapper

- Fishin, 2004, p3

- Bono, 2005, p1-15

- Mitrokotsa, 2009, p496

- edri.org

- Kfir, 2005, p4

- Juels, 2006, p390

- Kfir 2005, p1

- Mitrokotsa, 2009, p495

- Mitrokotsa, 2009, p498

- Mahmood 2011, p45

- Juels, 2003, p111

- Rieback 2005, p184

- Karygicmnis, 2006, p4

- Mitrokotsa, 2009, p501

- Rieback, 2006, p183

- Rieback, 2006, p184

- Avoine, 2005, p2

- Karygiannis, 2007, p42

- Garcia, 2008, p97-114

- Juels, 2006, p386

- Juels 2004, p107

- Devadas, 2008, p58

- Škorić, 2006, p100

- Fishin, 2004, p5

- Juels, 2006, p388

- Mitrokotsa, 2009, p497

- Mirowski, 2007, p89

- Langheinrich 2009, p416

- Golle 2004 p165

- Juels, 2005, p67-76

- Laurie, 2007, p4-9

Bibliographie

- (en) Rand A. Mahmood, « Is RFID technology secure and private? », Proceedings of the 2011 Information Security Curriculum Development Conference, , p. 42–49 (ISBN 978-1-4503-0812-0)

- (en) A. Juels, « RFID security and privacy: a research survey », IEEE Journal on Selected Areas in Communications, vol. 24, no 2, , p. 381-394 (ISSN 0733-8716)

- (en) S. L Garfinkel, « RFID privacy: an overview of problems and proposed solutions », IEEE Security & Privacy, vol. 3, no 3, , p. 34- 43 (ISSN 1540-7993)

- (en) Heiko Knospe, « RFID security », Information Security Technical Report, vol. 9, no 4, , p. 39-50 (ISSN 1363-4127, lire en ligne)

- (en) Marc Langheinrich, « A survey of RFID privacy approaches », Personal Ubiquitous Comput., vol. 13, no 6, , p. 413–421 (ISSN 1617-4909, lire en ligne)

- (en) Aikaterini Mitrokotsa, « Classifying RFID attacks and defenses », Information Systems Frontiers, vol. 12, , p. 491-505 (ISSN 1387-3326 et 1572-9419, lire en ligne, consulté le )

- (en) Sanjay E. Sarma, « RFID Systems and Security and Privacy Implications », Cryptographic Hardware and Embedded Systems, , p. 454-469 (ISBN 978-3-540-00409-7)

- (en) M.R. Rieback, « The Evolution of RFID Security », IEEE Pervasive Computing, vol. 5, , p. 62-69 (ISSN 1536-1268, lire en ligne)

- (en) Gildas Avoine, « Adversarial Model for Radio Frequency Identification », CiteSeerX, (lire en ligne)

- (en) A. Juels, « The blocker tag: selective blocking of RFID tags for consumer privacy », ACM, vol. 5, , p. 103-111 (ISBN 1-58113-738-9, lire en ligne)

- (en) Melanie R. Rieback, « RFID Guardian: A battery-powered mobile device for RFID privacy management », Springer-Verlag, , p. 184-194

- (en) Stephen C. Bono, « Security analysis of a cryptographically-enabled RFID device », USENIX Association, Berkeley, CA, USA, , p. 1–15 (lire en ligne)

- (en) A. Karygicmnis, « RFID Security: A Taxonomy of Risk », Communications and Networking in China, 2006. ChinaCom '06. First International Conference on, IEEE, , p. 1 - 8 (DOI 10.1109/CHINACOM.2006.344722, lire en ligne)

- (en) Ari Juels, « Minimalist Cryptography for Low-Cost RFID Tags », Security in Communication Networks, Berlin, Heidelberg, vol. 3352, , p. 149-164 (ISBN 978-3-540-24301-4 et 978-3-540-30598-9)

- (en) Golle, « Universal Re-encryption for Mixnets », Topics in Cryptology, Berlin, Heidelberg, vol. 2964, , p. 163 -- 178 (ISBN 978-3-540-20996-6 et 978-3-540-24660-2)

- (en) Ari Juels, « The blocker tag: selective blocking of RFID tags for consumer privacy », Proceedings of the 10th ACM conference on Computer and communications security, New York, NY, USA, ACM, , p. 103–111 (ISBN 1-58113-738-9, DOI 10.1145/948109.948126)

- (en) T. Karygiannis, « Guidelines for Securing Radio Frequency Identification (RFID) Systems », Proceedings of the 10th ACM conference on Computer and communications security, United States of America, NIST, , p. 1-154 (lire en ligne)

- (en) Kenneth P. Fishin, « Some Methods for Privacy in RFID Communication », Intel Research Web site, Intel Research, (lire en ligne)

- (en) M. R Rieback, « Is your cat infected with a computer virus? », Fourth Annual IEEE International Conference on Pervasive Computing and Communications, 2006. PerCom 2006, IEEE, , p. 10 pp.-179 (ISBN 0-7695-2518-0, DOI 10.1109/PERCOM.2006.32)

- (en) Srinivas Devadas, « Design and Implementation of PUF-Based "Unclonable" RFID ICs for Anti-Counterfeiting and Security Applications », 2008 IEEE International Conference on RFID, Las Vegas, NV, IEEE, , p. 58-64 (DOI 10.1109/RFID.2008.4519377, lire en ligne)

- (en) Luke Mirowski, « Deckard: A System to Detect Change of RFID Tag Ownership », International Journal of Computer Science and Network Security, VOL.7 No.7, University of Tasmania, Hobart, Australia, IJCSNS, , p. 89-98 (ISSN 1738-7906, lire en ligne)

- (en) Ziv Kfir, « Picking Virtual Pockets using Relay Attacks on Contactless Smartcard Systems », IACR, IEEE, (lire en ligne, consulté le )

- (en) B. Škorić, « Information-theoretic analysis of capacitive physical unclonable functions », Journal of Applied Physics, vol. 100, no 2, , p. 024902 (ISSN 0021-8979, DOI 10.1063/1.2209532, lire en ligne)

- (en) Flavio. D. Garcia, « Dismantling MIFARE Classic », Computer Security - ESORICS 2008, , p. 97-114 (DOI 10.1007/978-3-540-88313-5_7, lire en ligne)

- (en) A. Juels, « Strengthening EPC tags against cloning », Proceedings of the 4th ACM workshop on Wireless security, , p. 67-76 (ISBN 1-59593-142-2, DOI 10.1145/1080793.1080805, lire en ligne)

- (en) B. Laurie, « Practical attacks against RFID », Network Security, Elsevier, , p. 4-9 (DOI 10.1016/S1353-4858(07)70080-6, lire en ligne)