Protocoles de communication RFID

Les protocoles de communication RFID désignent l'ensemble des caractéristiques qui permettent à une radio-étiquette de communiquer avec un lecteur. La RFID impose des exigences bien spécifiques tant d'un point de vue de la confidentialité et de la sécurité que des performances. Des solutions et améliorations sont proposées par la recherche et l'industrie, certaines font leur chemin jusqu'aux spécifications des normes.

Caractéristiques des protocoles RFID

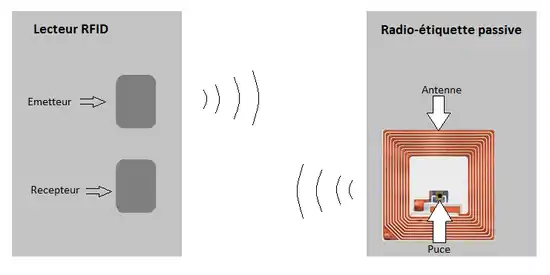

Système RFID actif ou passif

Il y a deux types de radio-étiquette en fonction de leur source d'alimentation, actives et passives. Les radio-étiquettes actives embarquent leur propre source d'énergie, une batterie par exemple, ou bien elles peuvent être connectées directement à une source d'alimentation externe. Quant aux radio-étiquettes passive elles reçoivent leur énergie grâce au signal du lecteur. Aujourd'hui, la plupart des systèmes RFID sont passifs car plus pratiques. Autonomes d'un point de vue énergétique et moins chers à l'achat. Ils sont cependant limités en termes de puissance de calcul, de stockage et de portée d'émission. La technologie RFID active quant à elle, avec une source d'énergie à bord des radio-étiquettes, donne un éventail de possibilités qui sont impossibles avec les systèmes passifs[1] - [2].

D'un point de vue protocole, dans le cas d'une radio-étiquette passive, il faut prendre en compte les performances limitées de la radio-étiquette. Pour les radio-étiquettes actives alimentées par batterie, le protocole doit être soigneusement conçu pour limiter la dépense énergétique de la radio-étiquette[3] - [4].

Initiation de la communication

La question de qui parle le premier entre le lecteur (RTF, Reader Talk First) et la radio-étiquette (TTF, Tag Talk First) est une question fondamentale dans l'élaboration des protocoles. Voici leurs avantages et inconvénients[5] :

RTF :

- La possibilité de détecter une grande quantité de radio-étiquette dans un temps acceptable;

- Chaque lecteur peut être configuré pour interroger un groupe de tag seulement.

TTF :

- La possibilité de déployer un grand nombre de lecteur en écoute dans un espace restreint;

- Plus performant dans des contraintes de temps forts;

- Mise en place plus simple.

Exigences des protocoles RFID

Les exigences à remplir par les protocoles RFID dépendent largement des fonctionnalités et des performances attendues[6].

Avant de concevoir un nouveau protocole d'identification RFID, il est important de prendre en compte un certain nombre d'exigences qui doivent être atteintes. Ces exigences sont liées à des questions de confidentialités, de sécurités et de performances[7].

Confidentialité

Une des principales préoccupations pour les systèmes RFID est la confidentialité. Les communications non protégées entre les radio-étiquettes et les lecteurs sur un canal sans fil peuvent divulguer des informations sur les balises et leurs positions. Deux questions de confidentialité majeures sont identifiées[8] :

- Confidentialité des informations de la radio-étiquettes : Quand un lecteur lit une radio-étiquette il reçoit son identification. Si cette identification est par exemple un numéro de sécurité sociale alors l'identification elle-même devient une donnée sensible. Pour éviter les fuites d'informations, il faut contrôler les lectures, ou que la radio-étiquette n'ait pas de signification intrinsèque[9] - [7].

- Confidentialité de la localisation : Si les réponses d'une radio-étiquette sont différentiables des autres radio-étiquettes. Alors, avec plusieurs lecteurs, il est possible, par trilatération, de géolocaliser les déplacements d'un porteur de radio-étiquettes par exemple. Il faut que les messages provenant des tags soient anonymes[9] - [7]

Sécurité

Il est possible de classifier les attaques en deux catégories : faible et forte.

Attaque faible

Ce sont des attaques qui sont réalisables simplement en observant et en manipulant les communications entre les lecteurs et les tags[9].

- Usurpation d'identité d'une radio-étiquette : Un espion peut usurper l'identité d'une radio-étiquette cible sans savoir même connaitre les secrets internes de la radio-étiquette. Il peut alors communiquer avec les lecteurs à la place de la radio-étiquette[9]. De même, si un attaquant connaît l'état interne d'une radio-étiquette, il est alors capable de se faire passer pour le lecteur. La combinaison de ces deux situations se traduit par une attaque de type l'homme du milieu[10].

- Attaque par rejeu : Dans une telle attaque, un attaquant réutilise les communications des sessions précédentes pour effectuer une authentification réussie entre une radio-étiquette et un serveur[9] - [11].

- Déni de service : Un attaquant perturbe les interactions entre les lecteurs et les étiquettes par altération ou par blocage des messages transmis[9] - [10] - [11].

Attaque forte

Ces attaques sont accessibles à un attaquant qui aurait mis la main sur une radio-étiquette cible. La mémoire à faible coût des radio-étiquettes n'est pas inviolable et est exposée à une lecture physique[9].

- Traçabilité en amont : Même si, compte tenu de tous les états internes d'une radio-étiquette cible à l'instant t, l'adversaire ne devrait pas être en mesure d'identifier les interactions de la radio-étiquette cible qui se sont produites au moment t' < t. Autrement dit, il faut que la connaissance de l'état interne actuel d'une radio-étiquette n'aide pas à identifier les interactions passées de la radio-étiquette[12] - [10] - [11].

- Traçabilité en aval : Peut être défini de manière similaire comme le fait que, la connaissance de l'état interne d'une radio-étiquette à l'instant t ne devrait pas aider à identifier les interactions que la radio-étiquette aura à un instant t' > t. Autrement dit, il faut que la connaissance de l'état interne actuel d'une radio-étiquette n'aide pas à identifier les interactions futures de la radio-étiquette[12] - [10] - [11].

- Imitation du serveur : Cela signifie que l'adversaire avec la connaissance de l'état interne d'une radio-étiquette est capable d'émuler un lecteur qui semblerait légitime pour la radio-étiquette[10].

Performance

Les performances de stockage et de puissance de calcul des radio-étiquettes étant extrêmement limitées, elles ne peuvent pas utiliser de systèmes cryptographiques lourds. Les ressources doivent aussi être utilisée avec parcimonie dans le cas des radio-étiquettes auto alimentées[9].

- Minimisation du stockage : Le volume de données stockées dans une radio-étiquette doit être minimisé en raison de la taille limitée de sa mémoire[9] - [10].

- Minimisation de la puissance de calcul : les calculs du côté de la radio-étiquette doivent être minimisés à cause de sa puissance de calcul et de son énergie très limitée[9] - [10].

- Limitation des communications : Le volume de données que chaque radio-étiquette peut transmettre par seconde est limitée par la largeur de bande disponible pour toutes les radio-étiquettes[9] - [10].

- Évolutivité : Le serveur doit être capable de gérer des quantités croissantes de travail dans une concentration de radio-étiquette élevée. Il doit être en mesure d'identifier plusieurs radio-étiquettes en utilisant le même canal radio[13]. Effectuer une recherche exhaustive pour identifier les étiquettes individuelles peut être difficile dans une forte concentration de radio-étiquettes[9].

Implémentations existantes

Énumération non exhaustive d'implémentation de protocole relatif au RFID.

Supertag

C'est la première implémentation de type TTF (Tag Talks First), il est un exemple d'utilisation du protocole unslotted Aloha. SuperTag définit qu'une fois alimentée chaque radio-étiquette va commencer à transmettre après un temps généré aléatoirement pour chaque radio-étiquette. Chaque balise est programmée avec un intervalle d'attente maximale initiale entre deux transmissions consécutives de son propre identifiant. Une fois identifiée par le lecteur, la radio-étiquette s'éteint pour ne pas perturber d'autre transmission, et ne pourra être réactivée qu'après coupure et ré-alimentation. Une option permet aussi au lecteur d'augmenter les délais de retransmission des radio-étiquettes dans le cas où il détecterait trop de collisions[14] - [15].

IP-X

Variante du supertag, il reprend son fonctionnement. A l'exception que les radio-étiquettes n'attendent aucune réponse du lecteur[16] - [17].

TOTAL

TOTAL sont les initiales de "Tag Only Talks After Listening", c'est une évolution du protocole IP-X qui avait pour défaut de générer beaucoup d'interférences. L'idée a donc été d'attendre que les radio-étiquettes détectent la présence d'un lecteur en attente de lecture avant d'émettre. Les tags sont donc beaucoup plus discrets mais en contrepartie l'identification est plus lente[18].

Anti-collision

L'un des plus grands inconvénients des systèmes RFID est sa faible efficacité d'identification de radio-étiquette à cause des collisions. Quand plusieurs radio-étiquettes tentent de transférer des données vers le lecteur simultanément, on est dans le cas d'un accès multiple. Il faut partager le temps de parole entre les radio-étiquettes[19].

Concepts

Space-division multiple access (en) (SDMA)

Une option est de réduire significativement la portée d'un seul lecteur, mais pour compenser, il faut alors utiliser un grand nombre de lecteurs pour former un réseau, fournissant ainsi la couverture d'une zone. La seconde option est d'utiliser une antenne directionnelle sur le lecteur. De manière à ne scanner, à un instant t, qu'une partie des radio-étiquettes. Un inconvénient de la technique de SDMA est le coût relativement élevé de la mise en œuvre du système de lecteur et d'antenne[20].

Accès multiple par répartition en fréquence (AMRF)

La technique d'accès multiple par répartition en fréquence (également appelée FDMA) consiste à doter le lecteur de plusieurs canaux de transmission permettant ainsi aux radio-étiquettes de communiquer simultanément. Un inconvénient de la procédure AMRF est le coût relativement élevé des lecteurs, de plus un récepteur dédié doit être fourni pour chaque canal de réception[21].

Time domain multiple access (TDMA)

La technique TDMA (accès multiple à répartition dans le temps) consiste à répartir le temps de parole entre les radio-étiquettes en leur fournissant des fenêtres temporelles dans lesquelles chacune communique[22].

Algorithme ALOHA

Le genre type d'algorithmes d'anti-collision populaires sont les algorithmes de type ALOHA. Ils sont de type TDMA. Ils sont simples et offrent de bonnes performances lorsque le nombre de radio-étiquettes à lire est réduit. Cependant, ils nécessitent généralement une augmentation exponentielle du nombre de fenêtres de temps lorsque le nombre de radio-étiquettes augmente[23] - [24] - [25] - [26]. Ces algorithmes ont des approches stochastiques, on ne peut déterminer quelle radio-étiquette répond à quel moment[27].

Algorithme Pure/unslotted ALOHA

Dès qu'un paquet de données est disponible, il est envoyé par la radio-étiquette au lecteur. Le temps de transmission étant relativement faible. Le temps de transmission de données ne représente qu'une fraction du temps de répétition, il y a donc des pauses relativement longues entre les transmissions. En outre, les temps de répétitions pour les transpondeurs individuels diffèrent légèrement. Il y a donc une certaine probabilité que deux radio-étiquettes peuvent transmettre leurs paquets de données à des instants différents et que les paquets de données n'entrent pas en collision[24].

L'efficacité de transmission est approximativement de 18 %[28] - [29].

Algorithme Basic Framed Slotted ALOHA (BFSA)

Dans cette procédure, les radio-étiquettes ne peuvent commencer leur transmission que dans des fenêtres de transmission prédéfinies. La synchronisation de toutes les radio-étiquettes doit être contrôlée par le lecteur. La taille de la fenêtre étant fixe, sa mise en œuvre est simple. Cependant, il a un point faible qui plombe l'efficacité de l'identification des radio-étiquettes dans le cas d'une taille de fenêtre importante en présence d'un nombre réduit de radio-étiquettes[30] - [31] - [32] - [33].

L'efficacité de transmission est approximativement de 36 %[28] - [32].

Algorithme Dynamic Framed Slotted ALOHA (DFSA)

L'algorithme DFSA peut identifier les radio-étiquettes plus efficacement puisque le lecteur régule la taille de la fenêtre en fonction du nombre de radio-étiquettes. Mais le changement de taille seul ne peut pas réduire indéfiniment les collisions en présence d'un nombre trop important de radio-étiquettes car il ne peut pas augmenter la taille de la fenêtre indéfiniment[31] - [34] - [35].

Algorithme Advanced Framed Slotted ALOHA (AFSA)

L'algorithme AFSA calcule combien de fenêtres sont nécessaires pour lire 99 % des radio-étiquettes. Puis, il sélectionne la taille de la fenêtre qui donne le plus petit nombre d'emplacements. Puisque l'algorithme AFSA estime le nombre de radio-étiquettes et détermine la taille de la fenêtre afin de minimiser la probabilité de collision, il est ainsi plus efficace. Néanmoins, la taille de la fenêtre ne peut toujours pas être augmentée indéfiniment[36] - [37].

D'autres algorithmes basés sur ALOHA ont été proposés, souvent nommés Enhanced Framed Slotted ALOHA (EFSA), ces algorithmes proposent chacun des points d'améliorations de performance dans certaines conditions.

Tree-Based Anti-Collision Algorithm

Ils sont également apparus comme une solution au problème de l'accès multiple. L'idée n'est plus de partager le temps de parole pour éviter les collisions mais d'essayer de les résoudre[38] - [39]. Grâce à la désactivation temporaire de radio-étiquette, ces algorithmes ont des approches déterministes[27].

Quelques exemples d'implémentations basés sur le parcours d'arbre[40] - [41] :

- Binary Search Algorithm (BS)

- Dynamic Binary Search Algorithm (DBS)

- Query-Tree Algorithm

- Binary Tree Traversal Algorithm

- ID-Binary Tree Stack Algorithm

Encore une fois, d'autres variantes basées sur les arbres de recherche ont été développées, chacune ayant des points forts dans certains cas.

Sécurité

De par sa capacité de calcul restreinte et sa mémoire limitée, les radio-étiquettes RFID à faible coût rendent les systèmes RFID plus vulnérables à de nombreuses attaques de sécurité. Il est, par exemple, impossible d'utiliser une authentification forte avec les radio-étiquette à bas coût.

Confidentialité

Quelques méthodes permettant de protéger la confidentialité[42] :

- Tuer ou endormir : L'organisme EPC prévoit la possibilité de tuer indéfiniment la radio-étiquette ou de la désactiver temporairement.

- Limiter les accès : Le protocole de Weis et al en est un exemple. Pour déverrouiller une radio-étiquette, le lecteur interroge le metaID de l'étiquette. Il interroge également la base de données et transmet la clé associée à la radio-étiquette. La radio-étiquette hache la clé et la compare à la metaID stockée. Si les valeurs correspondent, cette dernière se déverrouille et offre sa pleine fonctionnalité à tous les lecteurs à proximité[43].

- Cryptographie "minimaliste": Juels propose un système «minimaliste» dans lequel chaque balise contient une petite collection de pseudonymes. La radio-étiquette répond un pseudonyme différent sur chaque requête de lecture. Le lecteur, lui, peut stocker peut consulter sa liste et récupérer l'identifiant réel de la radio-étiquette[44].

- Limiter des accès trop distants : Fishkin, Roy, and Jiang démontrent qu'il est possible de calculer approximativement la distance entre une radio-étiquette et le lecteur en utilisant le rapport signal/bruit[45].

Authentification

Les radio-étiquettes suffisamment puissantes partagent la cryptographie des ordinateurs modernes, il est possible d'utiliser par exemple du chiffrement symétrique et de s'authentifier à l'aide d'un challenge[46].

Normes

Les deux principaux acteurs sont l'organisation internationale de normalisation (ISO) et l'organisation EPCglobal. Voici les principales normes sur lesquelles sont basées les protocoles RFID.

ISO

L'organisation internationale de normalisation (ISO) a élaboré des normes RFID pour l'identification automatique. Cette norme, connue sous le nom de la série ISO 18000, couvre le protocole d'interface air pour les systèmes susceptibles d'être utilisés pour suivre les marchandises dans la chaîne d'approvisionnement. Ils couvrent les principales fréquences utilisées dans les systèmes RFID dans le monde entier. Les sept parties sont les suivantes[47] - [48] :

18000–1 : Architecture de référence et définition des paramètres à normaliser http://www.iso.org/iso/fr/catalogue_detail?csnumber=46145 18000–2 : Paramètres de communications d'une interface d'air à 135 kHz http://www.iso.org/iso/fr/catalogue_detail.htm?csnumber=46146 18000–3 : Paramètres de communications d'une interface d'air à 13,56 MHz http://www.iso.org/iso/catalogue_detail.htm?csnumber=53424 18000–4 : Paramètres de communications d'une interface d'air à 2,45 GHz http://www.iso.org/iso/catalogue_detail.htm?csnumber=46148 18000–5 : Air interface for 5.8 GHz Retiré 18000–6 : Paramètres de communications d'une interface radio entre 860 MHz et 960 MHz http://www.iso.org/iso/fr/catalogue_detail.htm?csnumber=59644 18000–7 : Paramètres de communications actives d'une interface radio à 433 MHz http://www.iso.org/iso/fr/catalogue_detail.htm?csnumber=57336

EPC

Spécialisé dans la standardisation des radio-étiquettes à faible coût. Voici la dernière version des protocoles bas niveau qu'elle a publié :

- UHF Gen2 Air Interface Protocol : Ce protocole définit les exigences physiques et logiques pour une radio-étiquette passive, dans le cas où le lecteur parle en premier, sur la plage de fréquences allant de 860 MHz à 960 MHz[49].

http://www.gs1.org/sites/default/files/docs/epc/Gen2_Protocol_Standard.pdf

- Radio-Frequency Identity Protocols EPC Class-1 HF RFID Air Interface Protocol : Ce protocole définit les exigences physiques et logiques pour une radio-étiquette passive, dans le cas où le lecteur parle en premier, sur la fréquence de 13.56 MHz[50].

http://www.gs1.org/sites/default/files/docs/epc/epcglobal_hf_2_0_3-standard-20110905r3.pdf

Références

- Weinstein 2005, p. 27-28

- Want 2006, p. 25-26

- Nilsson 2007, p. 41

- Bolic 2010, p. 245

- Bolic 2010, p. 240-241

- Bolic 2010, p. 232

- Garcia-Alfaro 2010, p. 232

- Song 2008, p. 140

- Song 2008, p. 141

- Garcia-Alfaro 2010, p. 233

- Gao 2011, p. 1068

- Lim 2006, p. 5

- Karthikeyan 2005, p. 65-66

- Bolic 2010, p. 242-244

- Howes 1999, p. 1

- HPOVALAČ2010 2010, p. 4

- Bolic 2010, p. 244

- Bolic 2010, p. 246-248

- Finkenzeller 2002, p. 200-201

- Finkenzeller 2002, p. 202-203

- Finkenzeller 2002, p. 204

- Finkenzeller 2002, p. 205-206

- Lee 2005, p. 1

- Finkenzeller 2002, p. 206

- Lee 2008, p. 525-526

- Bolic 2010, p. 181-182

- Feng 2006, p. 1

- Bolic 2010, p. 200

- Finkenzeller 2002, p. 207

- Bolic 2010, p. 188

- Lee 2005, p. 2

- Finkenzeller 2002, p. 208

- Lee 2008, p. 526-527

- Finkenzeller 2002, p. 210-211

- Lee 2008, p. 527-528

- Lee 2005, p. 3

- Lee 2008, p. 527-529

- Bolic 2010, p. 207-209

- Finkenzeller 2002, p. 212

- Feng 2006, p. 2-4

- Chen 2010, p. 407-408

- Juels 2006, p. 386-389

- Weis 2004, p. 206-207

- Juels 2005, p. 1

- Fishkin 2005, p. 1

- Juels 2006, p. 388-389

- Violino 2005

- Rousseau 2006

- gs1 2015, p. 11

- gs1 2011, p. 2

Bibliographie

- (en) Ron Weinstein, « RFID: a technical overview and its application to the enterprise », IT Professional, vol. 7, no 3, (ISSN 1520-9202, DOI 10.1109/MITP.2005.69, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Roy Want, « An introduction to RFID technology », Pervasive Computing, IEEE, vol. 5, no 1, (ISSN 1536-1268, DOI 10.1109/MPRV.2006.2, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Bjorn Nilsson, Lars Bengtsson, Per-Arne Wiberg et Bertil Svensson, « Protocols for Active RFID - The Energy Consumption Aspect », Industrial Embedded Systems, 2007. SIES '07. International Symposium on, (ISBN 1-4244-0840-7, DOI 10.1109/SIES.2007.4297315, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Miodrag Bolic, David Simplot-Ryl et Ivan Stojmenovic, RFID SYSTEMS RESEARCH TRENDS AND CHALLENGES, (ISBN 978-0-470-74602-8, DOI 10.1002/9780470665251.ch9, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Joaquin Garcia-Alfaro, Guillermo Navarro-Arribas, Ana Cavalli et Jean Leneutre, Data Privacy Management and Autonomous Spontaneous Security, , 259 p. (ISBN 978-3-642-19347-7, DOI 10.1007/978-3-642-19348-4, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Boyeon Song et Chris J. Mitchell, « RFID authentication protocol for low-cost tags », WiSec '08 Proceedings of the first ACM conference on Wireless network security, (ISBN 978-1-59593-814-5, DOI 10.1145/1352533.1352556, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Lijun Gao et Zhang Lu, « RFID authentication protocol for low-cost tags », Cross Strait Quad-Regional Radio Science and Wireless Technology Conference (CSQRWC), 2011 (Volume:2), (ISBN 978-1-4244-9792-8, DOI 10.1109/CSQRWC.2011.6037142, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Rupert Howes, Andy William et Mick Evans, « A read/write RFID tag for low cost applications », RFID Technology (Ref. No. 1999/123), IEE Colloquium on, (DOI 10.1049/ic:19990677, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Aleš POVALAČ, Michal ZAMAZAL et Jiří ŠEBESTA, « Firmware design for a multi-protocol UHF RFID reader », Radioelektronika (RADIOELEKTRONIKA), 2010 20th International Conference, (ISBN 978-1-4244-6318-3, DOI 10.1109/RADIOELEK.2010.5478559, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Klaus Finkenzeller, RFID Handbook : Fundamentals and Applications in Contactless Smart Cards and Identification, , 446 p. (ISBN 0-470-84402-7, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Chae Hoon Lim et Taekyoung Kwon, Strong and Robust RFID Authentication Enabling Perfect Ownership Transfer, , 562 p. (ISBN 978-3-540-49496-6, DOI 10.1007/11935308_1, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Sindhu Karthikeyan et Mikhail Nesterenko, « RFID security without extensive cryptography », SASN '05 Proceedings of the 3rd ACM workshop on Security of ad hoc and sensor networks, (ISBN 1-59593-227-5, DOI 10.1145/1102219.1102229, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Su-Ryun Lee, Sung-Don Joo et Chae-Woo Lee, « An enhanced dynamic framed slotted ALOHA algorithm for RFID tag identification », Mobile and Ubiquitous Systems: Networking and Services, 2005. MobiQuitous 2005. The Second Annual International Conference on, (ISBN 0-7695-2375-7, DOI 10.1109/MOBIQUITOUS.2005.13, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Joon Goo Lee, Seok Joong Hwang et Seon Wook Kim, « Performance Study of Anti-collision Algorithms for EPC-C1 Gen2 RFID Protocol », Information Networking. Towards Ubiquitous Networking and Services, (ISBN 978-3-540-89523-7, DOI 10.1007/978-3-540-89524-4_52, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Bo Feng, Jin-Tao Li, Jun-Bo Guo et Zhen-Hua Ding, « ID-Binary Tree Stack Anticollision Algorithm for RFID », Computers and Communications, 2006. ISCC '06. Proceedings. 11th IEEE Symposium on, (ISBN 0-7695-2588-1, DOI 10.1109/ISCC.2006.86, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Xiaoyun Chen, Yukai Yao, Guohua Liu et Youli Su, « IBTA: An IBT-Tree Based Algorithm for RFID Anti-collision », Information Technology and Applications (IFITA), 2010 International Forum on (Volume:2 ), (ISBN 978-1-4244-7621-3, DOI 10.1109/IFITA.2010.86, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Ari Juels, « RFID security and privacy: a research survey », Selected Areas in Communications, IEEE Journal on (Volume:24 , Issue: 2 ), (DOI 10.1109/JSAC.2005.861395, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Stephen A. Weis, Sanjay E. Sarma, Ronald L. Rivest et Daniel W. Engels2, « Security and Privacy Aspects of Low-Cost Radio Frequency Identification Systems », Security in Pervasive Computing, (ISBN 978-3-540-20887-7, DOI 10.1007/978-3-540-39881-3_18, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Ari Juels, « Minimalist Cryptography for Low-Cost RFID Tags », Security in Communication Networks, (ISBN 978-3-540-24301-4, DOI 10.1007/978-3-540-30598-9_11, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Kenneth P. Fishkin, Sumit Roy et Bing Jiang, « Some Methods for Privacy in RFID Communication », Security in Ad-hoc and Sensor Networks, (ISBN 978-3-540-24396-0, DOI 10.1007/978-3-540-30496-8_5, lire en ligne)

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) Bob Violino, « A Summary of RFID Standards », sur http://www.rfidjournal.com (consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- Michel Rousseau, « RFID : quelques éclaircissements sur les normes et standards », sur http://www.filrfid.org (consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) gs1, « EPC™ Radio-Frequency Identity Protocols Generation-2 UHF RFID », sur http://www.gs1.org/ (consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.

- (en) gs1, « EPC™ Radio-Frequency Identity Protocols EPC Class-1 HF RFID Air Interface Protocol for Communications at 13.56 MHz », sur http://www.gs1.org/ (consulté le )

: document utilisé comme source pour la rédaction de cet article.

: document utilisé comme source pour la rédaction de cet article.