MULTOS

MULTOS est un système d'exploitation destiné aux cartes à puce, portant le même nom. C'est un système orienté vers la stabilité et la sécurité, implémentant la norme ITSEC. Son architecture est similaire aux autres systèmes d'exploitation de carte à puce, mais ajoute un gestionnaire de sécurité pour le chiffrement des données.

La première génération en a été créée vers 1996 par NatWest au Royaume-Uni[1].

Le consortium MAOSCO est formé en pour conduire son adoption en standard de l'industrie contrôlée. Ce consortium est composé de 12 membres DNP, Europay, Infineon (Siemens), KeyCorp, Motorola, Hitachi, MasterCard et Mondex partageant un siège, le groupe Fujitsu/ICL/Amdahl, G&D, Novus Discover, Amex et Telstra[1].

En 2008, Gemalto acquiert Keycorp’s smart card business, le premier fournisseur de carte MULTOS, ainsi que MULTOS Ltd[2].

| MULTOS | |

| Site web | www.multos.com |

|---|---|

Les applications pour MULTOS peuvent être développées dans plusieurs langages. Elles sont ensuite traduites en bytecode MEL, pour être ensuite interprétées par l'API MULTOS. La gestion de ces applications est flexible car il est possible de supprimer ou charger des applications facilement.

La sécurité est assurée grâce à plusieurs outils : un gestionnaire de clés est présent dans de nombreux secteurs du système, ainsi qu'un pare-feu et un système de jetons.

Description technologique

Normes

MULTOS a été développé dans le secteur bancaire comme plateforme pour les cartes à puces [3]. Un travail sur la sécurité a été effectué pendant une année complète en partenariat avec MAOSCO[3], pour atteindre le plus haut degré de certification de la norme ITSEC (ITSEC E6)[3] - [4].

Il a aussi atteint la norme EAL 4+ [5]. Cependant, cela ne garantit pas que MULTOS soit la plateforme la plus sécurisée, mais que l'architecture du système de sécurité ait répondu à un niveau élevé aux Critères communs[6]. Il en résulte cependant que MULTOS est un système extrêmement stable[6].

Le processus de certification requiert des ressources financières importantes[6]. De plus, il est difficile de trouver des dispositifs ayant une évaluation supérieure à EAL4[6]. Ainsi selon John Elliott, MULTOS doit atteindre un EAL situé entre les niveaux 5 et 7 afin de prétendre à une certification de sécurité maximum[6].

Architecture

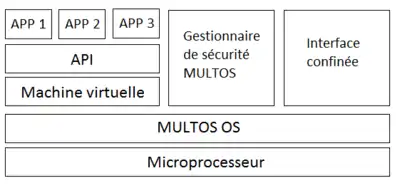

MULTOS s'exécute sur une architecture similaire aux cartes MASCs[3]. Elle se compose d'un microprocesseur sur une puce en silicium permettant ensuite d'ajouter plusieurs fonctionnalités[7]. Elle est dotée d'un système d'exploitation qui permet un accès sécurisé ainsi que le contrôle de la puissance de la puce[7]. Une machine virtuelle permet le chargement et l'exécution des applications[7]. Finalement, un gestionnaire de cartes permet de contrôler la sécurité durant le chargement et la suppression d'applications[7](schéma) :

La machine virtuelle a été adaptée pour les cartes à puces MULTOS, afin d'améliorer les performances en matière de vitesse et de stockage[8]. Le gestionnaire de sécurité utilise l'algorithme de cryptographie RSA, ce qui requiert des cartes plus coûteuses en ressources[8]. Cependant RSA est incontournable, car il est utilisé pour le chiffrement par de nombreuses applications, notamment pour les paiements en bourse ou les identifiants numériques[8].

De plus, des moteurs d'améliorations disponibles pour les spécifications fonctionnelles permettent de transformer les commandes sous forme de séquences d'octets[9]. L'utilisation de trois moteurs d'améliorations est une spécificité de MULTOS et permet ainsi une grande assurance provenant de l'utilisation des données mathématiques et aussi une évolutivité du générateur de code[9].

Fonctionnalités

MULTOS permet de toucher une grande part de marché grâce à ses fonctionnalités et ses nombreuses applications disponibles (E-ticketing, GSM, enregistrements de type médical...)[10]. Une application de sécurité disponible, utilisant un pare-feu, permet d'isoler les autres applications[10].

Une infrastructure est alors mise en place, afin de charger et de supprimer les applications de façon flexible et sécurisée[10]. Avec ce système, l'utilisateur peut gérer les applications présentes sur sa carte à puces[10]. De plus, un certificat est requis pour le chargement des applications (ALC)[11]. La suppression utilise un procédé identique, utilisant un certificat pour la suppression des applications (ADC) et ce certificat est téléchargeable sur Internet par les propriétaires de ces applications lors de l'ajout ou la suppression de ces dernières[11]. La suppression des données est faite de manière permanente et libère de l'espace pour de nouvelles applications[10].

De plus, MULTOS met en place des moyens cryptographiques afin de garantir la sécurité des données, notamment dans les transactions bancaires[5]. Le système de chiffrement est basé sur l'utilisation de RSA ainsi que du procédé ECC (Cryptographie sur les courbes elliptiques)[5]. Ce dernier gère des clés de tailles plus petites et est utilisé de manière complémentaire au RSA afin d'améliorer la sécurité[5].

Développement

La conception des applications avec MULTOS

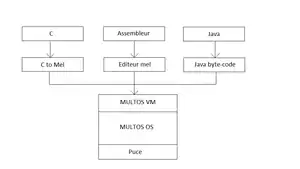

Mondex International[12] a développé un langage de programmation optimisé pour les cartes à puce, appelé MEL (MULTOS Executable Language)[13] - [14]. Le code MEL est interprété par la carte en utilisant l'API MULTOS[10] - [15]. Comme Java, le noyau du système d'exploitation de MULTOS est un interpréteur qui permet de développer des applications indépendamment du matériel sous-jacent[16].

Les applications peuvent être écrites en langage de haut niveau [17], et ensuite traduites à l'aide d'un compilateur, ou machine virtuelle, en langage MEL (Multos Executable Language)[16]. Finalement, le code MEL est interprété par l'interpréteur de la carte à puce en utilisant l'API[16]. La principale caractéristique de MULTOS réside donc dans l'utilisation possible de différents langages[18] :

- Assembleur : MULTOS est la seule plateforme qui permet l'utilisation de l'assembleur facilement. Les applications sous MULTOS ont été initialement développées en MEL[11], qui contient des pseudo-instructions et des primitives ;

- Langage C : MULTOS est une plate-forme contenant un compilateur C. Les applications peuvent être écrites dans ce langage et sont ensuite compilées à l'aide du compilateur C en langage interprété MEL[19] - [14]. L'outil SwiftC permet d'effectuer rapidement le portage d'une application pour MULTOS ;

- Java : Un compilateur Java traduit le code source en des classes Java qui sont ensuite traduites en code MEL ;

- Visual Basic : L'outil SwiftCard[20], permettant de passer de Visual Basic en Mel, est en cours de développement.

Chargement et suppression des applications sur MULTOS

Le chargement et la suppression des applications sur MULTOS est l'une des caractéristiques les plus intéressantes des cartes MULTOS[10]. Si la société émettrice l'autorise, le titulaire de la carte peut supprimer des applications qui résident sur sa carte et en télécharger de nouvelles sur des réseaux ouverts comme l'Internet ou le Réseau téléphonique commuté (RTC)[10].

Pour charger une application sur la carte MULTOS, il faut avoir un certificat de chargement de l'application valide (ALC) avec l'unité de chargement d'application (ALU)[11]. La société émettrice peut permettre au propriétaire de la carte d'obtenir ces fichiers sur l'Internet et ils peuvent être chiffrés pour plus de sécurité[11]. L'ALC est le certificat qui détermine sur la carte sur laquelle l'application peut être chargée[11]. S'il y a de la place sur la carte MULTOS, l'application est chargée en utilisant un logiciel approprié qui décompose l'ALU et l'ALC en des morceaux appropriés et les met sur la carte dans le bon ordre[11].

La suppression des applications sur la carte MULTOS est un processus similaire, avec un certificat de suppression de l'application valide (ADC) requis pour la carte et pour l'application[11]. La suppression d'une application qui réside sur la carte MULTOS permet de libérer définitivement l'espace qui était occupé par l'application et ses données[11]. L'espace réservé sur la carte devient donc libre pour les applications ultérieures à charger[11].

De cette façon, la carte MULTOS peut être utilisée comme une carte modulable[10]. En effet, les applications résident sur la carte le temps que l'utilisateur veut et, avec la permission de l'émetteur de la carte, les utilisateurs peuvent supprimer des applications et en charger d'autres selon leurs besoins[11].

Différentes applications pour MULTOS

Trois applications ont été développées dès les premières versions de MULTOS[10] :

- Security : cette application permet, après s’être identifié avec un code PIN, d'effectuer ces différentes actions :

- délivrer le certificat digital contenu dans la carte (qui contient la clé publique du détenteur de la carte) ;

- autoriser l'utilisation de la clé privée pour signer, authentifier, et déchiffrer certains items (comme des clés secrètes de session) ;

- générer une empreinte du certificat de la carte et la signer avec la clé privée.

- E-friends and family : permet d’enregistrer jusqu'à 10 noms, numéros de téléphone ou d'adresses e-mail. C'est en fait un conteneur pouvant stocker n'importe quelle donnée textuelle, et la retourner lorsqu'elle est demandée.

- E-ticketing : cette application stocke des tickets électroniques. Les tickets sont signés par l'émetteur du billet afin d'empêcher la fraude.

Ces applications peuvent être utilisées selon deux scénarios différents[21]. Le premier met en place un ordinateur disposant d'une connexion internet et qui utilise les applications de manière sécurisée[21]. Pour cela, il doit passer par un module cryptographique qui lui permet de chiffrer et déchiffrer ses mails[21]. L'utilisateur a aussi la possibilité de gérer les données de l'application E-friends à partir de cet ordinateur[21]. L'application E-ticketing passe aussi par ce module de chiffrement et permet ensuite d'indiquer le montant de la somme qui sera versée lors du paiement[21].

Le deuxième utilise deux smartphones du réseau RTCP et sans connexion internet[22], un serveur utilisé avec deux modems reliés à deux lignes téléphoniques et qui permet de gérer l'identification et l'accès aux applications[22]. Les deux scénarios permettent d'effectuer les mêmes fonctions[22].

Sécurité

KMA (Key Managment Authority)

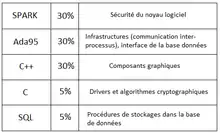

Le KMA, aussi appelé MULTOS CA (Certification Authority), est un système de sécurité qui a été développé afin de répondre à la norme ITSEC[23] - [24] - [3]. Il a été développé à l'aide de plusieurs langages[25]. D'abord, le SPARK est utilisé pour la partie sécurité du système, car il permet de limiter les problèmes de sécurité liés au développement[25]. Cependant l'utilisation de ce langage pour tout le système est inconcevable pour Chapman, car des fonctionnalités de type interface graphique ne peuvent pas être mises en place[25]. Ainsi, Ada95 a été utilisé pour la gestion de l'infrastructure, le C++ pour l'approche graphique, le C pour les algorithmes de cryptographie, et enfin le SQL pour les bases de données[25].

De plus, le KMA permet d'assurer la sécurité et l'intégrité de l'infrastructure et des applications[24]. En effet, les systèmes basés sur le KMA sont soumis à des contraintes de sécurité les plus strictes[24]. Ainsi, les applications développées avec le KMA doivent répondre à des exigences élevées à plusieurs niveaux[24]. D'abord la disponibilité est très importante dans MULTOS, car le système étant lourd à démarrer, il doit fonctionner de manière continue[24]. Ensuite la durée de vie est prévue pour s'étendre sur des dizaines d'années[24]. De plus, les différentes parties du système sont classées selon des niveaux de sécurité différents[24]. Par exemple, les données provenant de l'interface graphique sont considérées comme non sécurisées, car les applications sont développées dans une couche interne du système[24]. Les informations à afficher sont alors envoyer vers l'interface graphique de manière sécurisée[24]. Finalement, le KMA permet la génération d'un nombre significatif de certificats[24].

Le KMA a été produit avec l'accord des clients, qui ont ainsi participé à la gestion du comportement du système[23]. Les erreurs sont détectées très tôt[26], propriété qui permet de distinguer les systèmes développés de façon formelle de ceux développés de façon plus ponctuelle[26]. Un système de clés asymétriques, avec une clé propre à chaque carte, est utilisé pour sécuriser les applications[27]. L'enregistrement de la carte auprès du KMA permet d'utiliser ses fonctionnalités[27]. L'activation de la carte permet de la rendre unique et offre la possibilité de la désactiver en cas de problème[27].

Pare-feu

Les applications n'ont pas accès directement au système d'exploitation, elles passent par une machine abstraite utilisant les APIs standards[28]. Ces dernières permettent d'effectuer la communication mais aussi les requêtes provenant des applications[28]. La couche d'application est ainsi la plus élevée et la restriction est assurée par le pare-feu[28].

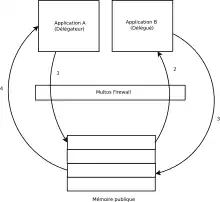

Il est utilisé pour protéger les applications au niveau de la machine virtuelle, permettant ainsi de filtrer les actions malveillantes, comme des instructions illégales ou des lectures de données non autorisées[27]. Il est basé sur un système de délégation : l'application cliente est le déléguant alors que l'application serveur est le délégué et fonctionne de la manière suivante[29] - [30] (schéma):

- l'application cliente crée une commande APDU contenant les identifiants des deux applications, ainsi que la requête, et est stockée dans la mémoire ;

- l'application cliente lance la commande en demandant au système MULTOS d'appeler l'application serveur qui lit et traite la commande ;

- l'application serveur crée une nouvelle commande APDU ;

- le système d'exploitation revient à l'exécution de l'application cliente en récupérant les résultats de la requête dans la mémoire publique.

En plus de ce système, les applications écrites en Mel sont découpées sous forme d'actions individuelles par la machine virtuelle[27]. En effet, durant ce processus, des traitements de sécurité permettent de vérifier qu'il n'y a pas d'accès non autorisé à la mémoire, d'instructions illégales ou de code modifié[27]. Cette vérification a lieu lors de l’exécution du code plutôt qu'au chargement de l'application[27]. Ce procédé permet d'obtenir un niveau de sécurité très élevé car les instructions sont vérifiées à chaque fois avant d'être exécutées[27].

Système sans contact

MULTOS possède un système « sans contact », qui exploite les fréquences radio[5]. Il est utilisé pour des processus comme les identifications ou les paiements[31]. Ce système regroupe un mécanisme de jetons, afin de gérer la sécurité des applications comme les mails par exemple[32] - [31]. Cependant, il demande beaucoup de ressources[33]. Des niveaux de sécurité sont donc requis afin de minimiser les coûts[33].

Il en est existe quatre[33]. D'abord, le niveau minimum permet de récupérer les informations stockées sur le jeton, qui sont lisibles par tous[33]. La mémoire peut être bloquée en cas d'écriture non autorisée[33]. Ensuite, le niveau faible permet aux jetons d'implémenter un mécanisme d'authentification[33]. La mémoire est protégée par un mot de passe ou dans certains cas, l'authentification doit être validée afin que les données soient libérées[33]. Le niveau moyen dispose d'un algorithme de chiffrement, qui est mis en place pour l'authentification ainsi que pour les données[33]. Enfin le niveau élevé possède un algorithme reposant sur un couple de clé publique/clé privée qui est utilisé pour l'authentification, le chiffrement et la signature des données[33].

En plus de ces différentes sécurités, les jetons sont dotés de différentes technologies permettant aux utilisateurs d'accéder à plusieurs systèmes avec un seul et unique jeton[33]. Le premier type de jeton, appelé "multiple", permet à plusieurs technologies d'être utilisées pour un même composant[33]. Ensuite les jetons "double interfaces" permettent d'offrir deux interfaces disponibles pour un même jeton[33]. Enfin, les jetons hybrides possèdent deux circuits intégrés avec leur propre interface[33].

Marché

MULTOS step/one est un système d'exploitation multi-applications de base, basé sur MULTOS, mais destiné aux institutions financières migrant vers EMV qui ne désirent pas incorporer des capacités de DDA (Dynamic Data Authentication)[34] dans leurs portefeuilles EMV[35]. C'est une alternative "standard ouvert" aux cartes EMV propriétaires.

Notes et références

Références

- Elliott 2001, p. 6.

- Europay 2001, p. 21.

- Elliott 2001, p. 8.

- Meadowcroft 2005, p. 12.

- Elliott 2002, p. 45.

- Elliott 2002, p. 46.

- Elliott 2001, p. 1-2.

- Elliott 2001, p. 8-9.

- Coglio 2002, p. 75.

- Elliott 1999, p. 122.

- Elliott 1999, p. 123.

- « What is Mondex ».

- Sauveron 2009, p. 8.

- Grimaud 1999, p. 479.

- « standard Application Programming Interface. ».

- Klaus 1998, p. 328.

- Sauveron 2009, p. 74.

- Selimis 2009, p. 148.

- Trask 1999, p. 328.

- « composant SwiftCard/MEL tool. ».

- Elliott 1999, p. 124.

- Elliott 1999, p. 127.

- Amey 2004, p. 6.

- Chapman 2000, p. 65.

- Chapman 2000, p. 66.

- Amey 2004, p. 7.

- Wilcox 2005, p. 5.

- Akram 2010, p. 213.

- Akram 2011, p. 211.

- Akram 2010, p. 214.

- Hancke 2009, p. 14.

- Yamamoto 2006, p. 2701.

- Hancke 2009, p. 15.

- « DDA sur les cartes EMV.».

- « EMV est le standard international de sécurité des cartes de paiement. ».

Bibliographie

Articles publiés

- (en) John Elliott, « The MAOS trap [smart card platforms] », Computing Control Engineering Journal, vol. 12, no 1, , p. 4-10 (ISSN 0956-3385, DOI https://dx.doi.org/10.1049/cce:20010102, lire en ligne)

- (en) Chapman Roderick, « Industrial experience with SPARK », Ada Lett., , p. 64--68 (ISSN 1094-3641, DOI https://dx.doi.org/10.1145/369264.369270, lire en ligne)

- (en) Paul Meadowcroft, « Hong Kong raises the bar in smart card innovation », Card Technology Today, vol. 17, no 1, , p. 12-13 (DOI 10.1016/j.physletb.2003.10.071)

- (en) George Selimis, Apostolos Fournaris, George Kostopoulos et Odysseas Koufopavlou, « Software and Hardware Issues in Smart Card Technology », Communications Surveys & Tutorials, IEEE, vol. 11, no 3, , p. 143 - 152 (ISSN 1553-877X, DOI 10.1016/j.physletb.2003.10.071, lire en ligne)

- (en) Damien Sauveron, « Multiapplication smart card: Towards an open smart card? », Information Security Tech, vol. 14, no 2, , p. 70 - 78 (ISSN 1363-4127, DOI 10.1016/j.istr.2009.06.007, lire en ligne)

- (en) Peter Amey, « Dear Sir, Yours faithfully: an Everyday Story of Formality », Practical Elements of Safety, (ISBN 1-85233-800-8, lire en ligne)

- (en) Shuichiro Yamamoto, « Goal Oriented Requirements Engineering: Trends and Issues », IEICE Transactions on Information and Systems, vol. E89-D, no 11, , p. 2701-2711 (ISSN 0916-8532, DOI 10.1093/ietisy/e89-d.11.2701, lire en ligne)

- (en) Gerhard P. Hancke, « Security of proximity identification systems », Computer Networks, no 752, (ISSN 1476-2986, lire en ligne)

- (en) John Elliott, « The one-card trick. Multi-application smart card E-commerce prototypes », Computing & Control Engineering Journal, vol. 10, no 3, , p. 121-128 (ISSN 0956-3385, DOI 10.1049/ccej:19990305)

- (en) Vedder Klaus et Weikmann Franz, « Smart Cards - Requirements, Properties, and Applications », Springer-Verlag, , p. 307--331 (ISBN 3-540-65474-7, lire en ligne)

- (en) Kenneth R. Wilcox, « Multi-Application Smart Cards: Card Operating Systems and Application Security », 21st Annual Computer Science Conference - Rensselaer at Hartford, vol. Session A2: Network Security Applications, , p. 1-8 (lire en ligne)

- (en) Raja. Akram, « Application-Binding Protocol in the User Centric Smart Card Ownership Model », Information Security and Privacy, vol. 6812/2011, , p. 208-225 (DOI 10.1007/978-3-642-22497-3_14, lire en ligne)

- (en) Raja. Akram, « Firewall Mechanism in a User Centric Smart Card Ownership Model », Information Security and Privacy, vol. 6035/2010, , p. 118-132 (DOI 10.1007/978-3-642-12510-2_9, lire en ligne)

- (en) Neil Trask et Mike Meyerstein, « Smart cards in electronic commerce », BT Technology Journal, vol. 17, no 3, , p. 328 (DOI 10.1023/A:1009624303146, lire en ligne)

- (en) Jr. Keepper et H. Lester, « System and methods for biometric identification on smart devices using multos », United States Patent Application, no 20100135542, , p. 1-7 (lire en ligne)

- Gilles Grimaud, Jean-Louis Lanet et Jean-Jacques Vandewalle, « FACADE: a typed intermediate language dedicated to smart cards », SIGSOFT Softw. Eng. Notes, vol. 24, no 6, , p. 476--493 (ISSN 0163-5948, DOI 10.1145/318774.319265, lire en ligne)

- (en) Alessandro Coglio, « An Approach to the Generation of High-Assurance Java Card Applets », 2nd Conference on High Confidence Software and Systems, , p. 69-77 (DOI 10.1145/318774.319265, lire en ligne)

- (en) Marc Dutrieux, « The European digital money picture: Europay's role and strategy in developing the market », European Business Review, vol. 99, no 4, , p. 222-227 (ISSN 0955-534X, DOI 10.1108/09555349910281405, lire en ligne)

- (en) John Elliott, « MAOS tales [multi-application operating systems] », Computing & Control Engineering Journal, vol. 13, , p. 43-46 (ISSN 0956-3385, DOI 10.1049/ccej:20020107, lire en ligne)

- (en) V. Gayoso Martínez, L. Hernández Encinas et C. Sánchez Ávila, « Java card implementation of the elliptic curve integrated encryption scheme using prime and binary finite fields », CISIS'11 Proceedings of the 4th international conference on Computational intelligence in security for information systems, , p. 160-167 (ISBN 978-3-642-21322-9, lire en ligne)

- (en) Europay International, MAOS Platforms - Technical Status Report, (lire en ligne), p. 19-22