Contrôle d'accès basé sur l'organisation

Organization-Based Access Control (OrBAC) ou, en français, le contrôle d'accès fondé sur l'organisation est un modèle de contrôle d'accès présenté pour la première fois en 2003. Dans OrBAC, l'expression d'une politique d'autorisation est centrée sur le concept d'organisation.

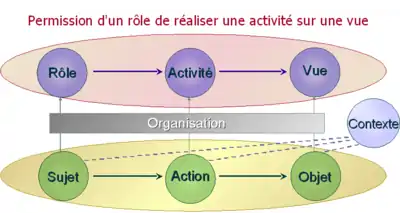

Le modèle OrBAC (Organization Based Access Control) reprend les concepts de rôle, d'activité, de vue et d'organisation. Ces concepts ont été introduits respectivement dans les modèles R-BAC Role-Based Access Control, T-BAC (Task-Based Access Control), V-BAC (View-Based Access Control) et T-BAC (Team-Based Access Control).

Principes

Les concepts de rôles, de vues et d'activités sont des concepts organisationnels. Chaque organisation définit ainsi les rôles, les activités et les vues dont elle souhaite réglementer l'accès en appliquant une politique d'autorisation.

Les modèles de contrôle d'accès reposent habituellement sur les trois entités : sujet, action, objet. Donc, pour contrôler l'accès, on spécifie si un sujet a la permission de réaliser une action sur un objet.

Le but principal d'OrBAC est de permettre de définir une politique de sécurité indépendamment de son implémentation. La méthode choisie pour arriver à ce but est l'introduction d'un niveau abstrait.

- Les sujets sont abstraits en rôle. Un rôle est un ensemble de sujets sur lequel les mêmes règles de sécurité sont appliquées.

- Les actions sont abstraites en activité. Une activité est un ensemble d'actions sur lequel les mêmes règles de sécurité sont appliquées.

- Les objets sont abstraits en vue. Une vue est un ensemble d'objets sur lequel les mêmes règles de sécurité sont appliquées.

Le modèle de contrôle d'accès OrBAC n'est pas restreint aux permissions. Il inclut aussi la possibilité de spécifier des interdictions et des obligations.

Chaque politique de sécurité est définie pour et par une organisation. Donc, la spécification de la politique de sécurité est complètement paramétrée par l'organisation. Donc il est possible de spécifier simultanément plusieurs politiques de sécurité associées à différentes organisations. Le modèle de contrôle d'accès OrBAC n'est pas restreint aux permissions. Il inclut aussi la possibilité de spécifier des interdictions et des obligations. À partir des trois entités abstraites (rôles, activités, vues), on peut définir des privilèges abstraits. Ensuite on peut dériver ces privilèges abstraits afin d'obtenir les privilèges concrets.

OrBAC possède la notion de contexte, donc ses politiques de sécurité peuvent être exprimées dynamiquement. De plus, OrBAC possède des concepts tels que la hiérarchie (organisation, rôle, activité, vue, contexte), la structuration d'entités et les contraintes de séparation.

Afin de faciliter la conception de politique de sécurité à l'administrateur, il existe l'outil MotOrBAC. Il permet de simuler des politiques de sécurité. Celles-ci sont testées par MotOrBAC, qui détecte les conflits et aide le concepteur à les éliminer.